SSH密钥管理艺术:自动化部署密钥对的最佳实践

发布时间: 2024-09-27 13:13:17 阅读量: 109 订阅数: 32

ansible-ssh-keys:在类似Debian的系统中管理ssh密钥的Ansible角色

# 1. SSH密钥管理基础

## 1.1 SSH协议简介

SSH(Secure Shell)协议是一个在不安全的网络上为计算机之间提供安全通信的网络协议。它通过使用加密技术来保证连接的安全性和数据的隐私性。SSH广泛用于远程登录系统,以及在服务器之间安全地传输文件。SSH的典型应用场景包括跨平台的数据传输、远程命令执行以及端口转发等。

## 1.2 SSH密钥对的作用

在SSH通信过程中,密钥对起着至关重要的角色,用于认证和授权。密钥对由一个公钥和一个私钥组成,它们是成对出现的,且数学上相互关联,但不能由一方推导出另一方。

### 1.2.1 公钥和私钥

- 公钥:可以公开分享,通常放置在服务器上,用于验证请求连接的客户端。

- 私钥:必须保密,存放在客户端,用于证明客户端拥有公钥对应的权限。

### 1.2.2 密钥认证流程

用户通常利用私钥生成一个签名,该签名与公钥一同发送给SSH服务器。服务器通过验证签名来确保公钥确实属于请求连接的用户,并验证用户是否拥有与之匹配的私钥,从而允许或拒绝连接请求。

了解了SSH的工作原理和密钥对的基本概念后,下一章节我们将深入探讨自动化生成和部署SSH密钥对的实践操作,以提高工作效率并增强系统的安全性。

# 2. 自动化生成和部署SSH密钥对

### 2.1 理解SSH密钥对的作用

#### 2.1.1 SSH的工作原理

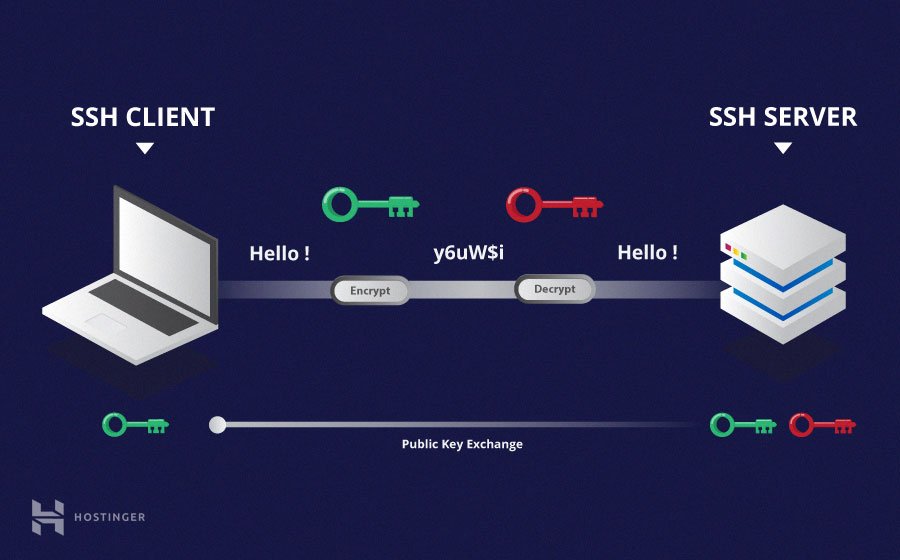

SSH(Secure Shell)是一种网络协议,用于在不安全的网络中为计算机之间提供安全的加密通信。SSH协议在客户端和服务器之间建立加密的通道,并且通过身份验证和数据加密来保护传输数据。SSH通常用于远程登录、文件传输以及执行各种命令。

SSH的工作原理包括以下几个步骤:

1. **身份验证**:客户端发起连接请求,服务器响应后,客户端提供用户名和密码或密钥进行身份验证。

2. **密钥交换**:使用非对称加密算法交换会话密钥,这个密钥将用于后续通信的对称加密。

3. **会话加密**:一旦会话密钥被安全地交换,客户端和服务器之间的所有通信都使用这个密钥进行加密和解密,保证数据传输的安全性。

4. **端到端加密**:即使在传输过程中数据被拦截,攻击者也无法解密加密的数据包。

#### 2.1.2 密钥对的优势与安全特性

密钥对由私钥和公钥组成,它们在SSH协议中起到至关重要的作用,具有以下优势和安全特性:

- **非对称加密**:密钥对的使用确保了即使公钥是公开的,没有私钥也无法解密信息。

- **单向认证**:通常情况下,SSH只对服务器进行身份验证,确保客户端连接的是正确的服务器。

- **双向认证**:如果需要更高的安全性,可以启用客户端和服务器间的双向认证,进一步保证双方身份的真实性。

- **密钥安全性**:私钥的保密性决定了系统的安全性,因为只有私钥的持有者才能用它来解密或签名数据。

SSH密钥对的安全性还表现在:

- **密钥长度**:较短的密钥可能容易受到暴力破解攻击,而较长的密钥长度(如2048位或更高)提供了更强的安全性。

- **密钥管理**:妥善管理私钥至关重要,避免私钥泄露或滥用是保证SSH通信安全的关键。

### 2.2 自动化密钥生成工具和脚本

#### 2.2.1 使用OpenSSH生成密钥对

OpenSSH是一个常用的SSH套件,提供了生成和管理密钥对的工具。以下是使用OpenSSH的`ssh-keygen`命令生成密钥对的步骤:

```bash

ssh-keygen -t rsa -b 4096

```

参数说明:

- `-t rsa`:指定密钥类型为RSA。

- `-b 4096`:指定密钥长度为4096位,提供更高的安全性。

执行该命令后,系统会要求指定文件路径来保存密钥对,以及设置一个密码短语(passphrase),用于在使用私钥时进行额外验证。

#### 2.2.2 利用脚本自动化密钥生成

自动化脚本可以用于生成多个密钥对,并对它们进行有效的管理。下面是一个使用bash脚本自动化生成多个密钥对的例子:

```bash

#!/bin/bash

# 自动化生成密钥对的脚本示例

for i in {1..5}; do

ssh-keygen -t rsa -b 4096 -f "key${i}"

done

```

此脚本会生成5个名为`key1`至`key5`的密钥对,并存储在当前目录下。

#### 2.2.3 设置密钥的生命周期管理

密钥的生命周期管理确保密钥的使用、更替和废止过程自动化和安全。密钥的生命周期包括密钥的生成、使用、轮换和销毁等阶段。

密钥轮换策略能够定期更换旧密钥,以此减少密钥被破解的风险。例如,可以设置定期任务每6个月自动更新一次密钥对。

```bash

#!/bin/bash

# 自动轮换密钥的脚本示例

KEY_PATH="~/ssh_keys"

KEY_NAME="my_key"

NEW_KEY_NAME="my_key_$(date +%s)"

# 生成新的密钥对

ssh-keygen -t rsa -b 4096 -f "${KEY_PATH}/${NEW_KEY_NAME}"

# 使用旧密钥进行必要的操作后,替换为新密钥

mv "${KEY_PATH}/${NEW_KEY_NAME}.pub" "${KEY_PATH}/${KEY_NAME}.pub"

rm "${KEY_PATH}/${NEW_KEY_NAME}"

```

此脚本首先生成一个新密钥对,然后将新的公钥与旧密钥的文件名交换,最后删除旧的私钥文件。

### 2.3 密钥部署的自动化策略

#### 2.3.1 通过配置管理工具部署密钥

配置管理工具如Ansible、Chef或Puppet可以帮助自动化部署SSH密钥到服务器。以Ansible为例,可以创建一个playbook来自动添加公钥到目标服务器:

```yaml

- hosts: target_servers

tasks:

- name: Ensure SSH key is present

authorized_key:

user: username

state: present

key: "{{ lookup('file', 'path/to/public_key.pub') }}"

```

这个Ansible任务将用户的公钥添加到`target_servers`上的`username`用户的授权密钥列表中。

#### 2.3.2 使用自动化脚本进行密钥分发

自动化脚本可以将密钥复制到一个或多个服务器。下面是一个简单的bash脚本,将密钥复制到目标主机:

```bash

#!/bin/bash

# 密钥分发脚本示例

REMOTE_HOST="user@remote_host"

PUBLIC_KEY_PATH="~/ssh_keys/my_key.pub"

# 将公钥添加到远程主机的授权密钥列表

ssh-copy-id -i "${PUBLIC_KEY_PATH}" "${REMOTE_HOST}"

```

脚本使用`ssh-copy-id`命令将公钥添加到远程

0

0