SSH命令的威力增强版:远程管理效率提升秘诀

发布时间: 2024-09-27 13:02:21 阅读量: 157 订阅数: 33

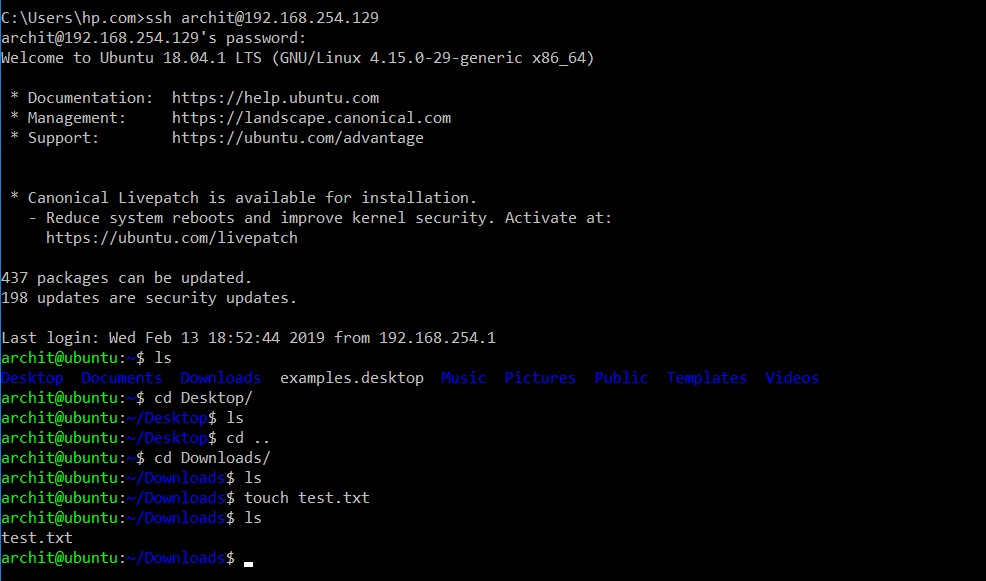

菜鸟学Linux命令:ssh命令(远程登录)

# 1. SSH命令基础知识

## 1.1 SSH简介

SSH,即Secure Shell,是一个用于安全地访问和操作远程计算机的网络协议。它通过加密的网络连接保护数据传输的安全性,从而防止数据被截获和篡改。SSH广泛应用于服务器管理、文件传输和远程命令执行等领域。

## 1.2 常用SSH命令

SSH命令行工具用于建立加密的远程连接。基本格式如下:

```bash

ssh [选项] 用户名@主机地址 [命令]

```

其中,选项部分可以用于指定端口、密钥文件、配置文件等参数,例如使用 `-p` 指定端口,`-i` 指定密钥文件等。

## 1.3 连接与认证过程

SSH连接建立过程涉及客户端与服务器之间的双向认证。认证机制包括密码认证和公钥认证,其中公钥认证更为安全。在使用公钥认证时,客户端使用一对密钥(私钥和公钥),服务器端拥有客户端公钥的副本。连接时,服务器通过公钥验证客户端的身份,从而建立加密通道。

在这一章中,我们介绍了SSH的基本概念、常用命令以及连接与认证过程。掌握这些基础知识是使用SSH进行高效、安全远程操作的前提。接下来,我们将深入了解SSH的高级配置与优化,进一步提高连接的安全性和使用效率。

# 2. SSH高级配置和优化

## 2.1 配置文件解析与定制

### 2.1.1 默认配置文件的修改和优先级

SSH(Secure Shell)服务通过一系列的配置文件来控制其行为。理解这些文件的位置、内容及其优先级对于高级配置和优化至关重要。默认情况下,OpenSSH 服务参考 `/etc/ssh/sshd_config` 文件,这是 SSH 守护进程的主要配置文件。针对每个用户的特定配置可以存放在用户的家目录下的 `~/.ssh/config` 文件中。

为了保证系统的安全性和 SSH 的正常运作,我们首先要掌握配置文件修改和覆盖的优先级规则。比如,如果在 `/etc/ssh/sshd_config` 和 `~/.ssh/config` 中针对同一个参数都有设定,那么用户级别的配置将优先应用。

编辑配置文件时,需要谨慎处理,因为不当的配置可能导致 SSH 服务无法启动或者带来安全风险。例如,更改监听端口、调整密码或密钥认证策略等。

```bash

# 打开sshd_config文件进行修改

sudo nano /etc/ssh/sshd_config

```

在进行配置更改时,务必对每个参数的作用有清晰的认识,比如:

- `Port`:SSH 服务监听的端口,默认是 22,可以修改为其他端口以增加安全性。

- `PermitRootLogin`:是否允许 root 用户登录,出于安全考虑,建议设置为 `no`。

- `PubkeyAuthentication`:是否允许使用密钥认证,通常设置为 `yes` 以增加安全性。

### 2.1.2 高级选项和安全参数配置

为了进一步优化 SSH 的安全性和性能,还可以配置一些高级选项。这包括设置密码策略、禁用较弱的加密算法以及限制特定的 SSH 功能等。高级配置项涉及的方面有:

- 密码认证策略:可以设定密码的最大尝试次数、密码的复杂性要求。

- 禁用不安全的加密算法:例如 `MACs` 和 `Ciphers` 可以设置为更安全的算法,从而防止某些类型的攻击。

- 禁止空密码和空主目录的用户登录:为了防止未授权访问,这些用户类型应禁止登录。

- 使用 `Banner` 选项添加登录前的警告信息:向用户展示登录前的法律声明或者安全提示。

下面是一个配置示例:

```conf

# /etc/ssh/sshd_config

Port 2222

Protocol 2

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

PasswordAuthentication no

PermitRootLogin no

AllowUsers user1 user2

Banner /etc/***

Ciphers aes256-***,chacha20-***,aes256-ctr,aes192-ctr,aes128-ctr

MACs hmac-sha2-512-***,hmac-sha2-256-***,umac-128-***

```

这些高级配置项会直接影响 SSH 服务的安全性和可用性,因此需要结合实际环境和安全需求来精细调整。

## 2.2 SSH密钥管理

### 2.2.1 密钥生成和分发

SSH 密钥对是进行 SSH 认证的重要组件。公钥可用于服务器的 `~/.ssh/authorized_keys` 文件来实现无密码登录,私钥则保留在客户端上。生成密钥对通常使用 `ssh-keygen` 工具,该工具允许用户为密钥设定密码短语(passphrase),这是密钥保护的第二层。

生成密钥对的过程如下:

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

```

这里 `-t rsa` 指定了算法类型(推荐使用 RSA 4096 位),`-b 4096` 指定了密钥长度,`-C` 后面跟的是注释信息。

生成密钥后,需要将公钥分发到服务器上。这可以通过 `ssh-copy-id` 命令轻松完成:

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub user@server

```

其中 `-i` 参数后跟的是公钥文件的路径。

### 2.2.2 免密码登录设置

设置免密码登录是提高 SSH 使用便捷性的常用方法。步骤包括将公钥内容添加到目标服务器的 `~/.ssh/authorized_keys` 文件中,并确保该文件的权限设置正确(通常是 600),避免未授权用户读取。

如果远程服务器尚未配置 SSH 密钥认证,需要手动复制公钥内容:

```bash

cat ~/.ssh/id_rsa.pub | ssh user@server "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

```

在设置了免密码登录后,每次使用 SSH 连接到服务器时,系统会自动使用私钥进行认证,不再需要输入密码。如果设置了密钥的密码短语,在登录时会提示输入该密码短语。

为了提高安全性,还可以通过设置 `ssh-agent` 来避免重复输入密码短语。该程序在用户登录时启动,并在登录会话期间保持密钥处于活动状态。

```bash

eval "$(ssh-agent -s)"

ssh-add ~/.ssh/id_rsa

```

执行 `ssh-add` 后,系统会提示输入密码短语,一旦输入,之后的登录过程就不会再提示。

## 2.3 端口转发与隧道技术

### 2.3.1 端口转发的原理和应用

SSH 端口转发允许用户将网络流量通过 SSH 隧道转发到远程服务器或者通过远程服务器转发到本地网络。这种技术在进行远程开发、安全访问内部网络资源等场景中非常有用。

端口转发分为两种类型:

- 本地端口转发(Local Port Forwarding):将远程服务器的某个端口转发到本地机器的端口,适用于访问远程网络服务。

- 远程端口转发(Remote Port Forwarding):将本地服务器的某个端口转发到远程机器的端口,适用于从远程服务器访问本地网络服务。

端口转发的命令格式如下:

```bash

# 本地端口转发

ssh -L [bind_address:]local_port:remote_host:remote_port user@sshserver

# 远程端口转发

ssh -R [bind_address:]remote_port:local_host:local_port user@sshserver

```

其中 `[bind_address:]` 是可选的绑定地址,可以指定绑定的接口。

### 2.3.2 动态端口转发的优势和配置

动态端口转发(Dynamic Port Forwarding)是一种特殊形式的本地端口转发,它提供了一个本地监听端口,通过这个端口可以转发任何协议的流量。这种转发通常通过一个 SSH 代理实现。

动态端口转发的常用配置是使用 `ssh -D` 命令,例如:

```bash

ssh -D 9999 user@sshserver

```

这条命令将启动一个监听在本地 9999 端口的动态端口转发。之后,将浏览器或者其他应用的网络代理设置为 `localhost:9999`,所有通过该代理的流量将通过 SSH 隧道转发,提供额外的安全性。

动态端口转发的优势在于其灵活性,几乎支持所有基于 TCP 的应用层协议,而且无需为每个服务单独设置端口转发规则。

## 2.4 安全组和防火墙的集成

安全组是一种虚拟防火墙,通常集成在云服务提供商的基础设施中,如 AWS 的安全组、阿里云的云安全组等。它们通过允许或拒绝特定的网络流量来保护虚拟机。虽然它们与 SSH 直接关联不大,但配置安全组规则能间接影响 SSH 访问的安全性。

例如,在 AWS 中,如果希望允许从特定 IP 地址访问通过 SSH 配置的 EC2 实例,则需要在安全组规则中允许从该 IP 到 EC2 实例的 22 端口(或配置的其他 SSH 端口)的入站流量。

```json

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "AllowSSH",

"Effect": "Allow",

"Principal": "*",

"Action": "ec2:AuthorizeSecurityGroupIngress",

"Resource": "arn:aws:ec2:region:account-id:security-group/sg-***abcdef0",

"Condition": {

"SourceSecurityGroupId": "sg-***abcdef0"

},

"IpPermissions": [

{

"IpProtocol": "tcp",

"FromPort": 22,

"ToPort": 22,

"IpRanges": [

{

"CidrIp": "***.*.*.*/24",

"Description": "Allow SSH access from my office"

}

]

}

]

}

]

}

```

在使用安全组时,需要注意最小权限原则,即仅允许必要的最小流量。同时,随着环境的变更,安全组规则需要及时更新,以避免未授权访问的发生。

## 2.5 SSH会话的持久化和控制

SSH 会话的持久化,通常通过 `ControlMaster` 选项实现。该选项允许在单个网络连接上建立多个 SSH 会话,减少连接次数,从而提高效率并减少延迟。同时,`ControlPersist` 选项可以用来控制在首个会话结束后会话保持开放的时间。

为了设置持久化会话,可以在客户端的 `~/.ssh/config` 文件中配置如下:

```conf

Host *

ControlMaster auto

ControlPath ~/.ssh/%r@%h-%p

ControlPersist 600s

```

这段配置将允许 SSH 在首次连接到服务器后,保持连接在 600 秒(10 分钟)内活跃,即使关闭了第一个会话,其他会话仍然可以使用这个持久化的连接。

通过这种方式,还可以实现 SSH 会话的负载均衡和故障转移,当一个会话因为任何原因断开时,可以立即切换到另一个已经建立的持久化会话。

## 2.6 SSH的自动重连与故障恢复

在某些情况下,SSH 连接可能会因为网络问题或者服务器负载过高而意外断开。为了解决这个问题,可以通过配置自动重连来提高 SSH 的可靠性。OpenSSH 提供了 `ServerAliveInterval` 选项来控制客户端与服务器之间的活跃消息间隔。如果指定的时间内没有收到来自服务器的响应,客户端将尝试重新连接。

在 `~/.ssh/config` 文件中添加如下配置可以启用自动重连:

```conf

Host *

ServerAliveInterval 60

```

这将每隔 60 秒发送一个存活消息给服务器,如果服务器在 60 秒内没有响应,客户端将尝试重新连接。

## 2.7 高级权限控制和访问管理

SSH 服务提供了丰富的权限控制功能,可用于精细管理用户对服务器的访问权限。除了使用 `AllowUsers`、`DenyUsers`、`AllowGroups` 和 `DenyGroups` 等指令限制或允许特定用户和组的登录之外,还可以通过配置文件中的 `Match` 命令实现更复杂的访问控制。

`Match` 命令可以根据一系列的条件(如用户、组、主机名、地址等)来设定特定的指令,下面是一个示例:

```conf

Match User user1

PasswordAuthentication no

PermitRootLogin prohibit-password

AllowTcpForwarding no

```

在这个例子中,只有用户 `user1` 被允许无密码登录,但不允许使用 root 用户登录,并且禁止该用户进行端口转发。

通过这种方式,管理员可以设置更加细致的访问控制策略,增强 SSH 服务的整体安全性。

## 2.8 SSH会话记录和监控

为了审计和监控 SSH 会话,可以启用日志记录功能。SSH 提供了多种日志记录选项,可以根据需要启用这些选项来记录会话信息。例如,`PrintMotd no` 用于禁止打印 `/etc/motd` 文件的内容,`PrintLastLog yes` 用于在每次登录时打印最后登录时间,`LogLevel` 可以设置日志级别。

在 `/etc/ssh/sshd_config` 文件中设置如下:

```conf

PrintMotd no

PrintLastLog yes

LogLevel INFO

```

开启这些记录可以帮助管理员了解谁在什么时候访问了服务器,并且能够发现异常登录尝试。

除了这些内置的日志功能,还可以使用第三方工具如 `sshd-audit`、`auditd` 等来增强记录和监控能力。例如,`auditd` 能够提供更为详细和可定制的审计日志记录。

```bash

# 安装 auditd

sudo apt-get install auditd

# 配置 auditd,记录所有成功的 SSH 登录

echo '-w /var/log/auth.log -k ssh' >> /etc/audit/rules.d/audit.rules

```

启用 `auditd` 后,任何成功的 SSH 登录尝试都会被记录下来,可以通过 `ausearch` 或 `aureport` 工具查询这些日志。

通过这些措施,系统管理员可以更加有效地监控 SSH 服务的状态和行为,及时发现和处理潜在的安全问题。

# 3. SSH命令的高级使用技巧

## 3.1 限制连接和认证机制

### 3.1.1 基于IP和时间的访问控制

SSH(Secure Shell)是用于远程登录和其他网络服务的协议,提供了强大的认证机制来确保通信的安全。在这一部分,我们将详细探讨如何通过IP地址和时间规则来限制对SSH服务的访问。

要实现基于IP地址的访问控制,我们通常依赖于SSH配置文件 `/etc/ssh/sshd_config` 中的 `AllowUsers` 和 `DenyUsers` 选项,以及 `AllowGroups` 和 `DenyGroups` 用于组成员管理。以下是一个配置示例:

```conf

# 允许特定用户从特定IP地址访问

AllowUsers user1@***.***.*.* user2@***.***.*.*

# 拒绝特定IP地址的访问

DenyUsers @.2.3.4

# 允许特定用户组的成员访问

AllowGroups ssh_users

# 拒绝特定用户组的成员访问

DenyGroups ssh_forbidden

```

在该配置中,`user1` 只能从 `***.***.*.*` 访问,而 `user2` 只能从 `***.***.*.*` 访问。此外,任何来自 `2.3.4` 网络段的IP都会被拒绝登录。`ssh_users` 组中的所有用户都可以登录,但 `ssh_forbidden` 组中的用户则被禁止。

除了IP地址,还可以基于时间来控制访问。SSH本身不提供基于时间的访问控制,但可以通过`PAM`(可插拔认证模块)的 `pam_time` 模块来实现。首先,确保系统安装了 `pam_time` 模块,并根据需要在 `/etc/pam.d/sshd` 配置文件中添加适当的规则。这些规则指定哪些用户或用户组在何时可以访问服务。

### 3.1.2 公钥认证和多重认证机制

为了进一步加强安全性,SSH支持使用公钥认证方法,该方法要求用户通过自己的私钥进行身份验证,而不是密码。公钥认证是一种更为安全和方便的认证方式,尤其适用于自动化脚本和批量操作。

生成SSH密钥对(如果还没有的话)的命令是:

```bash

ssh-keygen -t rsa -b 4096

```

然后,将生成的公钥文件 (`id_rsa.pub`) 添加到远程服务器的 `~/.ssh/authorized_keys` 文件中。

在某些情况下,管理员可能希望为SSH连接设置多重认证机制,以确保安全性。多重认证意味着用户必须提供两种或以上的认证方法才能成功登录。例如,可以要求用户同时提供密码和密钥。SSH协议本身支持多重认证,可以在 `/etc/ssh/sshd_config` 文件中启用,并指定认证方法。

```conf

ChallengeResponseAuthentication yes

UsePAM yes

```

在上述配置中,`ChallengeResponseAuthentication` 选项启用挑战应答认证,而 `UsePAM` 则启用可插拔认证模块,允许使用PAM配置多重认证。

通过这些高级技巧,我们能够显著提高对SSH连接的控制能力,并根据具体的需求定制访问规则,从而保障系统的安全性。

# 4. SSH命令在安全管理中的应用

## 4.1 安全策略和最佳实践

### 管理SSH密钥的生命周期

SSH密钥管理是确保系统安全性的关键环节。生命周期管理包括密钥的生成、分发、使用、更新、吊销和废弃。正确的密钥管理可以大大降低安全漏洞的风险。

#### 生成密钥

生成SSH密钥时,使用强的密码短语是非常重要的。这增加了密钥的安全性,即使密钥被盗取,攻击者也难以使用。使用`ssh-keygen`命令来生成密钥对:

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

```

这里,`-t rsa`指定了密钥类型为RSA,`-b 4096`设置密钥长度为4096位,而`-C`选项后跟的是注释,通常是你邮箱地址。执行该命令后,系统会提示你输入文件名和密码短语。

#### 密钥分发

生成密钥后,下一步是将公钥添加到你希望通过SSH访问的每台服务器的`~/.ssh/authorized_keys`文件中。使用`ssh-copy-id`命令可以简化这一过程:

```bash

ssh-copy-id -i ~/.ssh/id_rsa.pub user@remote_host

```

这里,`-i`选项指定了公钥文件的位置,`user@remote_host`表示远程服务器上的用户和地址。

#### 定期更新和安全审计

为了维持高水平的安全性,建议定期更新SSH密钥,并且定期执行安全审计。审计可以帮助你检查是否有未授权的密钥或者弱密码短语存在。

### 4.2 防范攻击与入侵检测

#### 猜测攻击和暴力破解的防护

SSH服务是猜测攻击和暴力破解攻击的常见目标。因此,需要采取措施来防止这些攻击。

首先,可以配置SSH服务,限制尝试认证的次数,超过尝试次数则封锁IP地址。例如,可以在`/etc/ssh/sshd_config`配置文件中设置:

```bash

MaxAuthTries 3

```

此外,使用如fail2ban之类的工具可以帮助监控SSH登录尝试,并在检测到异常行为时自动封锁攻击者IP。

#### 入侵检测系统的集成与应用

集成入侵检测系统(IDS)可以帮助监控和检测网络上的恶意活动。当IDS检测到可疑行为时,它会生成警报,管理员可以采取适当的行动。

对于SSH服务,可以集成如OSSEC这样的开源IDS,它可以监控文件系统的完整性、系统日志,并在检测到异常时触发警报。配置OSSEC来监控SSH日志文件,如下所示:

```conf

<localfile>

<log_format>syslog</log_format>

<location>/var/log/auth.log</location>

<AlertLevel>3</AlertLevel>

</localfile>

```

## 4.3 应急响应和灾难恢复

### 紧急访问和权限恢复流程

在发生安全事件或管理员账户被锁定时,需要有预先准备好的应急访问和权限恢复流程。

一种方法是设置一个“安全账户”,只有在紧急情况下才能访问。对于这个账户,可以使用物理令牌或其他形式的多因素认证来增强安全性。

#### 权限恢复

在管理员账户权限丢失或被盗的情况下,权限恢复是必需的。可以建立一个标准操作流程(SOP),包括重置密码、吊销现有密钥并创建新的密钥对等步骤。

### 数据备份和灾难恢复策略

SSH命令可以用于自动化备份任务,确保数据的安全。例如,可以编写一个脚本来定期备份关键数据,并通过SSH传输到远程备份服务器:

```bash

#!/bin/bash

rsync -avz --progress /path/to/important/data/ user@backup_host:/path/to/backup/

```

这里,`rsync`用于同步数据,`-avz`选项表示以归档模式进行压缩传输,`--progress`显示传输进度。备份文件将被发送到远程服务器的指定路径。

在灾难发生时,如果主服务器数据不可用,可以快速切换到备份服务器,以最小的业务中断继续工作。

通过以上章节,我们了解了SSH命令在安全管理中的应用,并从安全策略和最佳实践,防御攻击和入侵检测,到紧急响应和灾难恢复各个角度探讨了其应用。SSH不仅仅是提供远程登录的一个协议,它也是保护网络环境安全的重要组成部分。

# 5. SSH命令与其他工具的整合应用

## 5.1 配合版本控制系统使用

在现代软件开发中,版本控制系统(VCS)是团队协作的基石。其中Git是最流行的版本控制系统之一。利用SSH协议,我们可以安全地进行代码仓库的访问和管理。

### 5.1.1 使用SSH进行代码仓库的安全访问

通过SSH连接到远程Git服务器,开发者可以执行克隆、提交和拉取等操作。SSH提供了一个加密的通道,确保了认证信息和代码交换过程的安全性。在Git中配置SSH访问通常包括以下步骤:

1. 在本地计算机上生成SSH密钥对(如果尚未有密钥对)。

2. 将生成的公钥添加到Git服务器的授权密钥列表中。

3. 确认SSH密钥配置后,使用SSH URL克隆Git仓库。

命令示例:

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

cat ~/.ssh/id_rsa.pub | ssh user@server "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

git clone ssh://user@server/path/to/repo

```

在上述命令中,`ssh-keygen`用于生成密钥对,`cat`和`ssh`用于将公钥添加到远程服务器的授权列表中,`git clone`用于克隆远程仓库。

### 5.1.2 集成SSH的版本控制系统优势

SSH在版本控制系统中的集成带来了以下优势:

- **安全性**:SSH加密通信通道可以防止中间人攻击和数据泄露。

- **便捷性**:只需要一次设置SSH密钥,之后的认证都是透明的,无需每次手动输入密码。

- **可扩展性**:SSH支持多种认证方法和端口转发,使得集成其他安全措施变得简单。

## 5.2 与自动化运维工具结合

在现代DevOps实践中,自动化运维是提高效率和可靠性的关键。SSH作为一个稳定的远程执行命令的协议,常被用来集成到自动化运维工具中。

### 5.2.1 利用SSH实现自动化部署和管理

自动化部署工具如Ansible和Puppet经常使用SSH来执行远程任务。SSH的特性使这些工具能够在不牺牲安全性的前提下,高效地管理跨多个服务器的配置和应用部署。

例如,使用Ansible进行自动化部署时,可以在playbook中指定使用SSH连接到目标机器,并执行一系列预定义的任务。

```yaml

- name: Install Apache server

hosts: webservers

become: yes

tasks:

- name: Ensure apache2 is at the latest version

apt:

name: apache2

state: latest

```

在该Ansible playbook示例中,`hosts`指定了目标服务器组(webservers),`become`指令表示以管理员权限执行后续任务。该配置确保了Apache服务器在所有web服务器上被安装和更新。

### 5.2.2 SSH在持续集成/持续部署(CI/CD)中的作用

持续集成和持续部署(CI/CD)是现代软件开发中的关键实践,通过自动化测试和部署流程来提高软件交付的速度和质量。SSH可以用来远程执行CI/CD流程中的各种任务,比如从版本控制系统拉取代码、执行测试脚本和部署到服务器。

例如,一个CI/CD流程可能包括以下步骤:

1. 代码被推送到Git仓库。

2. Jenkins或GitLab CI服务器监听代码仓库的变更。

3. Jenkins触发构建流程,通过SSH连接到构建服务器。

4. 在构建服务器上,通过SSH执行编译和测试命令。

5. 如果测试通过,代码通过SSH自动部署到生产服务器。

这个过程通过SSH实现了从代码提交到部署的无钥匙、自动化的流程。

## 5.3 跨平台和容器技术

随着技术的发展,不同平台间的兼容性和跨平台操作成为了一个重要议题。SSH作为连接不同系统和容器的强大工具,它的灵活性和跨平台特性使之成为了解决方案的一部分。

### 5.3.1 SSH在不同操作系统间的兼容性与应用

SSH客户端和服务器可以在多种操作系统上安装和运行,包括但不限于Linux、macOS、Windows等。这意味着它可以在不同平台上提供统一的远程访问和管理接口。

例如,在Windows上,可以使用Windows Subsystem for Linux(WSL)来安装和运行SSH服务。这样,Windows用户可以在Linux环境中使用SSH命令,与远程Linux服务器交互。

### 5.3.2 容器化环境中SSH的特殊配置和应用

在容器化环境中,如Docker,SSH同样扮演了重要角色。容器通常被设计为无状态,不应包含SSH服务。但是,为了调试和管理目的,有时候还是需要在容器中启用SSH。

一个典型的场景是在Kubernetes集群中,使用SSH连接到Pod来执行临时的调试命令。尽管通常推荐使用kubectl命令直接管理容器,但在复杂情况下,SSH提供了一个额外的手段。

为了在容器化环境中使用SSH,需要以下步骤:

1. 在Dockerfile中添加SSH服务。

2. 构建镜像,并在容器启动时暴露SSH端口。

3. 确保容器的安全配置,例如密钥交换和防火墙规则。

```Dockerfile

FROM ubuntu

RUN apt-get update && apt-get install -y openssh-server

RUN mkdir /var/run/sshd

RUN echo 'root:screencast' | chpasswd

RUN sed -i 's/PermitRootLogin prohibit-password/PermitRootLogin yes/' /etc/ssh/sshd_config

EXPOSE 22

CMD ["/usr/sbin/sshd", "-D"]

```

在Dockerfile示例中,我们安装了SSH服务,设置了密码,并配置了sshd以允许root用户登录,然后在容器启动时暴露22端口。

这些章节展示了SSH命令与其他技术的整合,并强调了其在多种场景中的应用价值和安全性。通过这种方式,SSH不仅仅是一个安全协议,而是成为了现代IT基础设施的关键组成部分。

# 6. SSH命令未来发展趋势与挑战

## 6.1 新一代SSH协议标准

随着技术的不断进步,SSH协议也在不断地更新和演进。SSH-2协议作为当前主流的协议版本,是继SSH-1之后的重大改进。它不仅解决了SSH-1协议中存在的安全缺陷,还引入了更多的新特性和改进方向。

### 6.1.1 SSH-2协议和未来发展

SSH-2协议支持更为安全的加密算法和认证机制,如GSSAPI认证和键盘交互认证等。在性能上,它也进行了优化,支持更加灵活的端口转发和通道处理能力。未来的发展方向将更倾向于增强安全性、提升性能和优化用户体验。

### 6.1.2 SSH的新特性和改进方向

- **加密算法的更新**:随着量子计算的发展,传统的加密技术可能会被破解,因此SSH需要引入更新、更强的加密算法。

- **更好的互操作性**:支持不同设备和系统之间的无缝连接,包括跨平台和容器环境。

- **简化的配置和管理**:提供更加直观的配置方式和管理工具,简化配置管理过程。

## 6.2 安全挑战与应对策略

在网络安全领域,威胁和攻击方法层出不穷。SSH作为一种广泛应用的安全协议,自然也成为众多攻击者的目标。

### 6.2.1 当前网络安全形势分析

攻击者利用SSH进行的攻击主要包括猜测攻击、暴力破解、中间人攻击(MITM)等。同时,还有针对SSH服务软件的零日漏洞攻击。网络安全形势要求SSH协议必须具备足够的弹性和安全性。

### 6.2.2 应对新安全挑战的技术方案

- **实施严格的密钥管理**:使用硬件安全模块(HSM)或密钥管理服务,以保护私钥的安全。

- **利用现代认证方法**:支持双因素认证或多因素认证,减少仅凭密码的认证风险。

- **加强日志审计和监控**:实时监控SSH连接和认证活动,快速响应可疑行为。

## 6.3 社区支持和资源分享

开源社区在SSH的发展历程中扮演了重要角色。社区的贡献不仅限于代码的开发和维护,还包括技术文档的编写和分享。

### 6.3.1 SSH社区的发展和贡献

社区成员通过协作开发、讨论和分享,不断推动SSH协议向前发展。此外,社区还通过举办会议、研讨会等形式,促进成员间的交流和学习。

### 6.3.2 技术文档和资源的获取途径

- **官方文档**:访问SSH官方网站获取最权威的使用指南和安装说明。

- **社区论坛**:加入社区论坛,如Stack Overflow、Reddit上的相关板块,以获取帮助和分享经验。

- **在线课程和教程**:参加在线教学平台的SSH相关课程,提高自身技能。

SSH作为网络管理员和开发者的必备工具,其持续的更新和优化是不可或缺的。面对未来的挑战,我们需要不断探索新的解决方案,并充分利用开源社区的力量,以确保网络安全和SSH协议的持续进化。

0

0