【HDFS HA与Kerberos安全集成】:实现安全访问控制的Kerberos整合方案

发布时间: 2024-10-29 03:27:33 阅读量: 39 订阅数: 33

# 1. HDFS高可用性基础介绍

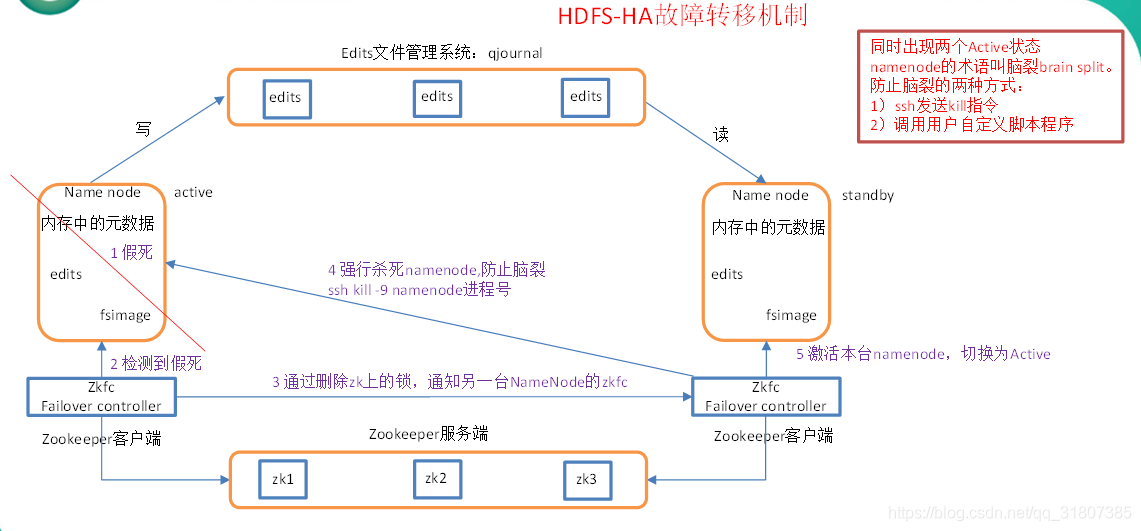

在大数据生态系统中,分布式存储系统是支撑各种数据分析、处理任务的基础。Hadoop分布式文件系统(HDFS)作为其中的佼佼者,通过其高可靠性、容错性与可扩展性,已成为存储解决方案的首选。然而,传统的HDFS架构存在单点故障问题,当主NameNode发生故障时,整个文件系统的可用性将受到影响。为了克服这一瓶颈,HDFS高可用性(High Availability,简称HA)架构应运而生。

HDFS HA架构引入了多个NameNode,通过一种称为“热备”的方式,实现故障自动切换,从而保证了系统的高可用性和持久性。这种架构的实现,不仅提高了数据处理的连续性,也增强了系统的整体健壮性。

本章将对HDFS HA的基本概念进行介绍,包括其设计初衷、核心组件和运作机制。我们会从最基础的概念出发,逐步深入了解HDFS HA是如何确保在任何情况下都能提供稳定服务的。随着内容的深入,我们将探讨HA架构中的一些关键组件,例如ZooKeeper的角色以及如何利用它来实现集群状态的一致性。通过这些讨论,读者将对HDFS HA有一个全面的认识,并为其在大规模数据存储中的应用打下坚实的基础。

# 2. Kerberos认证机制详解

## 2.1 Kerberos的基本原理和组件

### 2.1.1 认证过程概览

Kerberos是一种网络认证协议,它允许节点相互之间通过身份验证来证明身份。这种协议使用对称密钥加密技术来确保通信的安全性,同时依赖于一种可信的第三方服务,即密钥分发中心(KDC),来管理和分发密钥。Kerberos认证过程一般包括三个主要实体:客户端、服务器和KDC。

认证流程大致如下:

1. 客户端向KDC发送一个认证请求,包含自身身份信息。

2. KDC回应客户端,提供票据授予票据(TGT)和会话密钥。

3. 客户端使用TGT向KDC请求服务票据。

4. KDC验证TGT有效后,向客户端发送服务票据。

5. 客户端使用服务票据访问服务器。

6. 服务器验证服务票据后,接受客户端的访问请求。

Kerberos主要确保了三个核心安全目标:认证(Authentication)、授权(Authorization)和审计(Accountability)。认证确保了通信双方确实如其所声称的那样;授权确保用户仅访问其被允许的资源;审计则记录了系统的访问活动,为安全事件追踪提供了可能。

### 2.1.2 关键组件介绍

Kerberos依赖于几个关键组件来实现其安全通信机制:

- **客户端(Client)**:通常指的是用户或用户代理,它希望通过Kerberos访问网络服务。

- **服务器(Server)**:提供网络服务的实体,需要对客户端进行身份验证。

- **密钥分发中心(KDC)**:Kerberos系统的核心组件,负责提供票据和会话密钥的分发,包含两个主要组件:认证服务器(AS)和票据授予服务器(TGS)。

- **票据授予票据(TGT)**:由AS颁发给客户端的票据,用于后续请求服务票据。

- **服务票据(Service Ticket)**:客户端使用TGT向TGS请求,用来访问特定服务器的服务票据。

这些组件共同工作,提供一种安全的认证方式,防止网络通信中的各种安全威胁,如中间人攻击、重放攻击和密码猜测攻击。

## 2.2 Kerberos的密钥分发中心(KDC)工作原理

### 2.2.1 KDC的角色和功能

KDC在Kerberos认证体系中扮演着至关重要的角色,具体功能如下:

- **认证服务器(AS)**:负责验证客户端的身份。当客户端首次尝试访问网络服务时,它将向AS请求TGT。AS验证客户端的身份后,将TGT和一个临时的会话密钥一同发送给客户端。这个临时的会话密钥用于客户端与TGS之间的进一步通信。

- **票据授予服务器(TGS)**:负责为客户端提供服务票据。当客户端拥有有效的TGT后,它可以向TGS请求访问特定服务器的服务票据。TGS会检查TGT的有效性并根据请求为客户端提供服务票据。

### 2.2.2 认证和授权流程

Kerberos的认证和授权流程可以分为以下几个步骤:

1. **身份验证**:客户端首先向AS发送包含其身份信息的请求。

2. **接收TGT**:AS验证客户端的身份,生成TGT和一个会话密钥,并将它们加密发送给客户端。

3. **请求服务票据**:客户端使用TGT和会话密钥向TGS请求特定服务器的服务票据。

4. **接收服务票据**:TGS验证TGT,如果有效,则生成服务票据和新的会话密钥,然后将服务票据发送给客户端。

5. **访问服务器**:客户端向目标服务器提供服务票据以请求服务。

6. **服务授权**:服务器验证服务票据的有效性,如果通过,则授权客户端访问请求的服务。

这一连串的步骤是Kerberos确保网络服务安全访问的核心流程,每一步都紧密相连,共同构成了一个严密的认证体系。

## 2.3 Kerberos的票据和会话密钥

### 2.3.1 票据的类型与作用

在Kerberos中,票据是一种包含有授权信息的安全数据结构,可以看作是访问特定服务的“门票”。Kerberos主要使用两种类型的票据:

- **票据授予票据(TGT)**:客户端用来从TGS获取服务票据的凭证。TGT通常包含有客户端的身份信息和一个与TGS共享的会话密钥,确保只有合法的客户端才能请求服务票据。

- **服务票据(Service Ticket)**:客户端用来向服务服务器证明其身份的凭证。服务票据中通常包含有客户端的身份信息、服务的身份信息以及一个会话密钥。服务票据只能被指定的服务服务器解析和验证,确保了服务访问的安全性。

票据是Kerberos协议中实现访问控制的关键机制,它们的生成和传输确保了整个认证过程的安全性。

### 2.3.2 会话密钥的生成和分发

会话密钥是Kerberos认证过程中用于加密客户端与服务器间通信的临时密钥。它由KDC在认证过程中生成,并确保只有合法的客户端和服务器才能得知,从而保证了会话的机密性。以下是会话密钥生成和分发的大致流程:

1. **客户端向AS请求认证**:客户端发送其身份信息给AS。

2. **AS生成会话密钥和TGT**:AS验证客户端身份后,生成一个临时的会话密钥,并将其与客户端的身份信息一起打包成TGT。

3. **TGT的传输**:AS将加密后的TGT发送回客户端。由于TGT只包含在客户端和KDC间共享的会话密钥,所以TGT能够安全地传输。

4. **客户端请求服务票据**:使用TGT和会话密钥,客户端请求TGS的服务票据。

5. **服务票据的生成**:TGS接收到请求后,生成新的会话密钥,将其加密并附加到服务票据上,然后发送给客户端。

6. **会话密钥的使用**:客户端使用服务票据中的会话密钥与服务器进行安全通信。

这个过程中的会话密钥起到了关键作用,确保了通信双方的安全交互。此外,由于会话密钥是临时的,即使被破解,攻击者也只能在一个很短的时间窗口内获取信息,大大降低了安全风险。

为了进一步理解Kerberos机制和相关概念,下一章节将介绍HDFS HA架构的实现细节。

# 3. HDFS HA架构的实现细节

## 3.1 HDFS HA的关键组件

### 3.1.1 NameNode的高可用配置

Hadoop分布式文件系统(HDFS)的高可用性(HA)是通过冗余关键组件来实现的,主要是NameNode。在传统的HDFS架构中,单点故障是主要的问题,因为只有一个NameNode负责管理文件系统的命名空间和客户端对文件的访问。当NameNode发生故障时,整个文件系统就变得不可用,直到故障被解决。为了避免这种情况,HDFS引入了高可用性机制。

在HA配置中,需要两个运行中的NameNode:一个是处于活动状态,负责处理客户端的读写请求;另一个则处于备用状态,进行状态同步,以便随时可以接管活动NameNode的角色。为了实现状态同步,引入了Active-Active模式,两个NameNode通过一个共享存储系统来访问文件系统的元数据。

```mermaid

graph LR

A[客户端] -->|读/写请求| B(活动NameNode)

B --> C{共享存储系统}

D[备用NameNode] --> C

```

**代码块及解释:**

在Hadoop的配置文件`hdfs-site.xml`中,需要配置HA相关的参数,例如:

```xml

<property>

<name>dfs.ha.namenodes.hacluster</name>

<value>nn1,nn2</value>

</property>

<property>

<name>dfs.namenode.shared.edits.dir</name>

<value>qjournal://journalhost1:8485;journalhost2:8485;.../mycluster</value>

</property>

```

这里指定了两个NameNode `nn1`和`nn2`,并且使用了Quorum Journal Manager(QJM)作为共享存储系统。

**参数说明:**

- `dfs.ha.namenodes.hacluster`:定义了集群中NameNode的名称。

- `dfs.namenode.shared.edits.dir`:配置了共享存储系统的信息。

### 3.1.2 ZooKeeper在HDFS HA中的角色

在HDFS HA架构中,ZooKeeper扮演着至关重要的角色,它是一个高可用的协调服务,用于管理分布式系统的配置信息,命名,提供分布式锁,以及提供状态同步等服务。ZooKeeper对于HDFS HA来说,关键在于维护NameNode之间角色状态的一致性。

当活动NameNode出现故障时,ZooKeeper会参与故障转移(failover)过程,帮助选择新的活动NameNode。它还负责通知所有的客户端和DataNodes关于NameNode角色的变更,确保系统整体上的状态同步。

**操作步骤:**

- 配置ZooKee

0

0