基于“origin字段”的CSRF攻击及预防方法分析

发布时间: 2024-04-13 11:18:21 阅读量: 75 订阅数: 33

# 1. CSRF攻击原理解析

- #### CSRF攻击是什么?

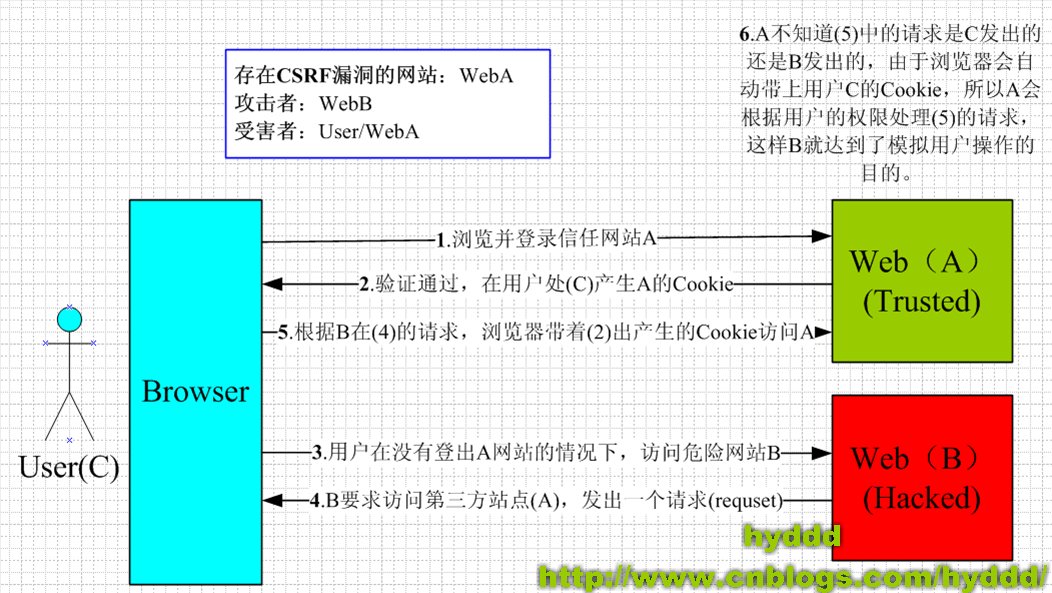

1. CSRF(Cross-Site Request Forgery)攻击利用受信任用户在已认证的网站上执行非自愿操作。

2. 攻击者通过欺骗用户来执行恶意操作,如发起转账、修改资料等,使用户在不知情的情况下提交请求。

- #### CSRF攻击的实现原理

1. 常见的CSRF攻击场景包括邮件欺骗等方式引诱用户点击恶意链接。

2. 攻击者借助受害者的登录信息,伪装请求,让服务器误以为是合法请求,执行对应操作。

CSRF攻击主要利用用户已经在其他网站上登录的情况下,在浏览器发起一些请求,从而造成用户在不知情的情况下受到攻击。在接下来的章节中,我们将深入探讨常见的CSRF攻击实例、防范方法和防御技术实践。

# 2. 常见的CSRF攻击实例分析

- #### CSRF攻击实例:利用图片植入攻击

1. **攻击原理分析**

CSRF攻击可以利用图片植入的方式进行,攻击者可以在一个网站上植入一张图片,并在其中嵌入一个带有攻击代码的链接。当用户浏览包含这张图片的页面时,浏览器会发送携带用户 Cookie 的请求至攻击者指定的网站,触发恶意操作。这样,攻击者就可以利用受害者的身份完成一些危险的操作,如转账、修改个人信息等。

2. **防范措施探讨**

要防范图片植入攻击,网站可以采用验证 Referer 头信息、使用 CSRF Token 技术等手段来增强安全性。另外,尽量避免在页面中插入外部图片或通过长URL请求图片,以减少被利用的可能性。

3. **实际案例解析**

举例来说,某电商网站在用户个人主页中采用了用户自定义头像的功能。攻击者可以修改头像的URL地址,将其中包含恶意操作的链接,实现对用户的CSRF攻击。由于网站未进行Referer验证或Token校验,导致攻击取得成功。

- #### CSRF攻击实例:利用表单提交攻击

1. **攻击原理分析**

另一种常见的CSRF攻击实例是利用表单提交。攻击者事先制作一个含有恶意请求的表单,隐藏在一个看似无害的网页中。当合法用户访问包含这个表单的页面并提交表单时,实际上是在执行攻击者设定的恶意操作,而用户并不知情。

2. **防范措施探讨**

要对表单提交攻击进行防范,网站可以通过引入CSRF Token、验证请求来源等方式来确保请求的合法性。另外,避免使用GET方式提交数据,尽量采用POST方法提交,以减少被攻击的可能性。

3. **实际案例解析**

以在线银行系统为例,攻击者可以通过在页面中嵌入恶意表单,实现对用户的跨站请求伪造攻击。如果该网站未对表单提交进行Token校验,用户在点击提交按钮时实际上是触发了攻击者预设的操作。这种攻击往往难以察觉,危害极大。

4. **CSRF攻击对网站的影响**

CSRF攻击成功后,攻击者可利用用户身份发送恶意请求,执行一系列危险操作,如删除用户数据、发起恶意转账等。这不仅会损害用户的利益,也会对网站声誉造成极大影响,应引起网站开发者的高度重视。

# 3. CSRF攻击的防范方法详解

#### 验证 Referer 头信息

CSRF 攻击中,恶意网站通常会利用用户的身份信息发起伪造请求。通过验证请求头中的 Referer 信息,服务器可以判断请求的来源是否合法,从而有效防范 CSRF 攻击。

1. **Referer 头信息的作用:**

Referer 头信息用来标识请求的来源页面 URL。在浏览器中,当用户从一个网页跳转到另一个网页时,新页面的请求会包含 Referer 头信息,帮助服

0

0