GEE云平台安全宝典:保护你的地理数据不被侵犯

发布时间: 2024-12-06 12:53:29 阅读量: 11 订阅数: 26

参考资源链接:[Google Earth Engine中文教程:遥感大数据平台入门指南](https://wenku.csdn.net/doc/499nrqzhof?spm=1055.2635.3001.10343)

# 1. GEE云平台概览与安全基础

随着云计算的迅猛发展,企业对于数据的安全和隐私保护提出了更高的要求。Google Earth Engine(GEE)是一个强大的云平台,旨在为用户提供地球科学数据和分析工具。在深入探讨GEE云平台的安全机制之前,我们需要对其基本概念有一个全面的了解。

## GEE云平台核心概念

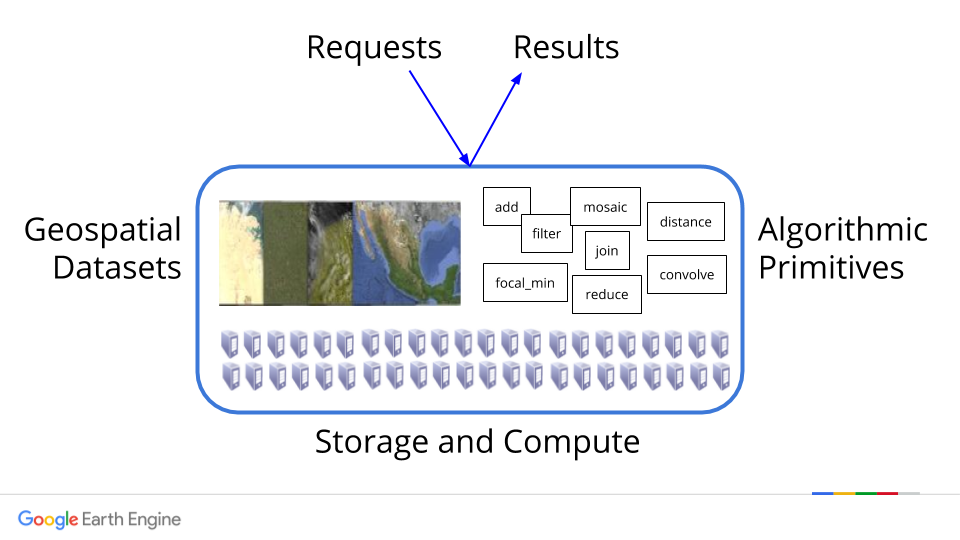

GEE云平台允许用户直接在云端进行大规模数据分析和处理。其核心概念包括:

- **数据访问**:GEE提供了丰富的地球科学数据集,用户无需下载即可进行分析。

- **并行计算**:通过云端强大的计算资源,GEE可实现快速、大规模的地理空间数据处理。

- **API接口**:GEE提供API接口,方便用户通过编程方式调用平台资源。

## 安全基础的重要性

在掌握GEE云平台的基础功能后,我们必须重视安全基础的构建。GEE云平台的安全基础涉及多个方面:

- **数据保密性**:确保数据在存储和传输过程中的安全,防止未授权访问。

- **数据完整性**:保证数据不被非法修改或破坏。

- **服务可用性**:确保平台的持续稳定运行,防止服务中断。

GEE云平台的安全基础是保障用户数据安全和平台稳定运行的基石。接下来的章节将详细介绍GEE云平台的安全机制,以及如何实践有效的安全策略。

# 2. GEE云平台的安全机制

## 2.1 认证与授权机制

### 2.1.1 身份验证过程详解

身份验证是确保只有授权用户才能访问GEE云平台资源的第一道防线。GEE云平台采用多因素认证(MFA)机制,这要求用户提供至少两种身份验证因素:他们知道的(密码)、他们拥有的(手机、安全令牌)以及他们自身的(生物识别)。在GEE云平台中,身份验证流程首先从用户登录界面开始,用户输入他们的凭证,如邮箱地址和密码。然后,系统会检查这些凭证的有效性。

如果用户启用了MFA,平台会要求输入第二因素。例如,系统可能会发送一个验证码到用户绑定的手机上,用户需要将此验证码输入以验证身份。通过MFA后,用户的会话将被安全建立,并且会收到一个会话令牌,用于在浏览器中保持用户登录状态。

```mermaid

flowchart LR

A[用户访问GEE云平台] --> B[输入邮箱和密码]

B --> C{检查凭证}

C -->|有效| D[启用MFA]

D --> E{输入第二因素}

E -->|验证成功| F[授予会话令牌]

F --> G[用户成功登录]

C -->|无效| H[拒绝访问]

```

### 2.1.2 角色和权限分配原理

在身份验证之后,GEE云平台使用基于角色的访问控制(RBAC)来管理用户权限。每个用户被分配一个或多个角色,每个角色关联一组权限,这些权限定义了用户可以执行的操作。例如,一个用户可能被分配为"开发者"角色,这将允许他们创建和管理虚拟机,但不允许修改网络设置或访问财务数据。

权限的分配遵循最小权限原则,确保用户只拥有完成他们工作所必需的最小权限集。通过这种方式,GEE云平台防止了权限滥用,并降低了未授权访问敏感数据的风险。

```mermaid

flowchart LR

A[用户身份验证成功] --> B[检查用户角色]

B --> C{用户角色}

C -->|开发者| D[授予创建/管理虚拟机权限]

C -->|财务分析师| E[授予访问财务数据权限]

D --> F[执行云资源操作]

E --> G[执行财务操作]

```

## 2.2 网络安全策略

### 2.2.1 数据传输加密

为了保护在GEE云平台上传输的数据,数据传输加密是必不可少的。GEE云平台实施传输层安全性(TLS)来加密客户端和服务器之间的数据传输。TLS使用加密算法来保护数据的机密性,同时通过数字证书验证身份,确保数据完整性。

当用户尝试访问GEE云平台时,首先建立一个安全的TLS会话。在TLS握手阶段,服务器向客户端提供其数字证书,客户端验证证书的有效性后,双方协商生成一个会话密钥用于后续通信的加密。

```mermaid

flowchart LR

A[客户端请求访问] --> B[服务器提供证书]

B --> C[客户端验证证书]

C -->|验证成功| D[生成会话密钥]

D --> E[使用会话密钥加密数据]

E --> F[安全通信]

C -->|验证失败| G[终止连接]

```

### 2.2.2 防火墙与端口管理

GEE云平台采用防火墙来控制进出其网络的数据流。防火墙根据定义的策略来允许或拒绝数据包,这些策略通常基于IP地址、端口号或数据包的其他特征。在GEE云平台中,端口管理是通过对服务开放的端口进行监控和控制来实现的。

系统管理员可以配置防火墙规则,例如,只允许HTTPS流量通过特定的端口(端口443)。这样的策略确保了只有必要的端口被打开,从而减少了潜在的攻击面。

```markdown

| 端口 | 协议 | 描述 | 状态 |

|------|------|------|------|

| 22 | TCP | SSH | 关闭 |

| 80 | TCP | HTTP | 关闭 |

| 443 | TCP | HTTPS | 开放 |

```

## 2.3 数据访问控制

### 2.3.1 数据访问的权限模型

GEE云平台的数据访问权限模型基于细粒度的控制,确保用户只能访问他们有权限操作的数据。模型使用基于策略的语言来定义谁可以对数据执行什么操作。例如,一个策略可以指定只有管理员组可以访问客户数据。

权限的设置通常是通过访问控制列表(ACL)来实现的,ACL定义了哪些主体(如用户或角色)可以对特定资源执行哪些操作(如读取、写入或修改)。此外,GEE云平台还支持基于属性的访问控制(ABAC),允许根据动态属性分配权限,如时间或数据的敏感程度。

```json

{

"Effect": "Allow",

"Principal": {"AWS": "arn:aws:iam::123456789012:user/JohnDoe"},

"Action": "s3:GetObject",

"Resource": "arn:aws:s3:::my-bucket/*",

"Condition": {"DateLessThan": {"aws:EpochTime": 1577836800}}

}

```

### 2.3.2 数据操作的日志审计

日志审计是监控数据访问和操作的重要组成部分,GEE云平台实施综合日志系统以记录所有对数据的操作。这些日志包含操作的时间戳、用户身份、操作类型以及操作详情,为事后分析和合规性审查提供了关键信息。

审计日志可以用于识别异常行为,快速响应安全事件,并作为事故调查的一部分。通过记录和分析这些日志,组织可以确保遵守数据保护法规,并可对内部和外部威

0

0