数据完整性校验:用Crypto.Cipher实现消息认证码的步骤

发布时间: 2024-10-10 16:57:44 阅读量: 60 订阅数: 23

# 1. 消息认证码的基本概念与应用

## 1.1 消息认证码简介

消息认证码(Message Authentication Code,简称MAC)是一种用于确认消息完整性和验证消息发送者身份的机制。它通常与消息一起传输,接收方通过验证MAC来确保消息在传输过程中未被篡改,并确认其来源。与数字签名类似,MAC涉及到密钥的使用,但不需要公开验证的公钥基础设施。

## 1.2 消息认证码的应用场景

在现实世界中,消息认证码的应用非常广泛。它们通常被用于需要数据完整性保证和认证的场合,例如网络安全协议、安全数据库、API调用等。MAC为信息交换提供了安全性保障,可以有效地防止数据被非法篡改,确保数据的真实性。

## 1.3 消息认证码的工作原理

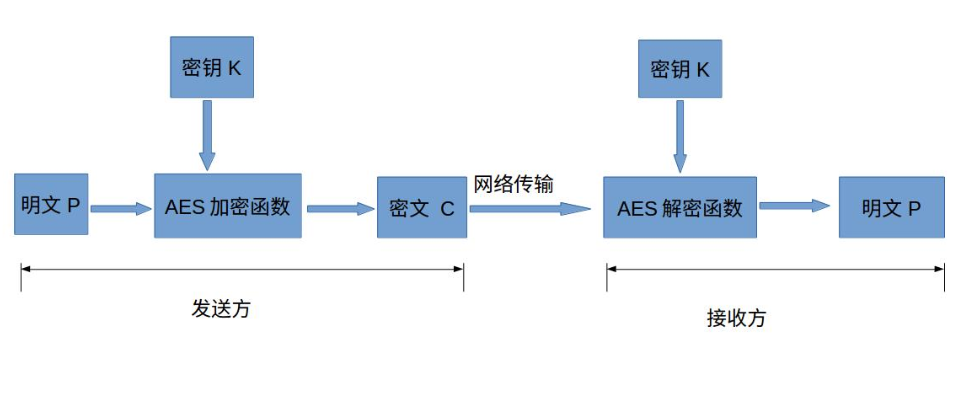

消息认证码的生成通常涉及一个密钥和一个消息。当一方(发送者)想发送一个消息时,会使用共享密钥和一个哈希函数(或类似算法)来生成一个固定大小的MAC。接收方则使用相同的密钥和相同的算法来生成一个新的MAC,并与收到的MAC进行比对。如果两个MAC相匹配,则认为消息未被篡改,且确实是发送者所发。这一过程确保了数据传输的安全性。

本章提供了一个对消息认证码概念的概括性介绍,为后续章节中的理论深度探讨和实践应用打下基础。接下来的章节将详细探讨消息认证码的理论基础、实现方法、案例分析,以及未来的发展趋势。

# 2. 消息认证码的理论基础

消息认证码(Message Authentication Code, MAC)是确保数据完整性和认证性的密码学技术。它允许通信双方验证消息在传输过程中未被篡改,并验证消息的来源。

### 2.1 消息认证码的原理

#### 2.1.1 消息认证码的定义

消息认证码是一种使用密钥的短标签(tag),该标签附着在消息上,用于验证数据的完整性。对于给定的输入消息和密钥,MAC算法能够产生唯一的标签。接收方使用相同的密钥对收到的消息和标签重新进行计算,以此来验证消息是否被篡改以及是否来自声称的发送方。

#### 2.1.2 消息认证码的特性与要求

消息认证码的特性要求它具备以下几点:

- **唯一性**:对于同一个消息,使用相同的密钥,MAC算法应产生相同的标签。

- **不可伪造性**:没有正确的密钥,即使可以观察到消息及其标签,也不能产生正确的标签。

- **不可预测性**:在不知道密钥的情况下,攻击者难以预测未来消息的标签。

- **高效性**:MAC算法的计算应该足够快,适用于资源受限的环境。

### 2.2 消息认证码的工作模式

#### 2.2.1 认证加密模式

认证加密模式(Authenticated Encryption, AE)结合了加密和认证两种功能,既保证了数据的保密性又保证了数据的完整性。在这种模式下,加密过程会同时生成一个认证标签,并将其附加到加密数据中。接收方在解密数据时,会同时验证认证标签,确保数据在传输过程中未被篡改。

#### 2.2.2 认证解密模式

认证解密模式(Authenticated Decryption, AD)首先对数据进行解密,然后验证数据的完整性。如果数据在传输过程中被篡改,解密过程虽然能够完成,但验证过程会失败。这种模式允许在解密之前确认数据的完整性。

### 2.3 消息认证码的安全性分析

#### 2.3.1 攻击模型概述

在安全性分析中,攻击模型被用来描述攻击者的能力。以下是一些常见的攻击模型:

- **唯密文攻击(Ciphertext-Only Attack, COA)**:攻击者仅能获取到密文,试图恢复出明文。

- **已知明文攻击(Known-Plaintext Attack, KPA)**:攻击者了解一些明文消息及其对应的密文。

- **选择明文攻击(Chosen-Plaintext Attack, CPA)**:攻击者能够选择明文并获得相应的密文。

- **选择密文攻击(Chosen-Ciphertext Attack, CCA)**:攻击者能够选择密文并获得其解密后的明文。

#### 2.3.2 安全性证明与常见弱点

安全性证明是通过数学方法来展示,对于所有合理的时间内,攻击者无法破解密码系统。对于消息认证码,安全性证明通常依赖于其内部使用的密码原语(如哈希函数、块密码)的安全性。然而,即使底层的密码原语安全,消息认证码的设计也可能存在弱点,例如:

- **重放攻击**:攻击者重复发送之前的合法消息和标签,试图欺骗系统。

- **内部密钥泄露**:如果密钥泄露给攻击者,攻击者可以自由伪造消息和标签。

通过分析这些弱点和攻击模型,研究人员可以设计出更安全的消息认证码实现。

为了更好地理解消息认证码的理论基础,下面提供一个使用Python和Crypto.Cipher库构建消息认证码的实例代码:

```python

from Crypto.Cipher import AES

from Crypto.Hash import HMAC, SHA256

from Crypto.Random import get_random_bytes

# 密钥生成与分发

key = get_random_bytes(16) # 假设使用AES-128的密钥长度

# 初始化HMAC对象

hmac_obj = HMAC.new(key, digestmod=SHA256)

# 加密并生成消息认证码

def encrypt_and_generate_mac(data):

cipher = AES.new(key, AES.MODE_ECB) # 这里为了简化,使用ECB模式

encrypted_data = cipher.encrypt(data)

hmac_obj.update(encrypted_data) # 对加密后的数据进行HMAC计算

mac = hmac_obj.hexdigest() # 获取消息认证码的16进制表示

return encrypted_data, mac

# 验证消息与认证码

def verify_encrypted_data(encrypted_data, mac):

# 重新生成MAC以进行验证

received_mac = encrypt_and_generate_mac(encrypted_data)[1]

return mac == received_mac

# 假设的加密数据和MAC

encrypted_data_example = b'...' # 实际加密数据应填充此变量

mac_example = '...' # 实际MAC应填充此变量

# 验证数据

is_verified = verify_encrypted_data(encrypted_data_example, mac_example)

print(f"Data is {'verified' if is_verified else 'not verified'}")

```

在上述代码中,我们使用了AES加密和HMAC进行消息认证码的生成和验证。实际应用时,应考虑使用更安全的加密模式,如CBC或GCM。通过代码逻辑的执行,我们能够了解如何利用加密库实现消息认证码的基本操作。

代码逻辑分析如下:

1. **密钥生成与分发**:首先生成一个随机的AES密钥。

2. **加密并生成消息认证码**:使用AES加密数据,然后使用HMAC对加密后的数据进行认证码的生成。

3. **验证消息与认证码**:在接收端,接收者使用相同的密钥重新生成消息认证码,并与发送方提供的认证码进行比较,以验证数据的完整性和来源。

这样的实现可以确保数据在传输过程中的安全,防止未授权的修改和伪造。

# 3. 使用Crypto.Cipher实现消息认证码

## 3.1 Python中的Crypto.Cipher库简介

### 3.1.1 Crypto.Cipher库的作用与安装

Crypto.Cipher是Python中用于加密操作的一个库,属于PyCryptodome包的一部分,后者是PyCrypto

0

0