【Python加密库终极指南】:掌握Crypto.Cipher的20大实战技巧

发布时间: 2024-10-10 15:59:53 阅读量: 210 订阅数: 35

Python3加密解密库Crypto的RSA加解密和签名/验签实现方法实例

# 1. Python加密库概述

在数字化时代,信息安全已成为IT行业的核心议题。随着技术的发展,对数据安全的需求越来越强烈,各种加密技术应运而生。Python作为一门功能强大的编程语言,提供了丰富的加密库来帮助开发者保证数据的安全性。本章将为读者概述Python加密库的基础知识,使读者能够理解加密库的应用背景和重要性。

在深入探讨具体加密库之前,让我们先了解一些基础概念。首先,加密技术是保护信息不被未授权用户访问的一种手段。通过加密算法,可将明文信息转换为密文,即使数据被截获,也无法被轻易解读。Python加密库是实现这些加密算法的Python模块的集合。安装和配置这些库是进行加密操作的第一步。接下来,让我们来看看如何在Python环境中安装并配置这些加密库,并探讨加密技术的基本原理。

# 2. 深入理解Crypto.Cipher模块

## 2.1 Python加密库的基本概念

### 2.1.1 加密技术简介

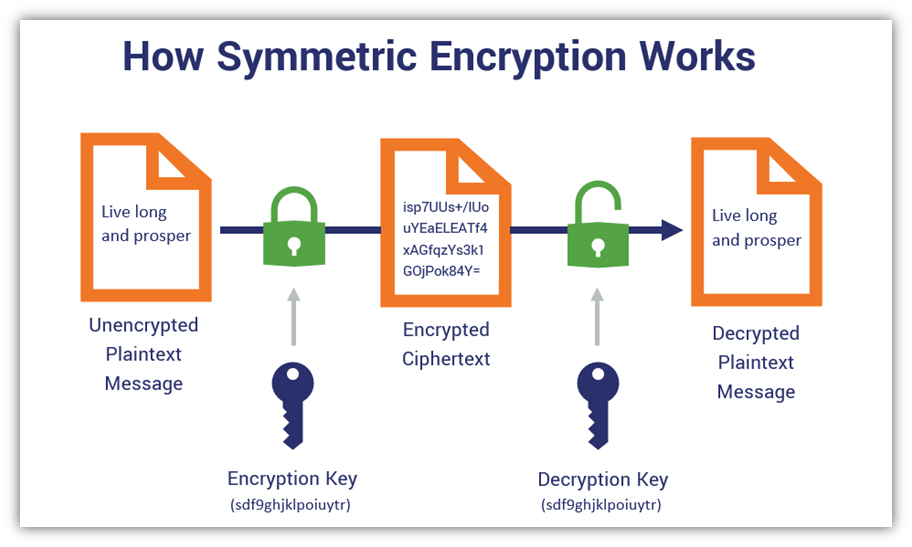

加密技术是信息安全的核心,它通过算法和密钥对数据进行转换,以防止未授权的访问和数据泄露。在信息传输或存储过程中,数据可能受到窃听、篡改等威胁。为了保障数据的安全性,加密技术将数据转换为一种仅限于经过授权的用户或系统能够理解的格式。

加密技术通常分为两大类:对称加密和非对称加密。对称加密中,加密和解密使用相同的密钥。而在这非对称加密中,使用一对密钥,一个公开的公钥用于加密数据,一个私有的私钥用于解密数据。此外,还有散列函数、数字签名等其他加密技术,它们在保证数据完整性、身份验证等方面也扮演着重要角色。

### 2.1.2 Python加密库的安装与配置

Python的Crypto.Cipher模块属于`pycryptodome`库的一部分,它是一个自包含的Python加密库,提供了多种加密算法的实现。为了使用该模块,首先需要安装`pycryptodome`库。

可以通过Python包管理工具`pip`来安装`pycryptodome`:

```sh

pip install pycryptodome

```

安装完成后,即可在Python脚本中导入所需的模块,并开始使用提供的加密算法。

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

# 创建一个加密对象,使用AES算法

cipher = AES.new(get_random_bytes(16), AES.MODE_EAX)

```

以上代码展示了如何创建一个使用AES算法的加密对象,其中`get_random_bytes(16)`函数用于生成一个16字节长度的随机数,作为加密密钥。

## 2.2 对称加密与非对称加密基础

### 2.2.1 对称加密的工作原理

对称加密工作原理简单、加密速度快,非常适合大数据量的加密操作。在对称加密中,密钥的分发和管理是其主要挑战。一旦密钥泄露,加密数据的安全性就会受到威胁。

对称加密算法按照其工作模式和填充方式的不同,主要分为三种模式:

- **ECB (Electronic Codebook)**:电子密码本模式,是最早使用的工作模式,但因为相同的数据块会被加密成相同的密文,安全性较低,不推荐使用。

- **CBC (Cipher Block Chaining)**:密文块链接模式,在这种模式下,每一个明文块在加密之前要与前一个密文块进行异或操作,这使得加密过程更加复杂,提高了安全性。

- **GCM (Galois/Counter Mode)**:伽罗瓦/计数器模式,提供了认证加密功能,它结合了计数器模式的加密和伽罗瓦域上的认证码,适用于需要加密和认证的场景。

### 2.2.2 非对称加密的机制和优缺点

非对称加密使用一对密钥(公钥和私钥),解决了对称加密中密钥分发的难题。公钥可以公开,用于加密信息,私钥必须保密,用于解密信息。非对称加密的安全性依赖于数学问题的计算复杂性,例如大整数分解或者椭圆曲线上的离散对数问题。

非对称加密的一个重要优点是它提供了更高级别的安全性,尤其是在密钥分发和身份验证方面。然而,它也有缺点,主要体现在以下几方面:

- **速度慢**:由于其复杂性,非对称加密算法通常比对称加密算法慢很多,不适合加密大量数据。

- **密钥管理问题**:虽然非对称加密解决了对称加密的密钥分发问题,但如何安全地管理和存储大量的密钥仍然是一个挑战。

- **计算成本高**:在某些应用场景下,尤其是资源受限的设备上,非对称加密操作可能因为计算量大而不可行。

## 2.3 密钥管理与安全问题

### 2.3.1 密钥的生成、存储和销毁

密钥管理是保证加密安全性的关键环节。一个安全的密钥生成和存储机制是确保整个加密体系稳固的基石。密钥应当满足一定的随机性和不可预测性,密钥的生成最好采用安全的随机数生成器。

密钥存储需要考虑以下几个要点:

- **保密性**:密钥的存储介质或系统必须是安全的,防止未授权访问。

- **完整性**:密钥存储应具备完整性检查,确保密钥在存储过程中未被篡改。

- **可用性**:密钥需要在需要时能够可靠地被检索和使用。

密钥销毁通常意味着将密钥从存储介质中彻底删除,确保密钥不会泄露。在密钥生命周期结束时,必须遵循一套严格的销毁流程,确保密钥不会被恢复。

### 2.3.2 安全性分析与常见攻击方法

安全性分析是在应用加密技术之前和之后都要进行的一项工作,目的是识别和评估可能的安全风险,从而采取相应的安全措施。常见的加密安全性分析包括但不限于:

- **密码分析攻击**:尝试通过已有的密文来推导出密钥或明文,如已知明文攻击、选择明文攻击等。

- **实现漏洞攻击**:利用加密算法或密钥管理实现过程中的漏洞来攻击,例如时序攻击、侧信道攻击等。

为了对抗这些攻击,加密系统应当:

- **定期更换密钥**:减少密钥暴露的风险时间。

- **使用随机化技术**:比如随机填充技术来防止已知明文攻击。

- **实现检测机制**:对异常的访问尝试进行检测和报警。

### 2.3.3 密码学安全最佳实践

在密码学实践中,有几种关键的最佳实践可用来增强安全性:

- **密钥轮换(Key Rotation)**:定期更换密钥可减少密钥泄露的风险。

- **密钥分割(Key Splitting)**:将密钥分割成多个部分,需要多个部分共同作用才能解密,从而增加安全性。

- **最小权限原则(Principle of Least Privilege)**:仅授予必要的权限,以减少泄露敏感信息的风险。

- **加密数据的审计和监控**:对加密数据和操作进行定期审计,可以及时发现并响应安全事件。

通过遵循这些最佳实践,可以显著提升加密系统的整体安全性。

# 3. 掌握Crypto.Cipher的实战技巧

## 3.1 初识Crypto.Cipher

### 3.1.1 创建加密和解密对象

在Python中,Crypto.Cipher模块为我们提供了创建加密和解密对象的便利。这是实现加密操作的第一步。下面是一个使用AES算法创建加密解密对象的例子:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

# 密钥长度为32字节,即256位,这是AES算法所允许的安全密钥长度

key = get_random_bytes(32)

# 创建一个加密对象

cipher = AES.new(key, AES.MODE_CBC)

# 创建一个解密对象,IV是初始化向量,需要和加密时的IV一致

decryptor = AES.new(key, AES.MODE_CBC, IV=cipher.IV)

# 使用加密对象进行加密操作

cipher_text = cipher.encrypt(b'Hello World')

# 使用解密对象进行解密操作

plain_text = decryptor.decrypt(cipher_text)

print(plain_text) # 输出应为 b'Hello World'

```

逻辑分析和参数说明:`AES.new`方法用于创建一个加密或解密对象,其中`key`是加密的密钥,`mode`指定了AES的工作模式。在上述示例中,我们使用了CBC模式(Cipher Block Chaining,加密块链接模式)。`get_random_bytes`函数用于生成随机密钥,确保每次加密时密钥都是唯一的。创建解密对象时,必须使用相同的密钥和初始化向量(IV)。

### 3.1.2 常用加密算法的选择

在Python的Crypto.Cipher模块中,有多种加密算法可供选择,包括但不限于AES、DES、Blowfish等。每种算法都有其特点和适用场景,选择合适的加密算法对于保证数据安全至关重要。

- **AES(高级加密标准)**:目前广泛使用的对称加密标准,提供三种不同的密钥长度:128位、192位和256位。AES通常用于保护电子数据,是最安全的加密方法之一。

- **DES(数据加密标准)**:较为老式但依然可用的加密算法,它的密钥长度较短(56位),因此安全性不如AES。现多用于旧系统或硬件加密。

- **Blowfish**:一种分组密码算法,密钥长度可以是从32位到448位的任意长度。其性能良好,且易于使用,但因AES的存在,它的使用频率已经下降。

在选择加密算法时,除了考虑算法本身的安全性,还需考虑执行效率和应用场景。例如,对于需要极高安全性的场合,应选择AES-256;而对于资源有限的环境(如智能卡),可能需要选择像DES这样的较轻量级算法。

## 3.2 实战技巧一:数据加密与解密

### 3.2.1 使用AES算法加密数据

AES是一种广泛使用的对称加密算法,它通过固定的数据块大小(通常是128位)和密钥长度(128、192或256位)来提供多种安全级别。下面展示了一个使用AES算法进行数据加密的实例:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

# 密钥长度必须是16字节、24字节或32字节

key = get_random_bytes(16)

# 初始化向量IV必须是16字节长

iv = get_random_bytes(AES.block_size)

# 创建加密对象

cipher = AES.new(key, AES.MODE_CBC, iv)

# 待加密的文本

text_to_encrypt = b"Hello, this is a secret message."

# 加密操作

cipher_text = cipher.encrypt(text_to_encrypt)

print(cipher_text)

# 解密操作(这部分通常在另一端进行)

decryptor = AES.new(key, AES.MODE_CBC, iv)

plain_text = decryptor.decrypt(cipher_text)

print(plain_text) # 输出应为 b'Hello, this is a secret message.'

```

逻辑分析和参数说明:在此示例中,我们首先生成了一个随机密钥和初始化向量(IV)。密钥长度和IV长度对于AES算法的CBC模式是特定的。随后,我们创建了一个加密器对象,并使用它来加密数据。加密后的数据是二进制格式,需要解密时可以使用同样的密钥和IV。

### 3.2.2 使用RSA算法加密和解密数据

RSA加密是一种非对称加密技术,它涉及一对密钥:公钥和私钥。公钥用于加密数据,私钥用于解密数据。下面是一个使用RSA加密算法的示例:

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

# 创建一个RSA密钥对

key = RSA.generate(2048)

# 创建公钥加密器

public_cipher = PKCS1_OAEP.new(key.publickey())

# 使用公钥加密数据

public_encrypted = public_cipher.encrypt(b"Hello, I'm encrypted with RSA.")

# 创建私钥解密器

private_cipher = PKCS1_OAEP.new(key)

# 使用私钥解密数据

private_decrypted = private_cipher.decrypt(public_encrypted)

print(private_decrypted) # 输出应为 b'Hello, I'm encrypted with RSA.'

```

逻辑分析和参数说明:这里我们使用了`RSA.generate`方法生成了一个2048位的RSA密钥对。然后使用公钥创建了一个`PKCS1_OAEP`加密器,并将一条消息加密。加密后的数据只能使用相对应的私钥解密。注意,非对称加密方法通常比对称加密方法慢很多,且密钥长度更长,因此它们更适用于加密较小的数据,例如密钥本身或数字签名。

## 3.3 实战技巧二:加密通信

### 3.3.1 使用SSL/TLS加密网络通信

SSL(安全套接层)和TLS(传输层安全性)是用于在互联网上进行加密通信的协议。它们为数据传输提供了安全性保证。在Python中,可以使用`ssl`模块来为套接字通信添加SSL/TLS层。

以下示例展示了如何使用Python的`ssl`模块为一个TCP连接添加SSL保护:

```python

import socket

import ssl

# 创建一个普通的TCP套接字

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

# 包装套接字以使用SSL

ssl_sock = ssl.wrap_socket(sock, cert_reqs=ssl.CERT_REQUIRED, ca_certs="path/to/ca/certfile")

# 连接到服务器

ssl_sock.connect(('***', 443))

# 发送加密数据

ssl_sock.sendall(b"Hello, World")

# 接收加密数据

response = ssl_sock.recv(4096)

print(response)

# 关闭连接

ssl_sock.close()

```

逻辑分析和参数说明:在示例中,我们首先创建了一个TCP套接字,然后使用`ssl.wrap_socket`方法将其包装为SSL套接字。需要提供`cert_reqs`参数来指定证书验证需求,`ca_certs`参数指定CA证书文件的路径。只有经过认证的服务器才能与客户端通信。之后,我们使用SSL套接字进行正常的连接和数据传输操作,数据在传输过程中会被加密。

### 3.3.2 实现一个简单的加密聊天应用

创建一个加密聊天应用需要结合前面提到的加密通信技巧。下面是一个基于TCP和SSL的简单聊天应用示例:

```python

import socket

import ssl

def create_ssl_context():

context = ssl.create_default_context(ssl.Purpose.CLIENT_AUTH)

context.load_cert_chain(certfile="server.crt", keyfile="server.key")

return context

def handle_client_connection(client_socket):

while True:

try:

message = client_socket.recv(1024)

if message:

print(f"Received: {message.decode()}")

client_socket.sendall(b"Echo: " + message)

else:

break

except ConnectionResetError:

break

client_socket.close()

# 服务器端代码

context = create_ssl_context()

server_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

server_socket.bind(('localhost', 12345))

server_socket.listen(5)

print("Server listening on port 12345...")

while True:

client_sock, address = server_socket.accept()

print(f"Accepted connection from {address}")

client_sock = context.wrap_socket(client_sock, server_side=True)

handle_client_connection(client_sock)

```

逻辑分析和参数说明:在这个示例中,我们首先创建了一个SSL上下文,它负责管理SSL证书和密钥。然后我们定义了处理客户端连接的函数,客户端发送的消息被接收并被"echo"回客户端。服务器运行时监听指定端口,接受客户端的连接请求。使用SSL上下文包装套接字来确保通信加密。

请注意,这个例子非常简化,仅用于演示目的。实际应用中,还需要添加错误处理、多线程或多进程支持、心跳机制等以确保应用的健壮性和安全性。

在下一章节中,我们将深入探讨加密算法的实现细节和安全实践。这将涵盖更多关于AES的工作模式、填充方式的讨论,以及非对称加密算法,例如RSA的数学原理,同时还将介绍密码学中随机数生成和密钥空间、密码分析等安全实践。

# 4. 深入加密算法实现细节

## 4.1 对称加密算法细节探究

### 4.1.1 AES算法的工作模式和填充方式

高级加密标准(AES)是目前广泛使用的对称加密算法之一,它支持多种工作模式,每种模式对加密的输入数据有不同的处理方式。理解这些工作模式对于确保数据的安全至关重要。

- **ECB(电子密码本模式)**: 最基本的AES工作模式,每个数据块独立地进行加密。这种模式不提供很好的安全性,因为相同的明文块会产生相同的密文块。但由于其简单性,它在一些特定的应用场景中仍然被使用,比如加密固定大小的数据块。

```python

from Crypto.Cipher import AES

# 示例:AES ECB模式加密

key = b'Sixteen byte key'

cipher = AES.new(key, AES.MODE_ECB)

message = b'Hello, AES ECB Mode!'

encrypted_message = cipher.encrypt(message)

print(encrypted_message)

```

- **CBC(密码块链接模式)**: 在CBC模式下,每个明文块与前一个密文块进行异或操作后再进行加密。为了初始化这个过程,需要一个初始向量(IV)。CBC模式提供了比ECB模式更好的安全性。

```python

# 示例:AES CBC模式加密

import os

key = os.urandom(16) # 随机生成一个16字节的密钥

iv = os.urandom(16) # 随机生成一个16字节的初始向量

cipher = AES.new(key, AES.MODE_CBC, iv)

message = b'Hello, AES CBC Mode!'

encrypted_message = cipher.encrypt(message)

print(encrypted_message)

```

- **CFB(密码反馈模式)**: CFB模式允许以小于块大小的数据进行流式加密,这使得它适用于加密任意长度的数据。CFB模式通常不直接加密数据,而是加密数据流。

- **OFB(输出反馈模式)**: OFB与CFB类似,但不同之处在于OFB是同步的,而CFB是异步的。OFB模式同样适用于流式加密,且不依赖于数据的结构。

- **CTR(计数器模式)**: CTR模式将数据块与计数器值结合,通过加密计数器值来生成伪随机比特流,该流随后与明文进行异或操作以产生密文。CTR模式结合了ECB的简单性和CBC的安全性,是当前推荐的AES工作模式。

在实际应用中,选择哪种模式取决于具体需求。例如,CBC模式适合加密固定长度的数据块,而CTR模式适合加密任意长度的数据流。每种模式都有其适用场景和潜在的风险,因此在使用时需要根据具体需求进行选择。

### 4.1.2 其他对称加密算法对比(DES、3DES、Blowfish等)

除了AES之外,还有一些其他流行的对称加密算法,它们在历史上的某个时期曾是主流,但因为各种安全和性能原因,现在逐渐被AES所取代。下面是一些对称加密算法的对比:

- **DES(数据加密标准)**: DES是一种较早的加密标准,使用56位的密钥。由于其密钥长度较短,它很容易受到暴力破解攻击,并且在2000年代初被认为不再安全。因此,它已经被AES所取代。

```python

# 示例:DES加密(不推荐使用)

from Crypto.Cipher import DES

key = b'8bytekey'

cipher = DES.new(key, DES.MODE_ECB)

message = b'Hello, DES!'

encrypted_message = cipher.encrypt(message)

print(encrypted_message)

```

- **3DES(三重DES或称TDEA)**: 为了延长DES的使用寿命,3DES采用了加密-解密-加密(EDE)的方式使用DES三次,提供了比传统DES更长的密钥长度(112位或168位)。但是,3DES由于其复杂的加密过程,效率较低,并且也可能受到中间人攻击。

```python

# 示例:3DES加密

from Crypto.Cipher import DES3

key = b'Sixteen byte key'

cipher = DES3.new(key, DES3.MODE_ECB)

message = b'Hello, 3DES!'

encrypted_message = cipher.encrypt(message)

print(encrypted_message)

```

- **Blowfish**: Blowfish是一种可变密钥长度的加密算法,密钥可以从32位到448位。它的设计目标是在加密和解密操作中使用较少的资源,适合在多种平台上高效运行。尽管Blowfish被认为非常安全,但由于AES的出现,它在某些场合的应用也变得较少。

```python

# 示例:Blowfish加密

from Crypto.Cipher import Blowfish

key = b'Sixteen byte key'

cipher = Blowfish.new(key, Blowfish.MODE_ECB)

message = b'Hello, Blowfish!'

encrypted_message = cipher.encrypt(message)

print(encrypted_message)

```

在选择加密算法时,应考虑到算法的安全性、效率以及密钥管理的便利性。由于AES在这些方面都表现优秀,它成为了现代加密算法中的首选。不过,了解并对比其他算法可以帮助我们更好地理解AES的优势,以及在特定情况下可能存在的其他替代选项。

# 5. 加密库在现实世界的应用案例

在当今信息安全日益重要的时代,Python加密库的应用不仅仅局限于理论和简单的示例,更深入到现实世界的多个场景中。本章将通过几个具体的应用案例,分析和讨论加密库在Web安全、数据存储、物联网和移动安全等方面的运用。

## 5.1 加密库在Web安全中的应用

在互联网应用中,保障数据传输安全是非常关键的。本节将探讨在Web安全中如何使用Python加密库来确保数据安全。

### 5.1.1 HTTPS协议与SSL/TLS的应用

HTTPS协议依赖SSL/TLS协议来建立安全的通信连接,它通过加密技术来保证数据传输的安全。Python中的`ssl`模块可以用来实现SSL/TLS协议,从而对Web应用进行加密处理。

```python

import http.client

from OpenSSL import SSL

context = SSL.Context(SSL.TLSv1_2_METHOD)

context.use_privatekey_file('server.pem')

context.use_certificate_file('server.crt')

httpd = http.server.HTTPServer(('localhost', 4443), MyHandler)

httpd.socket = SSL.Connection(context, httpd.socket)

httpd.serve_forever()

```

代码中创建了一个SSL上下文,并使用服务器的私钥文件和证书文件来配置它。然后将HTTPServer的socket替换为SSL的socket,从而使得服务器支持HTTPS连接。

### 5.1.2 表单数据加密传输的实践

在Web应用中,表单提交的数据也是需要保护的。我们可以使用`cryptography`库提供的`Fernet`模块来实现表单数据的加密和解密。

```python

from cryptography.fernet import Fernet

key = Fernet.generate_key()

cipher_suite = Fernet(key)

def encrypt_form_data(data):

return cipher_suite.encrypt(data.encode())

def decrypt_form_data(encrypted_data):

return cipher_suite.decrypt(encrypted_data).decode()

```

这段代码展示了如何生成密钥、加密数据和解密数据。在表单提交时,可以先将数据加密再传输到服务器端,然后在服务器端解密处理。

## 5.2 加密库在数据存储中的应用

数据的存储安全同样重要,尤其是在数据库和文件系统层面,加密技术的应用可以极大地减少数据泄露的风险。

### 5.2.1 数据库字段加密存储的案例分析

对数据库中敏感信息字段进行加密是常见的安全实践。例如,使用`cryptography`库的`Fernet`功能来加密和解密数据库中的信用卡信息。

```python

# 假设connection是数据库连接对象

cursor = connection.cursor()

cursor.execute("SELECT credit_card FROM users")

for row in cursor:

credit_card = row[0]

encrypted_card = encrypt_form_data(credit_card)

# 更新数据库字段为加密后的数据

cursor.execute("UPDATE users SET credit_card = ? WHERE credit_card = ?", (encrypted_card, credit_card))

```

在数据存储前加密,读取时解密,这样即使数据库被非法访问,敏感信息也是安全的。

### 5.2.2 文件系统的加密存储方案

文件系统中存储的敏感文件同样需要保护。使用加密库可以实现文件的加密和解密。

```python

from cryptography.fernet import Fernet

def encrypt_file(file_path):

key = Fernet.generate_key()

cipher_suite = Fernet(key)

with open(file_path, 'rb') as ***

***

***

*** '.enc', 'wb') as ***

***

*** 'rb') as ***

***

***

***

***

***'.enc', ''), 'wb') as ***

***

```

这段代码展示了如何对文件进行加密和解密。加密后的文件可以安全地存储在文件系统中,读取时需要解密才能使用。

## 5.3 加密库在物联网和移动安全中的应用

随着物联网和移动设备的广泛应用,这些设备上的数据安全问题也越来越受到关注。本节将探讨加密库在这些领域的应用。

### 5.3.1 物联网设备的安全通信

物联网设备经常需要在设备之间或者设备与服务器之间进行通信。使用加密库可以保证这些通信的安全。

```python

# 物联网设备发送端加密示例

import socket

from cryptography.fernet import Fernet

def物联网设备通信加密设备消息(data):

key = Fernet.generate_key()

cipher_suite = Fernet(key)

encrypted_data = cipher_suite.encrypt(data.encode())

# 发送加密数据到服务器或另一设备

# ...

# 服务器或另一设备接收端解密示例

def物联网设备通信解密服务器消息(encrypted_data):

key = Fernet.generate_key()

cipher_suite = Fernet(key)

decrypted_data = cipher_suite.decrypt(encrypted_data).decode()

# 处理解密后的数据

# ...

```

在物联网设备之间传输数据前加密,接收方解密,可以有效地防止数据被截获和篡改。

### 5.3.2 移动应用的加密数据存储与传输

移动应用常常需要处理用户数据和敏感信息。加密技术可以确保这些数据的安全。

```python

# 移动应用加密本地存储数据示例

def加密手机应用数据(data):

key = Fernet.generate_key()

cipher_suite = Fernet(key)

encrypted_data = cipher_suite.encrypt(data.encode())

# 存储加密数据到本地存储

# ...

# 移动应用解密本地存储数据示例

def解密手机应用数据(encrypted_data):

key = Fernet.generate_key()

cipher_suite = Fernet(key)

decrypted_data = cipher_suite.decrypt(encrypted_data).decode()

# 使用解密后的数据

# ...

```

通过加密技术对移动设备上的敏感数据进行加密存储和处理,可以增强移动应用的数据安全防护能力。

在本章中,通过展示加密库在Web安全、数据存储以及物联网和移动安全中的具体应用场景,我们了解到了如何将加密技术应用于解决现实世界的安全问题。通过实例操作,我们可以看到Python加密库在不同领域提供了强大的安全防护功能,为数据安全提供了坚实的基础。

0

0