物联网安全应用:Crypto.Cipher在IoT通信保护中的作用

AES加密DEMO(javax.crypto.Cipher NET实现)

1. 物联网安全与加密通信基础

在当今的数字化时代,物联网(IoT)设备已成为现代生活不可或缺的组成部分。随着设备数量的爆炸性增长,确保其安全性和通信的保密性变得至关重要。本章将为您提供物联网安全与加密通信的基础知识,为深入理解后续章节中的技术和实践打下坚实的基础。

1.1 物联网安全的重要性

物联网设备通常涉及到个人隐私和关键基础设施的数据收集和传输。设备的脆弱性不仅会导致数据泄露,还可能引发更严重的安全事故。例如,智能医疗设备的破解可能影响病患的健康,而智能家居的漏洞可能危害到家庭安全。因此,物联网安全成为了科技界关注的焦点。

1.2 加密通信的基本原理

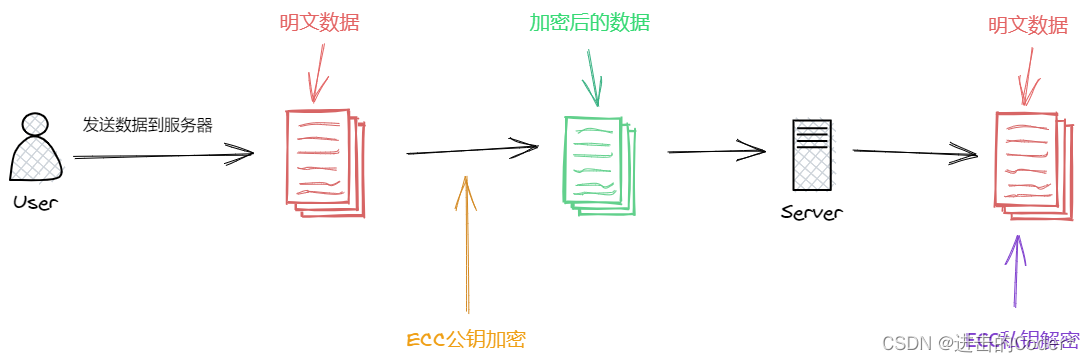

加密通信是保护数据传输安全的基石。它通过算法将可读的信息转换成只有持有密钥的人才能解读的形式。这种转换过程保证了即使数据在不安全的通道中被截获,未经授权的第三方也无法理解其内容。加密技术分为两大类:对称加密和非对称加密,每种都有其特定的使用场景和优势。

1.3 物联网通信安全的挑战

尽管加密技术已存在多年,但物联网的特殊性为加密通信带来了新的挑战。设备通常需要在低功耗、低带宽、低成本的约束下进行安全通信,这就要求我们必须选用适合物联网环境的加密算法和协议。本章接下来将探讨这些挑战,并为读者提供对加密技术的基本理解,为深入探讨后续章节的技术细节奠定基础。

2. Crypto.Cipher技术剖析

2.1 对称加密的原理与算法

2.1.1 对称加密概述

对称加密是计算机安全通信中使用最广泛的技术之一,它的核心特点是加密和解密使用相同的密钥。由于其加解密过程相对简单,执行速度快,因此在需要高效加密的场合,如物联网(IoT)设备中尤为适用。对称加密的算法通常分为两类:分组密码和流密码。分组密码把数据分成固定长度的数据块进行加密,而流密码则将数据视为连续流进行加密。

2.1.2 常见对称加密算法分析

现代的对称加密算法多种多样,比如AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)和Blowfish等。AES是一种被广泛采用的对称加密算法,支持128、192和256位的密钥长度。它通过多轮复杂的转换过程来实现加密,包括替代、置换、混淆和扩散等步骤,确保了加密过程的高安全性。

2.2 Crypto.Cipher在Python中的实现

2.2.1 Crypto.Cipher模块的安装与配置

在Python环境中使用Crypto.Cipher模块需要先安装PyCrypto或其继承库PyCryptodome。可以通过pip安装:

- pip install pycryptodome

安装完成后,可以导入模块并配置使用所需的算法类。这里以AES为例:

- from Crypto.Cipher import AES

2.2.2 常用类和函数介绍

Crypto.Cipher模块提供了丰富的加密和解密类。以AES为例,它包括AESCipher用于加密,以及AESCipher用于解密。此外,还有用于密钥生成的get_random_bytes方法、填充方案、初始化向量等。

2.3 密钥管理和密钥交换机制

2.3.1 密钥的生成与存储

密钥的安全生成是保证通信安全的第一步。AES密钥的生成可以通过调用get_random_bytes方法实现:

- from Crypto.Random import get_random_bytes

- key = get_random_bytes(16) # 生成16字节长度的随机密钥

密钥生成后,安全地存储密钥也是至关重要的。通常情况下,密钥不应硬编码在源代码中,而是要使用密钥管理服务或安全的存储设备进行保护。

2.3.2 密钥交换协议与实现

密钥交换允许通信双方在不安全的通道上交换密钥而不被第三方截获。一种常见的密钥交换协议是Diffie-Hellman密钥交换,它允许双方在公开信道上协商出一个共享密钥。而在实际应用中,通常结合公钥基础设施(PKI)来确保密钥交换的安全。

2.3.3 实现密钥交换的代码示例

下面是一个简单的密钥交换的Python代码示例:

- from Crypto.PublicKey import DH

- from Crypto.Random import get_random_bytes

- from Crypto.Cipher import AES

- # 初始化一个Diffie-Hellman密钥交换对象

- dh = DH.generate(1024)

- alice_pub, alice_priv = dh.generate_keypair()

- bob_pub, bob_priv = dh.generate_keypair()

- # Alice和Bob协商共享密钥

- alice_shared_key = alice_priv.wrap(bob_pub)

- bob_shared_key = bob_priv.wrap(alice_pub)

- # 确保协商出的密钥是一致的

- assert alice_shared_key == bob_shared_key

- # 使用协商出的密钥初始化AES加密器

- cipher = AES.new(alice_shared_key, AES.MODE_EAX)

在本例中,我们使用了Crypto库中的Diffie-Hellman类来生成密钥对,并通过私钥和对方的公钥计算出共享密钥。之后,我们用得到的共享密钥来初始化一个AES加密器。这里的wrap方法用于密钥交换,new方法用于创建一个新的加密器实例。

以上是对第二章内容的概览,接下来的内容将更加详细地探索每项技术的细节,分析其适用场景和优化方案,并结合实际应用案例进行深入解析。

3. Crypto.Cipher在IoT安全通信中的实践应用

3.1 设备身份认证与会话密钥建立

3.1.1 认证机制的设计与实现

在物联网环境中,设备的身份认证是确保数据安全的首要步骤。通过使用Crypto.Cipher技术,我们可以为设备和系统间建立一个安全的认证机制。这个过程通常涉及到一个设备端和