Python加密库新手速成:3小时彻底搞定Crypto.Cipher入门

发布时间: 2024-10-10 16:04:32 阅读量: 185 订阅数: 23

# 1. Python加密库概述

随着网络信息安全意识的增强,加密技术成为了IT专业人员必须掌握的核心技能之一。Python作为一种广泛使用的编程语言,其加密库提供了强大的加密算法实现,使得开发安全的应用程序变得更加便捷。Python加密库不仅仅是一个简单的工具集,它是建立在多年密码学研究成果上的成熟产品,能够帮助开发者在不同的场景中实现加密、解密、签名、验证等一系列安全操作。

加密库在Python中扮演着至关重要的角色,它们不仅是安全实践的保障,也是构建信任和保护用户隐私的基石。在这一章中,我们将从总体上探索Python加密库的功能和优势,为进一步深入学习奠定基础。

# 2. 深入理解Python加密库的安装与配置

随着信息时代的到来,数据安全变得越来越重要。Python作为一种流行的应用广泛的编程语言,它提供了强大的加密库,可以让开发者轻松地实现数据的加密与解密功能。了解Python加密库的安装和配置,是进行安全开发的第一步。本章将深入探讨这一主题,包括安装前的准备工作,具体的安装过程,以及配置和优化建议。

## 2.1 加密库安装前的准备工作

### 2.1.1 Python环境的搭建

在安装Python加密库之前,确保你有一个正确配置的Python环境是至关重要的。Python环境的搭建一般包括Python解释器的安装和环境变量的设置。对于大多数开发者来说,使用Python的官方发行版本是最直接和简便的方法。

安装Python时,你需要访问Python的官方网站下载适合你的操作系统版本的安装包。在安装过程中,确保选中“Add Python to PATH”的选项,这样可以自动将Python添加到环境变量中,方便在命令行中运行Python。

安装完成后,打开命令行工具,输入以下命令验证Python是否安装成功:

```shell

python --version

```

如果返回了Python的版本信息,则说明你的环境变量已经配置正确。

### 2.1.2 必要的依赖库介绍

在安装Python加密库之前,一些必要的依赖库也需要被考虑在内。例如,在加密和哈希操作中常用的库有`cryptography`、`PyCrypto`等。这些库提供了加密算法的实现,为上层应用提供了接口。

依赖库的安装过程非常简单,大部分情况下可以通过Python的包管理工具pip来完成:

```shell

pip install cryptography

```

通过这样的步骤,你的Python环境就可以支撑起加密库的安装和使用了。

## 2.2 加密库的安装过程

### 2.2.1 使用pip安装Crypto

安装Python加密库中最常用的工具是`pip`,它是Python的包安装程序,能够帮助我们下载和安装第三方库。现在,我们将通过pip来安装一个广泛使用的加密库——`pycryptodome`,它是一个自包含的Python加密库,不依赖于外部的二进制组件。

使用以下命令来安装`pycryptodome`:

```shell

pip install pycryptodome

```

安装过程中,pip会自动处理所有依赖,并完成安装。安装完成后,你可以通过Python交互式环境来验证安装是否成功:

```python

from Crypto.Cipher import AES

```

如果没有任何错误发生,那么就意味着`pycryptodome`库已经成功安装,并且你可以开始使用它的功能了。

### 2.2.2 验证安装与环境配置

安装加密库后,下一步是验证安装是否成功。对于`pycryptodome`来说,你可以通过执行一些基础的加密和解密操作来进行验证。

例如,创建一个简单的AES加密流程:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad

key = get_random_bytes(16) # AES key must be either 16, 24, or 32 bytes long

cipher = AES.new(key, AES.MODE_CBC)

message = 'Hello, world!'

padded_message = pad(message.encode(), AES.block_size)

ciphertext = cipher.encrypt(padded_message)

print(f"Cipher Text: {ciphertext}")

```

如果以上代码可以运行并且没有报错,这意味着`pycryptodome`库已正确安装,并且你的Python环境已经配置好,可以进行加密操作。

## 2.3 配置与优化建议

### 2.3.1 环境变量的配置

环境变量是操作系统中用来指定系统运行环境的一些参数。在Python开发中,环境变量可以用来指定Python解释器的路径、库的搜索路径等。在加密库的配置中,环境变量的设置确保了库能够被正确加载。

例如,如果你需要为Python指定一个特定的库搜索路径,可以通过设置`PYTHONPATH`环境变量来实现。在Unix-like系统中,你可以通过以下命令设置环境变量:

```shell

export PYTHONPATH="${PYTHONPATH}:/path/to/library"

```

而在Windows系统中,你可以在系统的环境变量设置中添加`PYTHONPATH`。

### 2.3.2 高级配置技巧

除了基础的环境变量设置外,还有其他高级配置技巧可以帮助优化Python加密库的使用。例如,对于`pycryptodome`,你可以创建一个初始化配置文件`pycryptodome.ini`,来存储一些默认的配置,比如加密算法的默认模式、填充方式等。

配置文件示例:

```ini

[AES]

mode = CBC

padding = PKCS7

```

在你的Python代码中,你可以读取这个配置文件,并据此设置默认参数:

```python

import configparser

from Crypto.Cipher import AES

config = configparser.ConfigParser()

config.read('pycryptodome.ini')

# 使用配置文件中的设置

aes_cipher = AES.new(key, AES.MODE_CBC, config['AES']['padding'])

```

通过这样的高级配置,你可以更细致地控制加密库的行为,并确保代码在不同环境下都能保持一致的行为。

在安装和配置Python加密库的过程中,理解这些步骤和背后的原理对于开发安全的应用程序至关重要。通过本章节的介绍,你已经能够熟练地搭建和配置Python加密库环境,为之后的加密操作打下了坚实的基础。

# 3. 掌握Crypto.Cipher加密基础

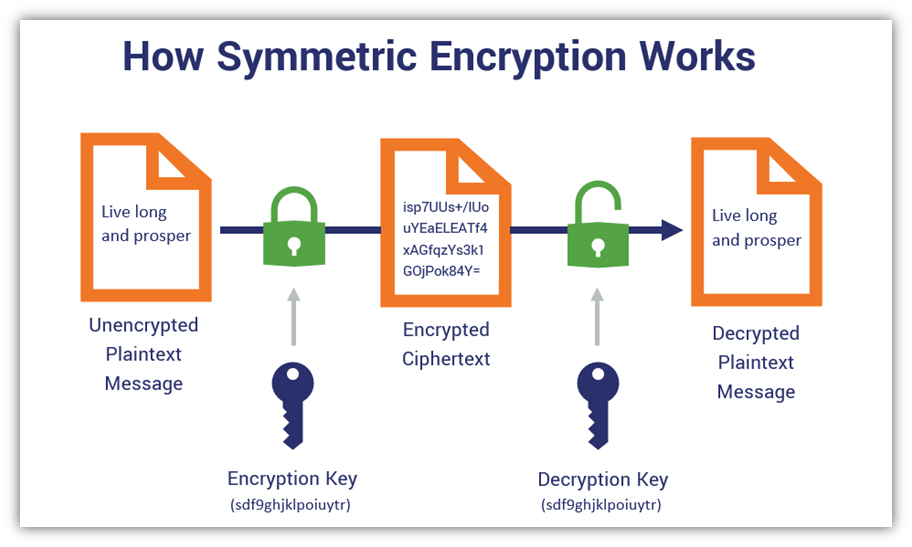

## 3.1 对称加密算法原理

### 3.1.1 对称加密算法概述

对称加密是最古老的加密形式之一,它使用单个密钥进行数据的加密和解密。在对称加密中,发送方和接收方必须共享这个密钥,这就是所谓的“秘密密钥”。由于加密和解密使用的是同一个密钥,因此对称加密算法通常比非对称加密算法要快。

在密码学中,对称加密的算法有很多,例如AES(高级加密标准)、DES(数据加密标准)、Blowfish、RC4等。每种算法都有其特定的工作模式和填充方式,这些因素共同决定了加密的安全性和效率。

### 3.1.2 常见对称加密算法比较

不同的对称加密算法在安全性、性能和资源消耗上有所不同。例如,AES是目前广泛认可的加密标准,它比DES算法更加安全,因为AES支持更大的密钥长度和更多的轮次,使得破解变得更加困难。而Blowfish算法则以其速度快、灵活性高而被广泛使用,但现在已经不推荐用于新的设计,因为它在某些方面已被AES超越。

在选择对称加密算法时,需要考虑到加密速度、密钥长度、算法的成熟度和是否被广泛审查等因素。一般来说,建议使用已经被广泛验证的加密算法,如AES。

## 3.2 Crypto.Cipher类的使用

### 3.2.1 初始化Crypto.Cipher

在Python中,Crypto.Cipher模块是用于对称加密的一个强大工具。它提供了一系列加密类,用于不同的加密算法。使用Crypto.Cipher之前,你需要先安装PyCryptodome库,这是Crypto的升级包。

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

# 生成随机密钥

key = get_random_bytes(16) # AES支持的密钥长度为16, 24, 或 32字节

# 初始化cipher对象

cipher = AES.new(key, AES.MODE_CBC)

```

在这个例子中,我们创建了一个AES的cipher对象,使用了CBC模式(密码块链接模式),这是一种常见的工作模式。需要注意的是,除了密钥,我们还需要一个初始向量(IV),以确保即使相同的数据被加密两次,也会产生不同的密文。

### 3.2.2 加密与解密过程详解

对数据进行加密和解密的过程,在Crypto.Cipher模块中非常直观。以下是一个加密和解密的示例:

```python

data = b"Hello, World!"

# 加密

padded_data = pad(data, AES.block_size) # 填充数据到块大小的倍数

ciphertext = cipher.encrypt(padded_data)

# 解密

cleartext = unpad(cipher.decrypt(ciphertext), AES.block_size)

```

在此过程中,我们首先对数据进行了填充,以确保数据长度达到块大小的整数倍。这是因为AES等块加密算法要求加密的数据块必须是特定大小。填充算法的选择也很关键,因为解密时需要正确地去除填充。我们使用`Crypto.Util.Padding`模块中的`pad`函数进行填充,解密时使用`unpad`函数去除填充。

## 3.3 实践中的加密策略

### 3.3.1 密钥管理最佳实践

在实际应用中,如何安全地生成、存储和分发密钥是至关重要的。密钥应该足够长、足够随机,并且在使用完毕后应该安全地删除。一个常见的策略是使用密钥派生函数(如PBKDF2)来从一个口令生成密钥,并且使用密钥存储机制,如硬件安全模块(HSM)或者密钥管理服务。

### 3.3.2 错误处理与安全性考量

在进行加密操作时,错误处理同样重要。例如,使用捕获异常的方式来处理解密错误,防止泄露解密失败的信息。在生产环境中,任何与加密相关的异常都应该记录并通知管理员,同时要避免明文错误信息的泄露。

此外,对于安全性考量,我们还应该意识到加密算法的更新换代。随着时间的推移,某些算法可能变得不再安全,因此需要定期重新评估所使用的算法。

在本章节中,我们深入了解了对称加密的基础知识,并通过Python中的Crypto.Cipher模块实践了加密和解密的基本操作。下一章节,我们将深入探讨非对称加密技术,看看它是如何在公钥和私钥的帮助下实现安全通信的。

# 4. 深度剖析非对称加密技术

非对称加密是现代加密技术中的重要组成部分,与对称加密技术相比,非对称加密使用一对密钥——公钥和私钥,来实现信息的加密和解密。它解决了密钥分发的问题,是构建安全网络通信的基础。

## 4.1 非对称加密算法基础

### 4.1.1 公钥和私钥的概念

非对称加密的核心在于一对密钥——公钥和私钥。公钥可以公开,任何人都可以用它来加密信息,但是只有持有对应私钥的人才能解密。这种机制让信息的发送方和接收方可以在不需要事先共享密钥的情况下,安全地传输信息。

### 4.1.2 RSA算法与工作原理

RSA算法是最广泛使用的非对称加密算法之一。RSA基于一个简单的数论事实:将两个大质数相乘容易,但是将其乘积分解成原始质数却很难。RSA算法包括密钥生成、加密和解密三个主要步骤:

1. 密钥生成:首先选取两个大质数,计算它们的乘积得到N,然后选取一个整数e作为公钥的一部分,其中1 < e < N,且e和(N)互质。接着计算e对于φ(N)的模逆d,d就是私钥的一部分,其中φ(N)是Euler函数,表示小于N的正整数中与N互质的数的数目。公钥是(e, N),私钥是(d, N)。

2. 加密过程:使用公钥(e, N)对信息m进行加密,加密后的密文c可以通过m^e mod N计算得到。

3. 解密过程:使用私钥(d, N)对密文c进行解密,解密后的信息m可以通过c^d mod N计算得到。

## 4.2 Crypto.Cipher与非对称加密

### 4.2.1 非对称加密的实现方法

在Python中,可以使用`pycryptodome`库来实现非对称加密。以下是一个使用RSA算法进行非对称加密和解密的简单示例:

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

import binascii

# 密钥生成

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 密钥加载

private_key = RSA.import_key(binascii.unhexlify(private_key))

public_key = RSA.import_key(binascii.unhexlify(public_key))

# 加密

cipher_rsa = PKCS1_OAEP.new(public_key)

message = 'Hello, this is a secret message!'

ciphertext = cipher_rsa.encrypt(message.encode())

# 解密

cipher_rsa = PKCS1_OAEP.new(private_key)

plaintext = cipher_rsa.decrypt(ciphertext).decode()

print(f'Encrypted message: {ciphertext}')

print(f'Decrypted message: {plaintext}')

```

### 4.2.2 加密与签名的应用示例

除了加密传输信息,非对称加密也常用于数字签名。数字签名可以验证信息的完整性和发送者的身份。在Python中可以使用`pycryptodome`库提供的功能来生成和验证签名:

```python

from Crypto.Signature import pkcs1_15

from Crypto.Hash import SHA256

# 签名

hasher = SHA256.new()

hasher.update(message.encode())

signature = pkcs1_15.new(key).sign(hasher)

# 验证签名

try:

pkcs1_15.new(key.publickey()).verify(hasher, signature)

print("Signature is valid.")

except (ValueError, TypeError):

print("Signature is not valid.")

```

## 4.3 加密通讯的高级应用

### 4.3.1 SSL/TLS协议的简单介绍

SSL(Secure Sockets Layer)和TLS(Transport Layer Security)协议是实现加密通讯的两个重要协议。它们能够为数据传输提供端到端的加密,保证通讯的私密性和数据的完整性。SSL和TLS协议现在普遍应用于网络浏览器与服务器之间的加密通讯中。

### 4.3.2 在Python中实现安全通讯

在Python中可以使用`smtplib`和`ssl`模块来实现安全的电子邮件通讯,或者使用`requests`库(通过`certifi`包提供的证书)来发送安全的HTTP请求。例如,使用`requests`发送HTTPS请求的代码如下:

```python

import requests

from requests.packages.urllib3.util.ssl_ import create_urllib3_context

# 创建自定义上下文

context = create_urllib3_context()

context.load_default_certs()

# 安全的HTTP请求

response = requests.get('***', verify=context)

print(response.text)

```

通过上述示例,我们可以看到非对称加密技术在实现安全通讯方面的重要作用,这些技术的深入理解和应用是构建安全IT系统的基础。

# 5. 加密库的实战应用案例分析

## 5.1 网络数据加密传输

### 5.1.1 构建一个简单的加密通讯协议

构建一个简单的加密通讯协议涉及多个步骤,从确定通讯双方的身份验证机制开始,到选择合适的加密算法,最后实现加密数据的传输。这里,我们将使用Python的`socket`库与`Crypto`库构建一个基础的加密通讯协议。

首先,我们需要确定使用哪种加密算法。在对称加密领域,`AES`(高级加密标准)由于其高效性与安全性,成为了很多通讯协议的首选。我们将使用`Crypto.Cipher.AES`模块来实现AES加密。以下是一个简单的服务器端代码示例,展示如何创建一个使用AES加密的TCP服务器:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad, unpad

import socket

# 服务器端密钥,使用AES加密时必须与客户端一致

server_key = get_random_bytes(16) # AES密钥长度为16, 24或32字节

cipher = AES.new(server_key, AES.MODE_CBC)

def create_server_socket(port):

server_socket = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

server_socket.bind(('localhost', port))

server_socket.listen()

return server_socket

def encrypt_data(data):

return cipher.encrypt(pad(data, AES.block_size))

def decrypt_data(encrypted_data):

decrypted_data = cipher.decrypt(encrypted_data)

return unpad(decrypted_data, AES.block_size)

def handle_client_connection(client_socket):

while True:

# 接收客户端发送的数据

encrypted_data = client_socket.recv(1024)

if not encrypted_data:

break

# 解密数据

data = decrypt_data(encrypted_data)

print(f"Received: {data.decode()}")

# 发送回复

response = input("Enter message to send: ")

encrypted_response = encrypt_data(response.encode())

client_socket.send(encrypted_response)

client_socket.close()

# 创建服务器socket

server_socket = create_server_socket(12345)

print("Server listening on port 12345")

try:

while True:

client_sock, addr = server_socket.accept()

print(f"Connection from: {addr}")

handle_client_connection(client_sock)

finally:

server_socket.close()

```

服务器端代码会监听指定端口,等待客户端的连接,并处理加密的通讯。加密数据的发送和接收都通过`encrypt_data`和`decrypt_data`两个函数完成,它们分别调用`cipher.encrypt()`和`cipher.decrypt()`方法。

在客户端,您需要实现类似的代码,但使用相同的密钥来加密和解密数据。务必确保密钥在客户端和服务器之间安全传输或预先约定,因为加密通讯的安全性在很大程度上依赖于密钥的安全。

### 5.1.2 加密通讯中的异常处理

异常处理对于建立健壮的网络通讯系统至关重要。在网络数据加密传输中,需要特别注意加密操作中的异常以及网络层的异常。以下是一些常见的异常处理策略:

- **网络异常处理**:使用`try-except`块来捕获可能发生的网络错误,如`socket.error`,并适当处理。例如,可以提供重连机制或优雅地关闭连接。

- **加密异常处理**:对于加密和解密操作中可能发生的异常,如`ValueError`(可能发生在使用不正确的密钥进行解密时),应当进行捕获,并提供明确的错误信息,避免泄露敏感信息。

- **数据校验**:在解密数据后,应验证数据的完整性,确认其未被篡改。可以使用消息摘要算法(如`SHA256`)来校验数据。

```python

try:

# 加密或解密操作

except ValueError as e:

# 输出友好信息,避免泄露过多细节

print("处理加密或解密时发生了错误,请联系系统管理员。")

except socket.error as e:

# 处理网络相关的错误

print("网络通讯异常发生,原因:", e)

except Exception as e:

# 捕获其他未预见的错误

print("发生未知错误:", e)

```

在实际应用中,应根据具体需求和环境来定制异常处理逻辑,确保系统在异常情况下能够有预期的行为,同时保护用户的数据安全。

## 5.2 文件加密存储方案

### 5.2.1 对文件进行加密处理的步骤

文件加密存储是保护敏感数据不被未授权访问的重要手段。使用Python来加密文件可以非常容易地实现,以下是一系列步骤,用于对文件进行加密处理:

1. **生成密钥**:选择一个合适的加密算法,如AES,然后生成一个随机密钥。

2. **读取文件内容**:将要加密的文件内容读入内存。

3. **加密文件内容**:使用选定的加密算法和密钥对文件内容进行加密。

4. **保存加密数据**:将加密后的内容保存到新的文件中。

这里是一个简单的Python示例,展示如何使用`Crypto`库对文件进行加密:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

from Crypto.Util.Padding import pad

import os

def generate_key():

return get_random_bytes(16) # AES-128

def encrypt_file(input_filename, output_filename, key):

# 读取要加密的文件内容

with open(input_filename, "rb") as ***

***

* 创建加密器实例

cipher = AES.new(key, AES.MODE_CBC)

iv = cipher.iv

# 加密数据,并写入输出文件

with open(output_filename, "wb") as ***

***

***

***

***"plaintext.txt", "encrypted.dat", key)

print("文件已加密并保存到 'encrypted.dat'")

if __name__ == "__main__":

main()

```

执行这个脚本将会读取`plaintext.txt`文件,将其内容加密,并把加密后的数据保存到`encrypted.dat`文件中。

### 5.2.2 文件解密与完整性校验

文件解密是加密过程的逆过程,需要使用与加密时相同的密钥和初始化向量(IV)。IV对于保证加密数据的唯一性非常重要,因为即使相同的数据,使用不同的IV加密,其结果也会不同。

为了验证文件的完整性,可以使用哈希函数(如`SHA-256`)来确保文件在存储和传输过程中未被篡改。以下是如何解密加密文件并校验其完整性的代码示例:

```python

from Crypto.Cipher import AES

from Crypto.Util.Padding import unpad

import hashlib

def decrypt_file(input_filename, output_filename, key):

with open(input_filename, "rb") as ***

* 读取IV和加密数据

iv = file.read(16) # AES块的大小是16字节

encrypted_data = file.read()

# 创建解密器实例

cipher = AES.new(key, AES.MODE_CBC, iv)

# 解密数据,并写入输出文件

with open(output_filename, "wb") as ***

***

***

*** "rb") as ***

***""):

sha256.update(chunk)

return sha256.hexdigest() == expected_hash

def main():

key = generate_key() # 从加密过程中获取密钥

decrypt_file("encrypted.dat", "decrypted.txt", key)

print("文件已解密并保存到 'decrypted.txt'")

# 假设我们事先知道加密前文件的预期哈希值

expected_hash = 'd57e***e96a36127dd4b04f2b6e4f09087c5062e9d47e412c01e5f96f'

if check_integrity("decrypted.txt", expected_hash):

print("文件校验通过,未被篡改。")

else:

print("文件校验失败,文件可能已损坏或被篡改。")

if __name__ == "__main__":

main()

```

在上述代码中,我们定义了`decrypt_file`函数来解密文件,并且定义了`check_integrity`函数来校验文件的完整性。这个例子展示了如何确保解密后的文件数据准确无误地恢复了原始数据。

## 5.3 实战应用中的问题与解决

### 5.3.1 遇到的常见问题及解决方案

在实际使用加密库进行网络通讯或文件存储时,会遇到各种各样的问题。一些常见的问题及其解决方案如下:

- **密钥管理问题**:处理好密钥的生成、存储、分发和更新是安全通讯的关键。解决方案包括使用密钥管理系统(如HashiCorp Vault)或安全密钥存储设备,以及实施安全的密钥交换协议(如Diffie-Hellman密钥交换)。

- **加密通讯的重放攻击**:确保每次通讯使用新的随机数(如TLS中的nonce)来避免重放攻击。

- **文件完整性校验失败**:这可能是由于文件损坏或者解密错误造成的。确保在处理加密文件之前,对文件进行完整性校验。

- **性能问题**:加密操作可能会影响性能,特别是在处理大量数据时。解决方案可以是使用硬件加速(如Intel AES-NI指令集)或优化算法选择。

### 5.3.2 性能优化与最佳实践

在实施加密通讯和加密文件存储时,性能优化与最佳实践同样重要。以下是一些提升性能和安全性的最佳实践:

- **最小化数据加密范围**:只对需要保护的数据进行加密,避免对非敏感数据进行不必要的加密操作。

- **使用对称加密传输密钥**:在使用非对称加密建立初始连接时,交换对称加密的密钥,利用对称加密的高效性。

- **缓存与会话管理**:在可能的情况下,使用缓存来避免重复的加密操作,对于会话管理,使用安全的时间戳和随机数来减少重放攻击的风险。

- **更新与维护**:定期更新加密库和依赖的密钥,保持库和系统的安全性。

```mermaid

flowchart TB

A[开始] --> B[检查加密库版本]

B --> C{是否需要更新?}

C -- 是 --> D[下载并安装最新版本]

C -- 否 --> E[检查系统安全性]

D --> E

E -- 有安全隐患 --> F[修复安全漏洞]

E -- 安全 --> G[进行性能测试]

F --> G

G --> H[优化配置参数]

H --> I[定期审计与监控]

I --> J[结束]

```

在性能测试阶段,可以使用`pycryptodome`库中的`benchmarks`模块来测试不同加密算法的执行速度,帮助优化选择。

最后,最佳实践还包括合理利用社区资源,参与安全审计,以及遵循安全开发的生命周期,确保从需求分析到部署的每个环节都经过严格的安全考量。

# 6. 加密库的未来展望与社区资源

随着技术的发展,加密技术正变得越来越复杂且重要。在本章中,我们将探讨加密技术的发展趋势,特别是量子计算对加密技术的潜在影响,同时,我们还将介绍如何加入Python加密技术社区以及可利用的资源,以便于持续学习和提高。

## 6.1 加密技术的发展趋势

加密技术在不断进步,既面临机遇,也存在挑战。一方面,新技术的出现为加密应用带来革新;另一方面,不断增长的安全威胁也对加密技术提出了更高要求。

### 6.1.1 当前加密技术的挑战与机遇

随着互联网的普及,数据安全问题日益严重,加密技术成为了保护数据不被未授权访问的关键。例如,区块链技术的兴起为加密技术提供了新的应用场景,智能合约的编写依赖于加密算法来保证执行过程的安全与透明。

然而,加密技术也面临着多种挑战,比如随着计算能力的增强,传统的加密算法可能不再安全。量子计算机就是一个潜在的威胁,它能够在多项式时间内解决某些传统计算机需要指数时间才能解决的问题。

### 6.1.2 量子计算对加密技术的影响

量子计算是加密技术目前面临的最大挑战之一。量子计算机利用量子力学原理,拥有解决特定问题的潜力,比如Shor算法,该算法能够高效地分解大质数,而这正是目前广泛使用的RSA加密算法的安全基础。

目前,研究人员正在探索量子安全加密算法,如格基加密、多变量多项式加密等,它们被认为是对抗量子计算机攻击的有效手段。这些算法的开发和标准化将是加密技术未来的一个重要发展方向。

## 6.2 Python加密社区与资源

对于Python爱好者来说,参与社区、利用资源是提高技能的有效途径。加入Python加密技术社区不但能与同行交流心得,还能接触到最新的加密技术动态和资源。

### 6.2.1 加入Python加密技术社区

Python加密技术社区是一个提供知识分享和协作的平台。参与者可以是初学者、爱好者,也可以是专业的研究人员。社区通常包括邮件列表、论坛、IRC频道等交流方式,例如:

- Python-Crypto邮件列表:一个以邮件形式进行讨论的平台。

- Freenode上的#python-crypto IRC频道:实时讨论和交流。

### 6.2.2 学习资源与进一步的进阶途径

Python加密技术的学习资源十分丰富,以下是一些推荐的学习途径:

- **在线教程和文档**:Python官方文档提供了Crypto库的详细说明,是入门的好资料。

- **技术博客和论坛**:可以跟踪一些加密技术领域的专家博客,或参与如Stack Exchange等技术论坛的讨论。

- **开源项目参与**:通过参与开源加密项目,如OpenSSL、Libsodium等,可以直接与行业专家一起工作,从而深入学习和实践。

- **专业课程和书籍**:有关加密技术的书籍和课程可以帮助系统地学习,例如《密码编码学与网络安全:原理与实践》、Coursera或edX上的相关课程。

通过这些资源和途径,IT和相关行业的专业人士可以保持对加密技术的最新了解,并持续提升自己的技能水平。

0

0