实战演练:用Crypto.Cipher实现文件加密存储的5个步骤

发布时间: 2024-10-10 16:43:22 阅读量: 40 订阅数: 27

基于微信小程序的校园论坛;微信小程序;云开发;云数据库;云储存;云函数;纯JS无后台;全部资料+详细文档+高分项目.zip

# 1. 文件加密存储的概念与重要性

在当今数字化时代,保护数据安全已成为任何组织和个人的重要任务。文件加密存储是实现数据安全的关键技术之一,它通过特定的算法对数据进行转换,使未经授权的用户无法读取信息。本章节将介绍文件加密存储的基本概念,以及为什么在信息安全中占据不可替代的位置。

## 文件加密存储的定义

文件加密存储是指将文件内容以密文形式保存,确保即便文件被未授权访问,也无法被理解和使用。这一过程涉及密钥的生成、加密算法的使用以及加密后的数据的保存与管理。

## 加密存储的重要性

随着数据泄露事件的频繁发生,加密存储变得尤为重要。它不仅确保了数据在传输和存储过程中的安全性,防止敏感信息被窃取,还符合许多国家和地区的数据保护法规要求。此外,加密存储还可以帮助组织机构提升信誉,增强客户和合作伙伴的信任。

## 加密存储的场景应用

文件加密存储技术广泛应用于企业级数据库、电子邮件通信、云存储服务、个人数据保护等多个领域。例如,在云计算服务中,加密存储可以保证用户的数据即使在云环境下也能保持私密性和安全性。

通过上述内容,我们可以看到,文件加密存储不仅技术性强,而且与我们的日常生活息息相关。接下来的章节,我们将详细介绍如何搭建和配置加密环境,以及进行文件加密的实战演练。

# 2. 准备加密环境

### 2.1 Python环境的搭建与配置

#### 2.1.1 安装Python解释器

为了在系统上进行加密操作,首先需要安装Python解释器。Python解释器是一个可以执行Python代码的程序,它将我们的脚本转换成机器码。根据目标操作系统,安装步骤会略有不同。对于大多数操作系统,可以从Python官网下载安装程序。

在Windows系统上,双击下载的安装程序并按照向导步骤进行安装即可。在安装过程中,建议勾选“Add Python to PATH”选项,这样可以在命令行直接调用Python解释器。

对于macOS和Linux系统,可以通过包管理器安装Python。例如,在Ubuntu系统上,可以使用以下命令安装Python:

```bash

sudo apt update

sudo apt install python3 python3-pip

```

安装完成后,通过在终端输入`python3 --version`来验证Python解释器是否正确安装。

#### 2.1.2 安装必要的加密库

Python提供了丰富的库,可以用来实现加密功能。其中,`PyCryptodome`是一个流行的库,提供了各种加密算法。在开始编码之前,我们需要安装这个库。

```bash

pip3 install pycryptodome

```

执行上述命令后,`PyCryptodome`库会被安装在当前Python环境中。当需要使用到库中特定功能时,可以在Python脚本中通过导入相应的模块来使用。

### 2.2 加密技术基础

#### 2.2.1 对称加密与非对称加密的区别

对称加密和非对称加密是两种基本的加密方法。在对称加密中,加密和解密使用相同的密钥。这意味着,发送方和接收方都必须有这个密钥,且密钥必须安全地共享给通信双方。优点是速度快,适合大量数据加密。常见的对称加密算法包括AES(高级加密标准)和DES(数据加密标准)。

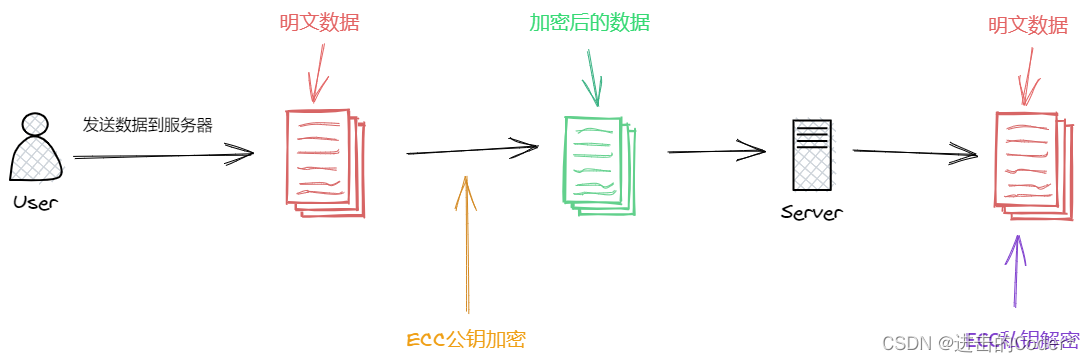

非对称加密使用一对密钥,即公钥和私钥。公钥可以公开分享,用于加密数据;私钥必须保密,用于解密数据。这种方法解决了密钥分发问题,但计算上比对称加密要复杂,速度较慢,通常用于加密小量数据或数字签名。RSA算法是非对称加密中最著名的算法之一。

了解这两种加密方法的区别,对于选择合适的加密技术至关重要。

#### 2.2.2 常见的加密算法介绍

除了上述的AES和RSA算法,还有多种加密算法在实际中得到广泛应用。例如:

- **DES**: 数据加密标准,是一种较旧的对称密钥加密技术,现在已经不推荐使用。

- **3DES**: 三重数据加密算法,是DES的增强版本,使用三重加密过程来提高安全性。

- **Blowfish**: 是一种快速的对称加密算法,广泛应用于许多加密工具中。

- **SHA**: 安全哈希算法,用于生成数据的哈希值,通常用于数字签名和完整性检查。

在选择加密算法时,需要根据应用的具体需求来权衡安全性、性能和易用性。

### 2.3 使用Crypto.Cipher模块

#### 2.3.1 Crypto.Cipher模块概述

`Crypto.Cipher`模块是`PyCryptodome`库中的一部分,提供了一系列用于创建加密和解密对象的类。这个模块包含多种加密算法的实现,支持包括AES在内的对称加密算法。使用这个模块,我们可以在Python代码中方便地实现加密和解密功能。

#### 2.3.2 导入和初始化加密类

在使用`Crypto.Cipher`模块进行加密操作前,需要先导入相应的算法类。以下是一个使用AES算法进行加密的示例:

```python

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

# 初始化AES加密器实例

key = get_random_bytes(16) # AES的key长度可以是16, 24, 或 32字节

cipher = AES.new(key, AES.MODE_CBC)

# 打印出密钥和初始化向量(IV)

print("密钥:", key.hex())

print("初始化向量:", cipher.iv.hex())

```

在上述代码中,我们首先从`Crypto.Cipher`模块导入了`AES`类,然后创建了一个使用CBC模式的AES加密器实例。需要注意的是,为了安全起见,密钥(`key`)和初始化向量(`iv`)应以随机方式生成。代码中的`get_random_bytes`函数用于生成随机的密钥和初始化向量。

在本章节中,我们已经搭建了加密环境,理解了对称加密与非对称加密的区别,并介绍了常见的加密算法。同时,演示了如何使用`Crypto.Cipher`模块进行基本的加密器的初始化。接下来的章节中,我们将通过实战演练,进一步学习如何进行文件加密。

# 3. 文件加密的实战演练

随着技术的发展和安全意识的增强,文件加密不再是一种可选的安全措施,而是成为了必须具备的能力。本章节将实战演练文件加密的各个步骤,确保读者能够亲自操作并理解整个加密过程。

## 3.1 生成密钥和初始化向量

### 3.1.1 密钥和初始化向量的作用

在对文件进行加密之前,必须生成密钥(Key)和初始化向量(IV)。密钥是加密算法中用到的参数,用于将明文转换

0

0