剖析注入漏洞背后的逻辑漏洞演绎

发布时间: 2024-04-14 07:21:42 阅读量: 67 订阅数: 42

# 1. 引言

#### 背景介绍

在当今信息时代,随着网络应用的普及和大数据的发展,安全性问题日益突出,注入漏洞和逻辑漏洞成为互联网系统最常见的安全隐患之一。因此,深入了解这两类漏洞的原理和防范措施显得尤为重要。

#### 目的与意义

本文旨在探究注入漏洞与逻辑漏洞之间的内在联系,剖析其各自的特点、危害以及防范策略,帮助开发人员和安全从业者更好地理解和防范这些安全漏洞。通过本文的学习,读者将能够提升系统安全意识,加强安全开发实践,有效保障系统的安全性和稳定性。

# 2. 注入漏洞的基本概念

#### 什么是注入漏洞?

注入漏洞是一种常见的安全漏洞,攻击者通过在输入中注入恶意代码来控制应用程序。主要有两种经典注入漏洞:SQL注入和XSS跨站脚本攻击。其中,SQL注入漏洞是通过在输入中注入恶意SQL代码,导致数据库执行恶意操作;而XSS跨站脚本攻击则是在网页中注入恶意脚本,使用户执行恶意操作,如Cookie盗取等。

##### SQL注入漏洞

SQL注入是应用程序中常见的漏洞,攻击者利用用户输入数据与SQL查询语句未正确拼接的情况,成功执行SQL命令。攻击者可通过SQL注入获取敏感数据、修改数据,甚至控制数据库。

###### 原理解析

在未对用户输入进行过滤或转义的情况下,攻击者可以在输入中插入恶意SQL代码,改变SQL语句的逻辑,达成攻击目的。

###### 攻击手法

攻击者可以利用输入框、URL参数等接收用户输入的地方,尝试插入SQL语句片段,如 `' OR 1=1 --` 来绕过身份验证,获取更多数据。

###### 预防措施

预防SQL注入的关键在于输入验证和参数化查询。对用户输入进行验证和过滤,使用参数化查询绑定用户输入,可以有效防止SQL注入攻击。

##### XSS跨站脚本攻击

XSS攻击是指攻击者在网页中注入恶意脚本,使用户加载并执行恶意脚本,以窃取用户信息或利用用户权限进行操作。

###### 原理解析

攻击者通过在输入中注入JavaScript代码,将恶意脚本传递给用户,使得用户浏览器执行攻击者的恶意代码。

###### 攻击手法

攻击者可以利用输入框、URL参数等输入途径,注入包含恶意JavaScript代码的内容,如 `<script>alert('XSS');</script>`,当用户访问包含恶意脚本的页面时,恶意脚本会执行。

###### 预防措施

预防XSS攻击通常通过输入过滤和输出编码来实现。对用户输入进行过滤,将特殊字符转义,确保用户输入不会被解释为HTML或JavaScript代码,从而防止XSS攻击的发生。

以上是注入漏洞的基本概念及其两种常见类型的分析,了解这些漏洞的原理和攻击手法对于保障系统安全至关重要。接下来将深入探讨逻辑漏洞与注入漏洞之间的关系。

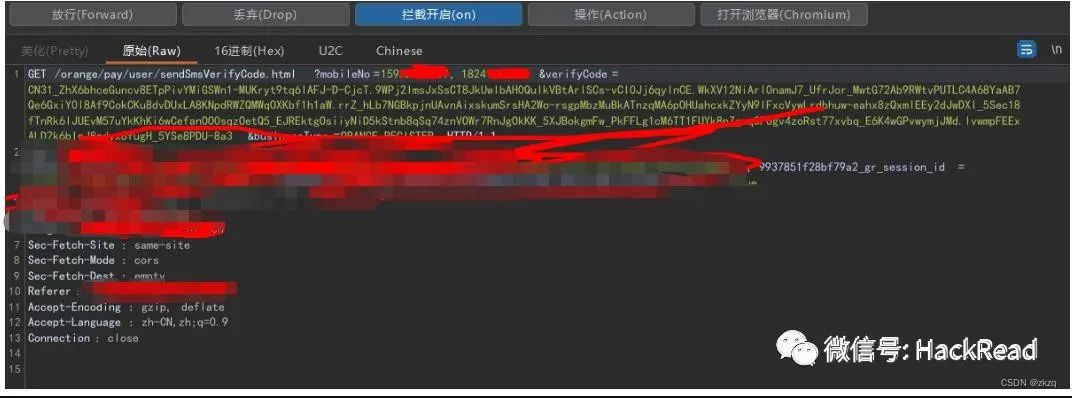

# 3. 注入漏洞背后的逻辑漏洞

#### 逻辑漏洞与注入漏洞的联系

逻辑漏洞是在程序设计上的缺陷,导致系统的一些功能或者安全上存在问题。注入漏洞则是外部输入数据未经验证直接拼接到代码中,造成恶意代码执行或者获取数据。逻辑漏洞往往可以被攻击者利用,通过巧妙的操作来触发注入漏洞实现攻击。

##### 逻辑漏洞概述

逻辑漏洞与常见的技术漏洞(如SQL注入、XSS等)不同,它通常与系统的业务逻辑和流程设计相关。在代码实现上看不出问题,但在特定操作序列下

0

0