深入解析CSRF攻击原理及防范方法

发布时间: 2024-04-14 07:08:02 阅读量: 99 订阅数: 42

详解WEB攻击之CSRF攻击与防护

# 1.1 什么是跨站请求伪造攻击?

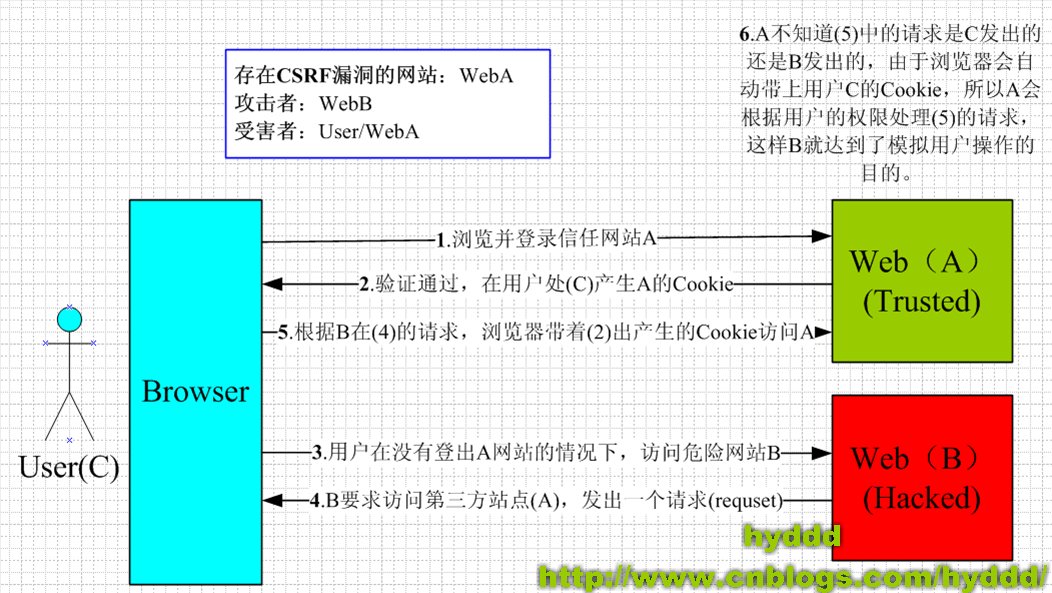

跨站请求伪造(Cross-Site Request Forgery,CSRF)攻击是一种利用用户在已通过身份验证的情况下对特定网站发送非预期请求的攻击方式。攻击者通过引诱用户点击恶意链接或访问包含恶意代码的页面,实现对用户进行操作。攻击原理主要是利用用户当前登录状态下的 Cookie,完成对目标网站的请求操作,造成信息泄霎或篡改数据等后果。要防范此类攻击,了解攻击原理对于制定有效的安全措施至关重要。攻击实例分析将有助于更直观地感受 CSRF 攻击产生的危害,并引起对应用安全性的重视。

# 2. CSRF 攻击的常见场景

CSRF 攻击是一种常见的网络安全威胁,经常发生在一些网络应用中,利用用户的身份来执行未经授权的操作。在本章节中,我们将深入探讨 CSRF 攻击在不同场景下的具体应用和对用户以及服务器的影响。

### 2.1 CSRF 攻击在网络应用中的应用

CSRF 攻击多发生在那些网站或网络应用程序中?深入了解 CSRF 攻击的场景是如何展开的,以及攻击者如何利用用户身份进行恶意操作,破坏用户的使用体验。

#### 2.1.1 CSRF 攻击多发于哪些网络应用?

CSRF 攻击特别针对那些没有足够防范机制的网络应用,例如在线银行系统、社交媒体平台和电子商务网站等。攻击者通常会选择用户量大、操作频繁的网站作为攻击目标。

#### 2.1.2 常见的 CSRF 攻击场景示例

一种常见的 CSRF 攻击场景是:攻击者在某论坛发帖了一个包含恶意请求的图片链接,用户在浏览该论坛时,浏览器会自动加载图片链接并触发恶意请求,使用户在不知情的情况下执行恶意操作。

### 2.2 CSRF 攻击对用户和服务器的影响

深入了解 CSRF 攻击对用户隐私安全和服务器安全性所带来的直接影响,了解这种攻击的危害性有助于我们更好地理解防范措施的重要性。

#### 2.2.1 用户隐私安全受到损害

通过 CSRF 攻击,攻击者可以实施某些恶意操作,例如修改用户密码、购买商品、发送消息等,直接侵犯用户的隐私安全,导致用户信息泄露或财产损失。

#### 2.2.2 服务器安全性受到威胁

CSRF 攻击同样会对服务器造成威胁,攻击者可以通过恶意请求执行一些危害性操作,例如删除数据、更改配置等,危及服务器的安全性和稳定性,增加系统被入侵的风险。

以上是关于 CSRF 攻击在不同场景下的具体应用以及对用户和服务器的影响的详细分析。通过深入了解这些内容,我们可以更好地认识 CSRF 攻击的危害性和严重性。

# 3. CSRF 攻击防范措施

3.1 输入验证

跨站请求伪造攻击利用用户在已登录的网站上的身份验证信息,通过伪装成用户发起的请求,使目标网站误以为是合法请求。输入验证是一种有效的防范措施,可以确保请求的来源合法有效。

#### 3.1.1 验证来源

验证请求来源是防范 CSRF 攻击的基本方法之一。网站可以检查请求头中的 Referer 字段,验证请求是否来自期望的地址。如果请求来源不合法,可以拒绝该请求。

```python

if 'Referer' in request.headers:

if request.headers['Referer'].startswith('https://www.example.com'):

# 请求来源合法

else:

# 拒绝非法请求

else:

# 缺少 Referer 字段,拒绝请求

```

#### 3.1.2 验证请求参数

对于关键操作的请求,除了验证请求来源外,还应验证请求参数的合法性。例如,在转账操作中,需要验证转账金额、收款账户等参数是否符合规范要求,以避免恶意请求。

```python

if 'amount' in request.form and 'recipient' in request.form:

amount = request.form['amount']

recipient = request.form['recipient']

# 进行合法性验证

else:

# 缺少必要参数,拒绝请求

```

#### 3.1.3 确保正确性

在进行输入验证时,必须确保验证逻辑的正确性和完整性。不仅要验证请求来源和参数合法性,还应注意绕过验证的可能性,例如通过修改 Referer 字段绕过验证。

### 3.2 Anti-CSRF 令牌

Anti-CSRF 令牌是一种常见的防范 CSRF 攻击的机制,通过在请求中添加令牌参数,来验证请求的合法性。

#### 3.2.1 令牌生成方法

生成 Anti-CSRF 令牌时,通常使用加密算法生成一个随机的密钥,并将该密钥存储在用户会话中或者设置在 cookie 中,同时将该密钥添加到请求参数中。

```python

import hashlib

import secrets

def generate_csrf_token():

token = secrets.token_urlsafe()

return token

csrf_token = generate_csrf_token()

# 将 csrf_token 存储在会话中或者设置在 cookie 中

```

#### 3.2.2 令牌验证过程

在处理请求时,验证 Anti-CSRF 令牌的有效性至关重要,确保请求不是伪造的。服务器收到请求后,需要比较请求参数中的令牌与用户会话或 cookie 中的令牌是否一致。

```python

def verify_csrf_token(request):

if 'csrf_token' in request.form:

token = request.form['csrf_token']

# 比较 token 与会话或 cookie 中的令牌

if token == session.get('csrf_token') or token == request.cookies.get('csrf_token'):

# 令牌验证通过

else:

# 令牌验证失败,拒绝请求

else:

# 缺少令牌参数,拒绝请求

```

#### 3.2.3 令牌有效性及时性

Anti-CSRF 令牌具有时效性,令牌的有效期应适当,避免过长或过短导致安全性问题。及时更新令牌,可以有效防止 CSRF 攻击的发生。

### 流程图示例

```mermaid

graph TD;

A[请求页面] -->|包含 CSRF 令牌| B{验证令牌};

B -->|通过| C[处理请求];

B -->|未通过| D[拒绝请求];

```

在防范 CSRF 攻击时,Anti-CSRF 令牌是一个重要的安全措施,结合合适的输入验证,可以有效保护网站免受 CSRF 攻击的威胁。

# 4.1 CSRF 攻击的演变

CSRF 攻击是一种随着网络应用程序演变而不断发展的攻击方式。通过对 CSRF 攻击技术的演变历程进行分析,可以更好地了解这一安全威胁在不同阶段的变化和影响。

#### 4.1.1 CSRF 攻击技术的演进历程

在 CSRF 攻击的演进历程中,攻击者的手段不断升级,也在不断地绕过防御机制,形成了以下几个阶段的演变:

1. **基础阶段**:早期的 CSRF 攻击主要通过伪装请求实现,攻击载体多为图片、链接、表单等,利用用户登录态的验证漏洞,而受害者访问了带有恶意目标站点的请求,触发操作。

2. **Token 阶段**:为了应对基础阶段的漏洞,开发者开始引入 Token 来增加验证环节,即 Anti-CSRF Token 在请求中必须携带特定的 Token 才能通过后端验证。然而,Token 的泄漏或不严谨使用也可能导致攻击。

3. **JSON Hijacking 阶段**:攻击者利用 JSON 请求在实现 CSRF 攻击时,可以利用跨域响应与请求的不同域的特性实现跨域攻击。

4. **CSRF 隐蔽化阶段**:近年来,攻击者利用 HTML5 的一些新特性,通过复杂的前端技术来实现 CSRF 攻击,如使用 WebSocket、Web Worker 等技术来绕过传统 Token 防护。

#### 4.1.2 CSRF 攻击在黑客界的地位

CSRF 攻击作为一种常见的 Web 攻击手段,已经成为黑客技术中不可或缺的一部分,具有以下几点特点:

- **常见性**:CSRF 攻击易于实施,难以防范,因此在黑客界广泛存在。

- **危害性**:通过 CSRF 攻击,黑客可以利用合法用户的身份执行非法操作,造成用户信息泄露、账号被盗等严重后果。

- **挑战性**:由于不断升级的网络应用技术,CSRF 攻击也在不断演变,给防御者带来更大的挑战。

### 4.2 未来趋势

CSRF 攻击作为一种持续演变的网络安全威胁,其未来发展趋势也备受关注。未来 CSRF 攻击可能面临的新挑战包括:

#### 4.2.1 防范措施的发展趋势

随着对 CSRF 攻击越来越重视,防范措施也在不断升级:

- **AI 技术应用**:引入人工智能技术进行行为分析,以实现更加智能化的 CSRF 防护。

- **多因素认证**:结合其他安全认证手段,如多因素认证,增加用户身份验证的复杂度,提高安全性。

#### 4.2.2 新型 CSRF 攻击方式的可能性

随着互联网技术的不断发展,新型 CSRF 攻击方式可能会涌现:

- **物联网风险**:随着物联网设备的普及,可能会出现物联网设备作为攻击向量的 CSRF 攻击。

- **区块链融合**:结合区块链技术的 CSRF 攻击方式,可能会对传统 Web 应用的安全构成新的挑战。

通过对 CSRF 攻击的演变和未来趋势的全面分析,我们可以更好地了解这一安全威胁的本质、危害与挑战,为今后的防范工作提供参考和指导。

# 5. CSRF 攻击的案例分析与实战演练

在本章中,我们将结合具体的 CSRF 攻击案例进行深入分析,并通过实战演练来加深对 CSRF 攻击的理解和防范意识。我们将分析不同类型的 CSRF 攻击,并探讨相应的防范方法。

#### 5.1 CSRF 攻击案例分析

为了更好地理解 CSRF 攻击的原理和危害,我们将针对以下几个常见的 CSRF 攻击场景展开详细分析:

1. **利用图书馆管理系统发起 CSRF 攻击**

```python

# 攻击代码示例

<form action="http://target.com/action/update" method="post">

<input type="hidden" name="user" value="admin">

<input type="hidden" name="action" value="delete_all_books">

<input type="submit" value="Delete All Books">

</form>

```

攻击代码会提交一个POST请求,触发 `delete_all_books` 操作,从而删除图书馆中的所有书籍。

2. **通过在线银行系统发起 CSRF 攻击**

```java

// 攻击代码示例

<script>

fetch('http://bank.com/transfer', {

method: 'POST',

body: JSON.stringify({to: 'hacker', amount: '1000000'})

headers: {

'Content-Type': 'application/json'

}

});

</script>

```

攻击者通过在受害者登录银行系统的页面插入恶意代码,实现将资金转账至攻击者账户。

#### 5.2 CSRF 防范实战演练

在这部分,我们将实际进行 CSRF 攻击的防范演练,主要包括以下几个步骤:

1. **部署 Anti-CSRF 令牌**

针对正在使用 CSRF 攻击的应用,在关键请求中部署 Anti-CSRF 令牌,确保每次请求都携带有效的令牌进行验证。

2. **设置同源策略**

通过设置同源策略,限制不同源页面之间的数据传输,防止恶意网站对合法网站发起 CSRF 攻击。示例:

```mermaid

graph LR

A[合法网站] -->|请求| B[攻击者站点]

A -->|请求| C[受害者站点]

B -->|发起 CSRF 攻击| C

```

通过以上实例的分析和实战演练,我们能更深入地理解 CSRF 攻击的本质和防范方法,为提升网站安全性提供有力保障。

以上便是本章的内容,通过深入案例分析和实战演练,我们深入了解了 CSRF 攻击的运作原理和实际操作。在实践中,我们需要不断加强对网站安全性的保护,以避免 CSRF 攻击造成的危害。

0

0