破解漏洞利用链:揭秘SQL注入到提权的过程

发布时间: 2024-04-14 07:24:28 阅读量: 71 订阅数: 39

# 1. 漏洞利用链的基础知识

在网络安全领域,漏洞利用是攻击者入侵系统的常见手段之一。漏洞的种类繁多,包括但不限于SQL注入、XSS跨站脚本攻击、CSRF跨站请求伪造等。对漏洞的危害程度评估是保护系统安全的第一步,有助于及时修补风险漏洞。漏洞挖掘方法包括主动漏洞挖掘和信息收集利用,可以帮助防范潜在的安全威胁。深入了解漏洞利用链的基础知识有助于加强对系统安全的防护,提高信息安全水平,确保网络环境的稳定与安全。

# 2. SQL注入的原理及检测方法

2.1 SQL注入基础概念

SQL注入是一种常见的网络安全漏洞,攻击者可以通过在应用程序界面中输入恶意的 SQL 语句,从而非法访问或篡改数据库内容。SQL注入的危害包括数据库信息泄露、数据篡改、数据库服务器被攻陷等。

2.1.1 SQL注入的定义

SQL注入是指攻击者通过在应用程序中注入恶意的SQL代码,利用应用程序存在安全漏洞,从而绕过验证机制,执行恶意的SQL语句,进而对数据库进行非法操作的一种攻击方式。

2.1.2 SQL注入的危害

SQL注入可以导致数据泄露,数据篡改,甚至是数据库服务器被完全控制。攻击者可以通过SQL注入获取用户的敏感数据,如用户名、密码等,危害极其严重。

2.2 SQL注入攻击的实施与防范

2.2.1 攻击者常用的SQL注入技巧

攻击者常常利用SQL注入攻击的方法包括Union注入、报错注入、盲注等。其中,Union注入是一种常见的SQL注入攻击技巧,通过UNION关键字合并查询结果,获取更多信息。

```sql

SELECT username, password FROM users WHERE id = '1' UNION SELECT 1, 'admin';

```

2.2.2 防范SQL注入攻击的措施

为防范SQL注入攻击,开发者应采用参数化查询、输入验证和编码转义等措施。参数化查询可以有效防止SQL注入攻击,输入验证能够过滤恶意代码,编码转义可以对用户输入数据进行转义处理。

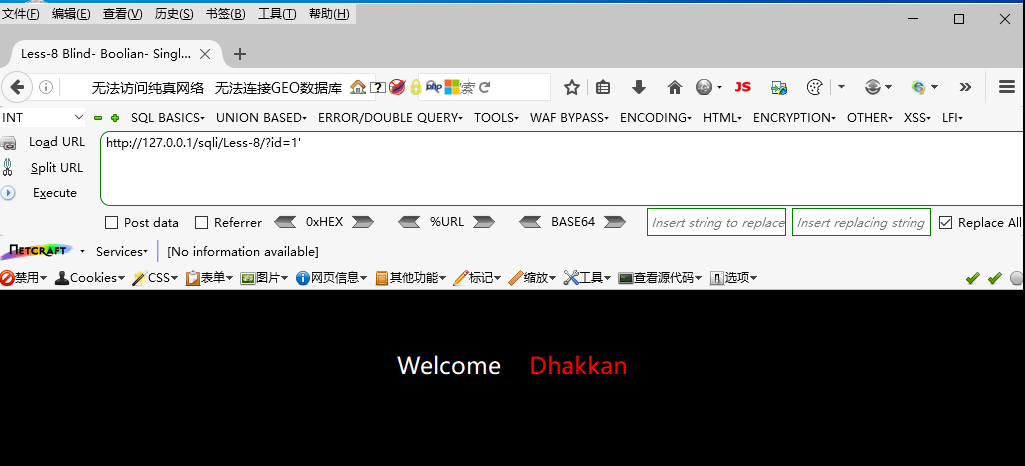

2.2.3 工具辅助下的SQL注入检测技朧

通过工具如SQLMap、Burp Suite等进行SQL注入检测可以帮助发现系统中存在的SQL注入漏洞。这些工具能够自动化地进行漏洞检测,加快安全漏洞的发现和修复过程。

以上是SQL注入的基础概念、攻击方法和防范措施。理解SQL注入的原理和防范手段对于保护数据库安全至关重要。

# 3. 漏洞利用与权限提升

3.1 漏洞利用的基本原理

3.1.1 漏洞利用的概念

漏洞利用是指黑客或安全研究人员利用系统或软件中存在的漏洞,通过设计精心构造的攻击载荷来利用漏洞,实现对目标系统的控制或信息窃取。漏洞利用通常包含以下步骤:信息收集、漏洞挖掘、攻击载荷生成、攻击载荷交付和漏洞利用。

漏洞利用的关键在于发现系统或软件中存在的漏洞,并理解漏洞对系统的影响,从而设计相应的攻击载荷利用漏洞。

```python

# 示例代码:利用漏洞实现远程执行命令

import os

vulnerability = "exploit"

command = "whoami"

if vulnera

```

0

0