利用XSS漏洞实现跨站脚本攻击的步骤详解

发布时间: 2024-04-14 07:07:00 阅读量: 87 订阅数: 42

XSS跨站脚本攻击方法初探

# 1. 引言

#### 1.1 XSS漏洞概述

跨站脚本(Cross-Site Scripting,XSS)是一种常见的web安全漏洞,攻击者通过在目标网站上注入恶意脚本,使得用户在浏览网页时受到攻击。XSS漏洞存在于很多web应用中,可能导致用户数据泄露、会话劫持等安全问题。

#### 1.2 攻击原理解析

攻击者利用XSS漏洞,向网站注入恶意脚本,当用户访问包含恶意脚本的页面时,浏览器会执行这些脚本,导致攻击发生。XSS攻击通常分为存储型XSS、反射型XSS和DOM型XSS,攻击手段多样且危害严重。

XSS漏洞的产生主要是由于用户输入未经过合理验证、输出内容未经过编码、缺乏服务器端过滤和浏览器端安全性等引起的。深入了解XSS漏洞的成因和危害,对于防范此类攻击至关重要。

# 2. 理解XSS漏洞

XSS(跨站脚本攻击)漏洞是指在网页中插入恶意脚本,使其在用户浏览时执行,从而实现黑客对用户信息的窃取或篡改。理解XSS漏洞对于保护网站和用户信息安全至关重要。

#### 什么是XSS漏洞

XSS漏洞是一种常见的Web安全漏洞,黑客通过在网页中插入恶意脚本,利用用户对网页内容的信任执行这些脚本,从而窃取用户信息或执行恶意操作。XSS漏洞可以分为存储型、反射型和DOM型三种类型。

#### XSS漏洞分类

1. **存储型XSS**:黑客将恶意脚本上传到服务器端,用户访问网页时加载执行,常见于留言板、博客评论等涉及用户输入保存的地方。

2. **反射型XSS**:恶意脚本作为URL参数发送至服务器,服务器将其反射给用户,用户点击链接时执行,常见于恶意邮件、钓鱼网站中。

3. **DOM型XSS**:恶意脚本操纵页面的DOM对象,用户访问页面时直接执行,常见于动态DOM操作较多的页面。

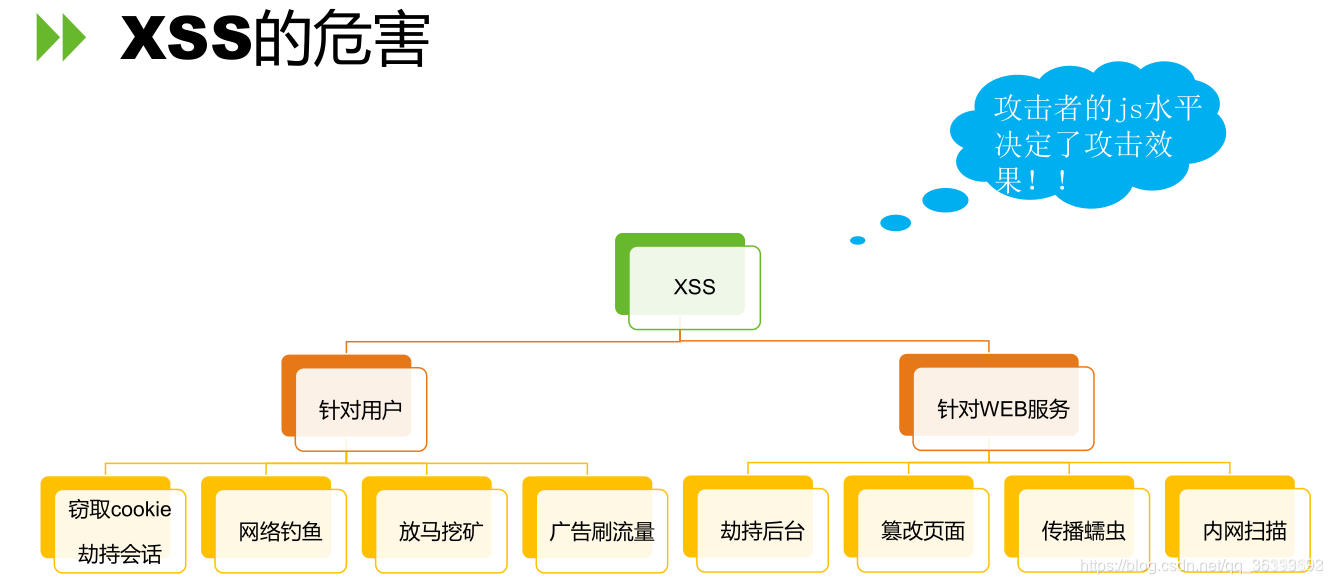

#### XSS漏洞的危害性

XSS漏洞的危害不容忽视:

- 窃取用户敏感信息,如Cookie、个人资料;

- 篡改网页内容,传播虚假信息或欺骗用户;

- 发起钓鱼攻击,诱导用户输入敏感信息;

- 控制用户会话,执行恶意操作等。

以上是对XSS漏洞的简要理解和分类,在接下来的章节中我们将深入探讨XSS漏洞造成的原因以及排查方法。

# 3. XSS攻击成因排查

XSS(Cross Site Scripting)漏洞是一种常见且危险的安全漏洞,在 Web 应用程序中被广泛利用。了解 XSS 漏洞的成因,可以帮助我们更好地排查和防范这类安全威胁。

#### 用户输入的合法性验证

用户输入是 XSS 攻击的主要入口之一。未经过输入验证的用户输入数据,往往包含恶意脚本或特殊字符,导致 Web 页面执行非预期的代码。因此,对用户输入数据进行严格的验证和过滤是非常重要的。

#### 输出内容的编码

输出内容到浏览器时,若未经过适当的编码处理,恶意代码可能会被当作 HTML、JavaScript 等内容解析执行。在输出敏感数据到页面时,确保对其进行合适的编码,将特殊字符转义,以防止恶意脚本的执行。

#### 服务器端过滤

在服务器端,开发人员应该对接收到的数据进行过滤和处理,确保不会向客户端输出恶意内容。通过实现服务器端的输入过滤和输出编码,能有效减少 XSS 漏洞的风险。

#### 浏览器端安全性

浏览器是 Web 应用程序最终的展示平台,因此浏览器的安全性也至关重要。开启浏览器内置的 XSS 防护功能、使用内容安全策略等措施,可以帮助减少 XSS 攻击的成功几率。

通过以上对用户输入验证、输出内容编码、服务器端过滤和浏览器端安全性的讨论,我们可以更全面地了解 XSS 攻击的成因和排查方法。有效的应对措施可以帮助我们预防和减少这类安全风险的发生。

# 4. 预防和防御XSS漏洞

在构建网页应用程序时,预防和防御XSS漏洞是至关重要的一环。通过一系列有效的措施,可以大大减少XSS攻击的风险。

#### 4.1 输入过滤和验证

对用户输入进行合法性验证是预防XSS漏洞的第一步。在接受用户输入时,要对输入内容进行过滤和验证,排除潜在的恶意代码。

示例代码(Python):

```python

user_input = "<script>alert('XSS Attack!')</script>"

filtered_input = escape(user_input)

validate_input(filtered_input)

```

代码总结:上述代码中,通过对用户输入进行转义和验证,可以有效防止XSS攻击。

#### 4.2 输出内容编码

在向用户输出内容时,要确保对内容进行适当的编码,以防止恶意脚本注入。对不同上下文输出进行不同的编码处理。

示例代码(JavaScript):

```javascript

var user_data = "<script>alert('XSS Attack!')</script>";

var encoded_data = encodeHTML(user_data);

document.getElementById("output").innerHTML = encoded_data;

```

代码总结:通过对输出内容进行HTML编码,可以有效防御XSS攻击。

#### 4.3 HTTP头部X-XSS-Protection设置

设置HTTP响应头部的X-XSS-Protection可以告知浏览器启用内建的XSS保护机制,进一步降低XSS攻击的成功率。

示例代码(HTTP响应头设置):

```http

X-XSS-Protection: 1; mode=block

```

代码总结:启用X-XSS-Protection可以在一定程度上防范反射型和存储型XSS攻击。

#### 4.4 CSP(内容安全策略)的应用

通过配置CSP,可以限制页面加载的资源以及执行的脚本,有效防止XSS攻击的发生。合理配置CSP是防范XSS漏洞的重要手段之一。

示例代码(HTML中添加CSP头):

```html

<meta http-equiv="Content-Security-Policy" content="script-src 'self';">

```

代码总结:CSP可以帮助防止内联脚本和未经授权的脚本执行,增强网页的安全性。

通过上述一系列的预防和防御措施,可以有效降低网页应用程序遭受XSS攻击的风险,保护用户数据安全。

# 5. XSS攻击案例分析

在本节中,我们将具体分析几个实际的XSS攻击案例,包括存储型、反射型和DOM型XSS攻击。通过这些案例的分析,我们可以更直观地了解XSS攻击的原理和实施方式。

#### 5.1 基于存储型XSS攻击的案例分析

在存储型XSS攻击中,攻击者将恶意脚本提交到目标应用的数据库中,用户在浏览特定页面时执行这些恶意脚本。

**攻击场景:**

1. 攻击者在一个论坛网站的评论区提交了包含恶意脚本的评论,如下:

```html

<script>alert('恶意代码执行');</script>

```

2. 用户打开包含恶意评论的页面时,恶意脚本会执行,弹出一个恶意的弹窗。

**实施代码示例:**

```javascript

// 存储恶意脚本到数据库

var maliciousScript = "<script>alert('恶意代码执行');</script>";

db.save(maliciousScript);

```

**攻击结果说明:**

用户在浏览包含恶意评论的页面时,会弹出一个恶意的警告框,可能导致用户信息泄露或者操作受限。

#### 5.2 基于反射型XSS攻击的案例分析

反射型XSS攻击是指恶意脚本通过用户输入的参数传递到应用程序,然后反射回给用户执行,从而攻击用户的浏览器。

**攻击场景:**

1. 攻击者构造一个恶意链接,诱使用户点击链接,如下:

```html

https://www.example.com/search?query=<script>alert('恶意代码执行');</script>

```

2. 用户点击链接后,恶意脚本会从 URL 中提取并执行,造成XSS攻击。

**实施代码示例:**

```javascript

// 获取 URL 参数值

var urlParams = new URLSearchParams(window.location.search);

var query = urlParams.get('query');

if (query) {

// 执行获取到的参数作为脚本

eval(query);

}

```

**攻击结果说明:**

用户点击包含恶意脚本的链接后,恶意脚本会执行,可能导致用户隐私信息泄露或其他不良后果。

#### 5.3 基于DOM型XSS攻击的案例分析

DOM型XSS攻击是指恶意代码被加载到DOM中并执行,而不是从服务器端返回的内容中获取。

**攻击场景:**

1. 攻击者构造一个恶意网址,诱使用户访问,如下:

```html

https://www.example.com/#<img src="x" onerror="alert('恶意代码执行')">

```

2. 当用户访问该网址时,恶意代码会被执行,触发XSS攻击。

**实施代码示例:**

```javascript

// 获取 URL 中的 hash 值

var hash = window.location.hash;

if (hash) {

// 将 hash 值作为HTML插入到DOM中

document.getElementById('target').innerHTML = hash;

}

```

**攻击结果说明:**

用户访问包含恶意代码的页面后,恶意代码会执行,可能导致用户隐私泄露或页面内容被篡改。

通过以上案例分析,我们可以看到XSS攻击的不同形式及其危害性。在开发和运维过程中,需要充分了解这些攻击方式,并采取相应的防御措施,以保护用户和应用程序的安全。

0

0