Spring Security在容器化应用中的应用:Docker和Kubernetes环境下的安全策略的专家指导

发布时间: 2024-10-22 13:21:39 阅读量: 22 订阅数: 45

【图像压缩】基于matlab GUI Haar小波变换图像压缩(含PSNR)【含Matlab源码 9979期】.zip

# 1. 容器化技术与安全基础

## 1.1 容器化技术概述

容器化技术已经成为了现代软件开发和部署的基石,它带来了高效、快速的应用部署和扩展能力。容器化与传统虚拟机技术不同,它通过共享操作系统内核来运行多个隔离的用户空间实例。

### 1.1.1 容器化技术的发展历程

容器技术起源于Unix操作系统中的chroot机制,随着技术的发展,逐渐演变成了现代的容器化解决方案,如Docker。Docker的出现极大地简化了容器的创建、分发和管理流程,成为了当今最流行的容器化工具。

### 1.1.2 容器与虚拟机的对比分析

虚拟机通过模拟硬件来运行多个操作系统实例,而容器则共享单个主机的操作系统内核。这种差异使得容器相比虚拟机更加轻量级、启动速度快,并且资源开销小。尽管容器化提供了这些优势,但同时也带来了新的安全挑战,比如隔离性和内核漏洞攻击面的增加。

## 1.2 安全在容器化中的重要性

容器化技术的广泛应用推动了软件开发和部署模式的变革,但随之而来的安全问题也不容忽视。

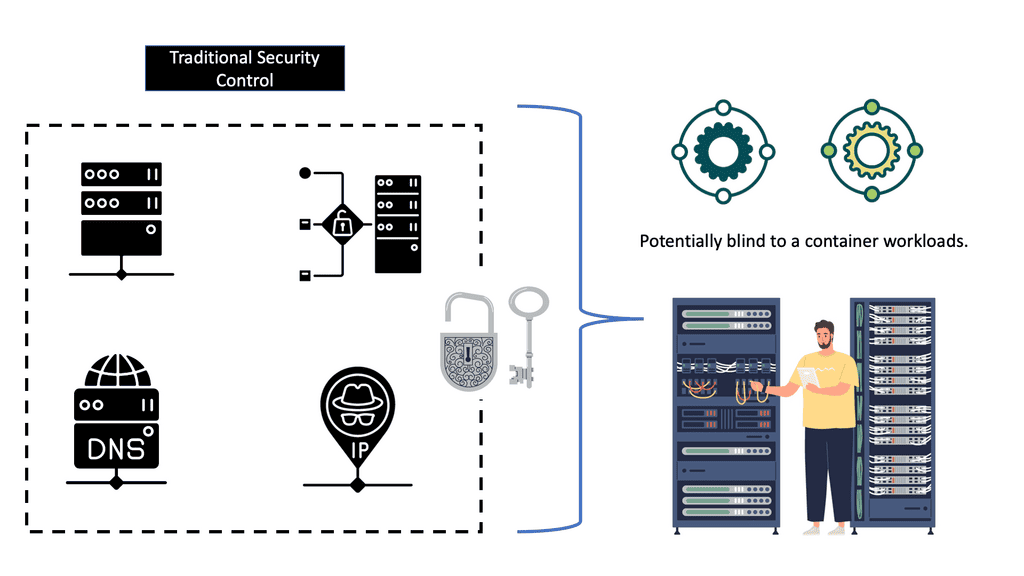

### 1.2.1 容器安全面临的新挑战

容器安全挑战主要体现在运行时保护、镜像安全、网络隔离和安全策略等方面。例如,容器的快速启动和停止可能意味着安全补丁的更新需要实时进行。同时,容器共享主机内核也使得单点漏洞可能导致多容器受影响。

### 1.2.2 容器安全的三大支柱

容器安全的三大支柱包括:镜像安全性、运行时安全性和网络安全性。镜像安全性关注如何确保容器运行的代码是安全的;运行时安全关注容器在执行时的安全性,包括资源限制、隔离和访问控制;网络安全性则需要保障容器间的通信安全,以及与外部环境的接口安全。

通过了解这些挑战和安全支柱,我们可以为构建一个安全的容器化环境打下坚实的基础。接下来,我们将详细探讨容器化环境下的安全策略配置和实践。

# 2. Spring Security核心原理与配置

## 2.1 Spring Security概述

### 2.1.1 Spring Security的目的与特点

在探讨 Spring Security 的核心原理之前,了解其设计初衷和特性至关重要。Spring Security 是一个功能强大且可高度定制的身份验证和访问控制框架,它专为 Java 应用程序提供安全保障。其主要目标是为基于 Spring 的应用提供企业级安全解决方案。

Spring Security 具备以下特点:

- **全面性:**Spring Security 提供了全面的安全功能,从身份验证、授权到安全响应头的配置以及防止各种常见的网络攻击。

- **扩展性:**其设计允许开发者轻易扩展或替换框架内的组件,以满足不同的安全需求。

- **与Spring无缝集成:**作为Spring生态系统的一部分,它能很好地与Spring MVC、Spring Data、Spring Boot 等其他项目集成。

- **灵活性:**支持多种身份验证机制,并可以与OAuth 2.0, OpenID Connect等现代认证协议无缝整合。

### 2.1.2 Spring Security的基本架构

Spring Security 架构设计得非常模块化,由多个组件构成,这些组件可以单独配置,以满足应用程序的安全需求。核心组件包括:

- **SecurityContextHolder:**用于存储安全上下文信息,其中包含了当前用户的认证信息。

- **Authentication:**表示当前用户的安全凭证,如用户名和密码。

- **AuthenticationManager:**负责验证Authentication对象的组件。

- **AccessDecisionManager:**决定一个已认证的用户是否有权限执行某个操作的组件。

- **FilterChainProxy:**Spring Security 实现的主要工作在一系列的过滤器链上,这些过滤器按顺序执行。

## 2.2 Spring Security的配置与集成

### 2.2.1 安全配置基础

安全配置是通过Spring Security的配置类来完成的,通常使用`@EnableWebSecurity`注解来启用Web安全配置。在该配置类中,你可以定义AuthenticationManager、HTTP安全配置以及异常处理等。

下面是一个基础的安全配置示例:

```java

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

@Override

public void configure(WebSecurity web) throws Exception {

web.ignoring().antMatchers("/css/**", "/js/**");

}

}

```

### 2.2.2 自定义安全策略与扩展点

在Spring Security中,几乎所有的组件都可以自定义或替换。这使得系统管理员或开发者能够灵活地应对复杂的安全需求。要自定义安全策略,通常需要实现或继承Spring Security提供的接口或抽象类。

例如,要自定义用户详情服务,你可以创建一个类实现`UserDetailsService`接口:

```java

@Service

public class CustomUserDetailsService implements UserDetailsService {

@Autowired

private UserRepository userRepository;

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

User user = userRepository.findByUsername(username);

if (user == null) {

throw new UsernameNotFoundException("User not found");

}

return new org.springframework.security.core.userdetails.User(user.getUsername(), user.getPassword(), getAuthorities(user));

}

private List<GrantedAuthority> getAuthorities(User user) {

List<GrantedAuthority> authorities = new ArrayList<>();

// Add user's roles

authorities.add(new SimpleG

```

0

0