Spring Security认证流程详解:深入理解用户登录与会话管理的12个关键点

发布时间: 2024-10-22 12:49:57 阅读量: 37 订阅数: 25

Spring Security XML配置模板.docx

# 1. Spring Security认证流程概述

## 1.1 Spring Security简介

Spring Security 是一个功能强大且可高度定制的身份验证和访问控制框架,它是 Spring 家族的一部分。作为一个成熟的权限解决方案,它为基于 Spring 的应用程序提供了全面的安全服务,包括 HTTP 安全、方法安全等。

## 1.2 认证流程的重要性

在 Web 应用程序中,认证流程是保护系统的关键第一步,它确认了用户的身份,并且为接下来的授权打下了基础。Spring Security 提供了灵活的认证机制,允许开发人员通过插拔式的方式实现不同的认证策略。

## 1.3 认证流程的构成

Spring Security 认证流程主要由以下几个关键组件构成:用户信息服务(UserDetailsService),密码编码器(BCryptPasswordEncoder),安全上下文(SecurityContextHolder)等。理解这些组件的交互对于设计和实现一个安全的认证流程至关重要。

**小结**:本章从 Spring Security 的基本概念入手,介绍了认证流程的重要性及其主要组成部分。这为深入理解后续章节中的认证机制、会话管理以及高级认证流程等概念打下了良好的基础。

# 2. 用户登录机制的理论基础

## 2.1 认证和授权的区别与联系

### 2.1.1 认证过程中的身份识别

认证是验证用户身份的过程,确保用户是其所声明的那个人。在Web应用中,这通常通过用户名和密码完成,但也可以涉及生物识别、双因素认证或多因素认证等更复杂的机制。

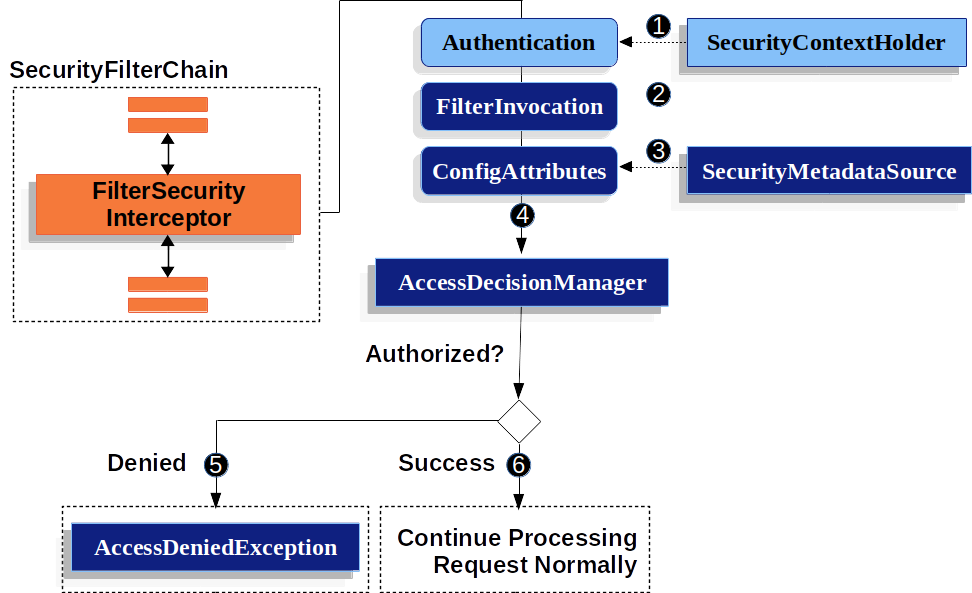

### 2.1.2 授权阶段的角色与权限分配

一旦用户身份被成功认证,系统需要根据用户的角色和权限做出授权决策,来确定用户可以访问的资源和执行的操作。这通常涉及角色基础的访问控制(RBAC)或属性基础的访问控制(ABAC)。

## 2.2 Spring Security的核心组件

### 2.2.1 SecurityContextHolder的作用

`SecurityContextHolder` 是 Spring Security 中用于存储安全上下文信息的核心组件,它持有一个 `SecurityContext`,而 `SecurityContext` 则包含当前经过认证的 `Authentication` 对象。

### 2.2.2 Authentication和GrantedAuthority

`Authentication` 对象代表了用户的身份认证信息,而 `GrantedAuthority` 则表示用户被授予的权限。在Spring Security中,这些核心组件共同作用,确保认证和授权逻辑的正确执行。

## 2.3 认证流程中的关键点分析

### 2.3.1 用户凭证的收集和验证

用户凭证通常包含用户名和密码,Spring Security 提供了多种方式来收集和验证这些凭证。通过配置合适的 `UserDetailsService` 和 `AuthenticationProvider`,可以支持不同类型的认证机制。

### 2.3.2 密码编码器的角色和实践

密码编码器在密码存储和验证过程中发挥关键作用。Spring Security 支持多种密码编码器,比如 `BCryptPasswordEncoder`,它使用工作因子来增加破解密码的成本,提高系统的安全性。

### 2.3.3 会话固定攻击的防御策略

会话固定攻击是指攻击者通过固定用户的会话标识,来模拟用户登录。Spring Security 提供了内置的策略来防御这种攻击,比如在用户认证成功后,自动更改会话ID。

### 2.3.1 用户凭证的收集和验证

在用户登录过程中,收集用户凭证是最基础的环节。在Web应用中,这通常通过HTML表单来完成。用户输入其凭证信息后,后端服务需要对这些信息进行处理和验证。Spring Security 提供了灵活的配置方式来收集和验证用户凭证,以确保用户的安全登录。

为了实现这一功能,需要配置一个 `AuthenticationProvider`,它是用于验证 `Authentication` 对象的组件。通过实现 `AuthenticationProvider` 接口,可以自定义认证逻辑:

```java

@Component

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Autowired

private UserDetailsService userDetailsService;

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

String username = authentication.getName();

String password = authentication.getCredentials().toString();

UserDetails userDetails = userDetailsService.loadUserByUsername(username);

if (userDetails.getPassword().equals(password)) {

// 创建带有用户权限的Authentication对象

UsernamePasswordAuthenticationToken token = new UsernamePasswordAuthenticationToken(userDetails, null, userDetails.getAuthorities());

return token;

} else {

throw new BadCredentialsException("用户名或密码错误");

}

}

@Override

public boolean supports(Class<?> authentication) {

return authentication.equals(UsernamePasswordAuthenticationToken.class);

}

}

```

在上述代码中,自定义的 `AuthenticationProvider` 实现了认证逻辑。首先,它尝试从 `UserDetailsService` 中加载用户详细信息,然后检查提供的密码是否与存储的密码匹配。如果密码正确,就会创建一个新的 `UsernamePasswordAuthenticationToken` 对象,包含用户权限,并返回给Spring Security进行后续处理。

### 2.3.2 密码编码器的角色和实践

密码编码器(`PasswordEncoder`)在Spring Security中的角色是将用户提供的密码进行编码,存储到数据库中,并在登录时进行密码匹配。编码后的密码应该足够复杂,以至于无法通过简单的逆向工程破解。

Spring Security内置了一些密码编码器实现,例如 `BCryptPasswordEncoder`、`NoOpPasswordEncoder` 和 `Pbkdf2PasswordEncoder` 等。其中,`BCryptPasswordEncoder` 是推荐使用的编码器之一,因为它提供了安全的密码存储机制:

```java

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

```

在上述代码中,通过 `@Bean` 注解定义了一个 `PasswordEncoder` 的Bean,这样Spring就会在需要时自动注入一个 `BCryptPasswordEncoder` 实例。`BCryptPasswordEncoder` 会使用一个随机的盐值对密码进行编码,这增加了密码破解的难度。

### 2.3.3 会话固定攻击的防御策略

会话固定攻击是一种攻击者固定用户会话标识符,然后等待用户认证后通过相同的会话标识符来模拟用户登录的攻击方式。Spring Security提供了防御会话固定攻击的内置机制,确保用户在成功认证后会收到一个新的会话标识符。

在Spring Security的配置中,可以在认证成功处理器(`AuthenticationSuccessHandler`)中加入会话ID更改的逻辑:

```java

@Component

public class CustomAuthenticationSuccessHandler implements AuthenticationSuccessHandler {

@Override

public void onAuthenticationSuccess(HttpServletRequest request, HttpServletResponse response, Authentication authentication) throws IOException, ServletException {

request.getSession().invalidate(); // 使当前会话失效

request.getSession(); // 创建新的会话

// 其他成功登录后的处理逻辑...

}

}

```

上述代码片段展示了如何在认证成功处理器中使当前会话失效,并强制创建一个新的会话。这样,即使攻击者拥有用户的会话标识符,也无法使用它来模拟用户登录,因为用户的实际会话已经改变了。

通过实现并配置上述核心组件,开发者可以构建出一个稳固且安全的用户登录机制。同时,理解这些组件的工作原理和它们之间的交互对于开发一个安全的认证流程至关重要。

# 3. 实现用户登录的实践操作

在深入探讨了Spring Security认证流程的理论基础之后,我们即将步入实际操作的阶段。本章节将从配置用户信息服务开始,逐一解析实现用户登录的控制器逻辑以及处理登录失败和重定向的策略。

## 3.1 配置用户信息服务

用户信息服务是认证流程中不可或缺的组件,它负责提供用户的身份验证信息。Spring Security提供了多种方式来配置用户信息服务,其中包括内存用户存储和数据库用户存储两种主流方式。

### 3.1.1 内存用户存储的配置方法

在Spring Security中配置内存用户存储是一种快速且简便的方法。内存中的用户信息是硬编码的,不适用于生产环境,但对理解用户存储的工作原理非常有帮助。

```java

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.inMemoryAuthentication()

.withUser("user")

.password("{noop}password") // {noop}前缀表示密码不加密

.roles("USER");

}

}

```

在上述代码中,我们通过`configure(AuthenticationManagerBuilder auth)`方法配置了内存用户存储。首先调用`inMemoryAuthentication()`方法定义了内存中的认证信息存储,接着通过`withUser()`方法添加了一个用户,指定用户名和密码,`roles()`方法为用户赋予了一个角色。

### 3.1.2 数据库用户存储的配置方法

在实际应用中,我们通常使用数据库来存储用户信息。Spring Security提供了多种方法与数据库交互,其中一种简便的方式是使用`JdbcUserDetailsManager`。

```java

import javax.sql.DataSource;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.security.config.annotation.authentication.builders.AuthenticationManagerBuilder;

import org.springframework.security.config.annotation.web.builders.HttpSecurity;

import org.springframework.security.config.annotation.web.configuration.EnableWebSecurity;

import org.springframework.security.config.annotation.web.configuration.WebSecurityConfigurerAdapter;

i

```

0

0