深入理解Spring Security核心原理:从认证到授权的实现机制

发布时间: 2024-10-22 12:13:49 阅读量: 90 订阅数: 44

SpringSecurity之JWT实现token认证和授权.zip

# 1. Spring Security简介与核心概念

Spring Security 是一个强大的、可高度定制的身份验证和访问控制框架,广泛应用于Java企业应用的安全领域。它的核心目标是为系统提供安全防护,确保仅授权用户能够访问应用资源。Spring Security 提供了一套丰富而灵活的安全性机制,包括认证、授权、防止CSRF攻击等。

## 1.1 Spring Security 的设计哲学

Spring Security 的设计遵循了最小权限原则,即用户只能访问其需要的资源。这种设计有助于减少安全漏洞的风险。它的架构是可扩展的,允许开发者插入自定义的安全逻辑,以适应复杂的业务需求。

```java

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/", "/home").permitAll()

.anyRequest().authenticated()

.and()

.formLogin()

.loginPage("/login")

.permitAll()

.and()

.logout()

.permitAll();

}

}

```

上例展示了如何使用`@EnableWebSecurity`注解配置Spring Security的基本认证和授权规则,这是理解和应用Spring Security的第一步。

## 1.2 核心组件解析

Spring Security 底层由多个核心组件构成,例如`AuthenticationManager`负责认证过程,`AccessDecisionManager`用于授权决策。理解这些组件的工作原理和它们之间的交互是深入学习Spring Security不可或缺的部分。

# 2. ```

# 第二章:认证机制的深入剖析

## 2.1 认证流程概述

认证是安全性的第一道防线,是验证用户身份的过程。Spring Security提供了一个强大的、可扩展的认证框架,用于处理身份验证和授权。

### 2.1.1 用户身份验证的生命周期

用户身份验证的生命周期包括了以下几个阶段:

1. 用户开始登录过程,提交认证信息,如用户名和密码。

2. `AuthenticationFilter` 接收认证请求,并创建一个 `Authentication` 对象,此对象包含了用户提交的凭证信息。

3. `AuthenticationManager` 被调用以验证 `Authentication` 对象。它使用一个或多个 `AuthenticationProvider` 来进行实际的认证工作。

4. `AuthenticationProvider` 查询用户信息,可能通过数据库、LDAP或远程服务等。

5. 凭证验证成功后,`AuthenticationProvider` 返回一个填充了用户信息的 `Authentication` 对象。

6. `AuthenticationManager` 将新的 `Authentication` 对象返回给 `AuthenticationFilter`,由其将认证信息存入 `SecurityContextHolder`,用户认证成功。

7. 最后,`SecurityContextPersistenceFilter` 将 `SecurityContext` 保存到 `HttpSession` 中,以便在后续的请求中使用。

### 2.1.2 认证协议与机制

Spring Security支持多种认证协议:

1. 表单认证:用户通过提交表单来提交用户名和密码。

2. HTTP基本认证:使用HTTP的`Authorization`头传递base64编码的用户名和密码。

3. OAuth2.0、OpenID Connect、SAML等,用于提供更为复杂和安全的认证机制。

Spring Security通过不同的`AuthenticationProvider`实现支持这些协议。开发者可以轻松扩展以支持特定的认证机制,比如增加对第三方登录(如Google或Facebook)的支持。

## 2.2 认证提供者详解

### 2.2.1 内置认证提供者分析

Spring Security提供了几个内置的`AuthenticationProvider`,包括:

- `DaoAuthenticationProvider`:用于处理用户名/密码认证。

- `LdapAuthenticationProvider`:用于通过LDAP目录服务器进行认证。

- `AuthenticationProvider`:用于集成自定义认证逻辑。

让我们以`DaoAuthenticationProvider`为例深入分析:

`DaoAuthenticationProvider`通过`UserDetailsService`接口与应用程序的数据访问层交互。开发者需要实现这个接口来提供用户信息。当一个`Authentication`请求被处理时,`DaoAuthenticationProvider`会调用`UserDetailsService.loadUserByUsername()`来获取用户信息,并验证提供的密码。

```java

@Service

public class CustomUserDetailsService implements UserDetailsService {

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 实现用户查询逻辑,通常是从数据库中获取用户信息

}

}

```

### 2.2.2 自定义认证提供者的实现

有时,内置的认证提供者可能无法满足特定需求,这时需要实现自定义的`AuthenticationProvider`。以下是一个自定义认证提供者的简单实现:

```java

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

// 实现认证逻辑,通常涉及验证凭证

}

@Override

public boolean supports(Class<?> authentication) {

// 返回true,如果该认证提供者可以处理指定类型的认证请求

}

}

```

开发者需要在配置中注册自定义的`AuthenticationProvider`:

```java

@Configuration

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private CustomAuthenticationProvider customAuthenticationProvider;

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.authenticationProvider(customAuthenticationProvider);

}

}

```

## 2.3 认证过程中的安全策略

### 2.3.1 密码编码与凭证存储

密码安全是认证过程中的一个关键问题。Spring Security通过`PasswordEncoder`接口提供了密码加密和验证机制。开发者可以选择多种现成的实现,例如BCryptPasswordEncoder、StandardPasswordEncoder等。

```java

@Bean

public PasswordEncoder passwordEncoder() {

return new BCryptPasswordEncoder();

}

```

此外,如何安全地存储凭证也很关键。密码应该被哈希处理,并且可以加盐来增加安全性。

### 2.3.2 CSRF与Session固定攻击防护

跨站请求伪造(CSRF)和会话固定攻击是Web应用安全中的常见问题。Spring Security通过CSRF保护和会话管理来提供防护。

```java

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.csrf().csrfTokenRepository(CookieCsrfTokenRepository.withHttpOnlyFalse())

.and()

.sessionManagement().sessionFixation().migrateSession();

}

```

`CookieCsrfTokenRepository`用于管理CSRF令牌,而`migrateSession`会话固定攻击防护。

## 2.4 小结

在本章中,我们深入探讨了Spring Security的认证机制。我们从用户身份验证的生命周期开始,分析了认证协议与机制,并探讨了内置认证提供者和如何实现自定义认证提供者。我们还讨论了认证过程中的安全策略,包括密码编码、凭证存储以及如何防御CSRF和Session固定攻击。

在下一章中,我们将转向Spring Security授权机制的实现与优化,深入了解如何管理角色和权限、使用表达式语言进行细粒度访问控制以及自定义访问决策管理器的实现。

```

以上章节内容是根据给定的目录结构和补充要求生成的第二章节内容,包含了从用户认证流程到自定义认证提供者的实现,再到安全策略的具体讨论。每部分都力求详尽和深入,覆盖了技术细节、代码实现和逻辑分析,以满足IT专业人士的需求。

# 3. 授权机制的实现与优化

授权机制是保护系统资源不受未授权访问的关键环节。在本章中,我们将深入探讨Spring Security的授权模型基础,解析表达式语言(SpEL)在授权中的高级应用,并讨论如何实现自定义的访问决策管理器以满足复杂的业务需求。

## 3.1 授权模型基础

授权是系统安全中的重要组成部分,涉及到确定用户是否有权进行某个特定操作的过程。在Spring Security中,授权是通过声明式的安全控制实现的,这为系统管理员和开发者提供了一种简洁明了的方式来配置安全规则。

### 3.1.1 角色与权限的管理

在Spring Security中,角色和权限通常通过一系列的配置来管理。角色通常代表用户组,而权限则定义了对特定操作的访问控制。

```java

@Configuration

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.antMatchers("/user/**").hasAnyRole("USER", "ADMIN")

.anyRequest().authenticated()

.and()

// 其他配置...

}

}

```

在上面的代码示例中,我们通过`configure`方法配置了安全规则,使用了`hasRole`和`hasAnyRole`方法来限制对特定URL模式的访问。这些方法实际上是定义了一组基于角色的访问控制列表(RBAC)。

### 3.1.2 方法级别的安全控制

Spring Security不仅支持URL级别的安全控制,还提供了强大的方法级别的安全控制功能。这通常是通过使用注解`@PreAuthorize`或`@PostAuthorize`来实现的。

```java

@Service

public class MyService {

@PreAuthorize("hasRole('USER')")

public void myMethod() {

// 方法内容...

}

}

```

在这个例子中,只有当用户拥有`USER`角色时,才能调用`myMethod`方法。Spring Security将拦截方法调用并验证用户权限,如果用户不满足权限要求,则会抛出异常。

## 3.2 表达式语言在授权中的应用

表达式语言(SpEL)是一种功能强大的语言,用于在Spring Security中表达基于表达式的访问控制。

### 3.2.1 SpEL的基本使用

SpEL允许我们在配置中使用表达式来定义访问控制规则,它提供了丰富的操作符和方法,使得安全规则既灵活又强大。

```java

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/secure/page").access("hasRole('ROLE_ADMIN')")

.anyRequest().authenticated()

.and()

// 其他配置...

}

```

在配置中,我们使用`access`方法与SpEL表达式来定义对`/secure/page`路径的访问规则。只有角色为`ROLE_ADMIN`的用户才能访问该页面。

### 3.2.2 SpEL在访问控制中的高级用法

SpEL不仅限于简单的角色检查,还可以用来执行复杂的逻辑判断。例如,我们可以在SpEL表达式中访问和操作对象的属性。

```java

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/report/generate").access("@mySecurityService.canGenerateReport(request)")

.anyRequest().authenticated()

.and()

// 其他配置...

}

```

这里,我们使用`@`符号引用了一个bean,该bean拥有一个`canGenerateReport`方法,该方法包含自定义逻辑来判断是否允许用户生成报告。SpEL将传递当前的`HttpServletRequest`对象给这个方法,允许方法访问请求的详细信息。

## 3.3 自定义访问决策管理器

在某些情况下,内置的访问决策管理器可能无法满足特定的业务需求。因此,Spring Security允许开发者实现自定义的访问决策管理器。

### 3.3.1 默认访问决策管理器的工作原理

在深入自定义之前,我们先来了解Spring Security的默认访问决策管理器是如何工作的。在内部,`AffirmativeBased`决策管理器会查询其配置的投票者,任何一个投票者认为访问是被允许的,那么整个决策就认为是允许的。

### 3.3.2 实现自定义访问决策管理器的策略

为了实现自定义的访问决策管理器,我们需要实现`AccessDecisionManager`接口,并根据业务需求在投票过程中定义自己的逻辑。

```java

public class CustomAccessDecisionManager implements AccessDecisionManager {

@Override

public void decide(Authentication authentication, Object object, Collection<ConfigAttribute> configAttributes) throws AccessDeniedException {

// 自定义的权限判断逻辑

}

// 其他方法...

}

```

在`decide`方法中,我们可以访问认证信息、请求对象以及与访问相关的安全属性,并执行复杂的逻辑判断来决定是否允许访问。

在本章中,我们已经了解了Spring Security的授权模型基础,表达式语言SpEL在授权中的应用,以及自定义访问决策管理器的实现。通过这些信息,我们可以更好地掌握Spring Security授权机制的实现与优化,以便在实际项目中灵活运用,保障系统安全。在下一章中,我们将深入探讨Spring Security的实践应用案例,了解如何在不同场景中应用Spring Security,以及如何解决实际问题。

# 4. Spring Security实践应用案例

在深入了解了Spring Security的基础知识后,我们可以开始探索如何将这些理论知识应用到实际的开发中去。在第四章中,我们将重点关注几个实践应用案例,这些案例将覆盖从Web应用安全到企业级应用集成,再到分布式系统安全的多个方面。

## 4.1 基于Spring Security的Web应用安全

Spring Security为Web应用安全提供了一整套的解决方案。本节将探讨如何在实践中应用Spring Security来保护Web应用。

### 4.1.1 安全配置的最佳实践

在实际开发中,我们需要掌握一些安全配置的最佳实践,以便更好地利用Spring Security提供的安全特性。

#### 安全命名空间的使用

Spring Security提供了基于XML的配置方式,这种配置方式通过安全命名空间(security namespace)简化了安全配置。

```xml

<security:http auto-config="true" use-expressions="true">

<security:intercept-url pattern="/admin/**" access="hasRole('ROLE_ADMIN')" />

<!-- 其他配置 -->

</security:http>

<security:authentication-manager>

<!-- 配置认证提供者 -->

</security:authentication-manager>

```

#### 基于Java配置的安全设置

对于那些更喜欢基于Java配置的开发人员,Spring Security也提供了对应的配置选项。

```java

@Configuration

@EnableWebSecurity

public class WebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.antMatchers("/admin/**").hasRole("ADMIN")

.anyRequest().authenticated()

// 其他配置...

}

// 认证提供者的配置

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth

.inMemoryAuthentication()

.withUser("admin").password(passwordEncoder().encode("admin123")).roles("ADMIN");

}

@Bean

public PasswordEncoder passwordEncoder() {

// 密码编码器的实现

return new BCryptPasswordEncoder();

}

}

```

#### 常见配置项说明

在上述配置中,我们指定了哪些URL需要特定角色的用户才能访问,以及如何配置内存中的用户信息。我们还使用了密码编码器来加密用户的密码。这些最佳实践有助于确保Web应用的基本安全。

### 4.1.2 应用安全审计与监控

在应用部署后,进行安全审计和监控对于发现潜在的安全威胁至关重要。

#### 安全审计

安全审计可以帮助你检查应用的安全设置是否符合预期。例如,你可以定期检查哪些用户在最近尝试登录,哪些用户拥有管理员权限等。

#### 安全监控

使用如Spring Boot Actuator这类工具,我们可以为应用添加安全监控的能力。通过监控端点,我们可以实时了解应用的安全状况。

```java

@Bean

public ActuatorHealthIndicator actuatorHealthIndicator(HealthAggregator aggregator) {

return new ActuatorHealthIndicator(aggregator);

}

```

上述代码片段展示了如何在Spring Boot应用中添加一个健康指示器,它可以帮助我们监控应用的运行状况。

## 4.2 企业级应用中的Spring Security集成

企业级应用往往有更高的安全要求,因此,Spring Security的集成在这些场景下显得尤为重要。

### 4.2.1 与Spring Boot的无缝集成

Spring Boot作为Spring框架的一个重要扩展,其与Spring Security的集成十分友好。

#### 自动配置

Spring Boot提供了一套自动配置机制,它可以根据添加的依赖自动配置Spring Security。

```java

@SpringBootApplication

public class MySecureApplication {

public static void main(String[] args) {

SpringApplication.run(MySecureApplication.class, args);

}

}

```

在上述简单的Spring Boot应用中,只需要添加Spring Security依赖,Spring Boot就会自动配置好安全环境。

#### 安全配置扩展

如果需要对自动配置的安全设置进行调整或扩展,可以通过实现自己的配置类来实现。

```java

@EnableWebSecurity

public class MyWebSecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

// 自定义配置...

}

}

```

### 4.2.2 多因素认证的实现

在企业级应用中,为了提高安全性,经常需要实现多因素认证(MFA)。

#### 多因素认证流程

多因素认证流程通常涉及用户知道的东西(知识)、用户拥有的东西(持有物)以及用户自身的生物特征。

#### 实现策略

在Spring Security中,可以利用现有的认证提供者和拦截器来实现MFA。

```java

@Bean

public AuthenticationProvider mfaAuthenticationProvider() {

return new MfaAuthenticationProvider();

}

```

在上述代码中,`MfaAuthenticationProvider`代表一个自定义的认证提供者,用于处理MFA的具体逻辑。

## 4.3 分布式系统中的安全挑战与解决方案

分布式系统中,各个服务之间需要进行安全通信,以防止数据泄露或未授权访问。

### 4.3.1 OAuth2.0与JWT在分布式系统中的应用

OAuth2.0是一种授权协议,而JWT(JSON Web Tokens)是一种令牌格式,它们常被用于分布式系统中服务间的授权和身份验证。

#### OAuth2.0认证流程

OAuth2.0定义了四种认证流程:授权码、隐式、密码和客户端凭证,每种流程都适用于不同的应用场景。

```mermaid

flowchart LR

A[资源拥有者] -->|授权码| B[客户端]

B -->|访问令牌| C[资源服务器]

C -->|受保护的资源| A

```

上述流程图简单描述了OAuth2.0授权码流程的基本步骤。

#### JWT的生成与验证

JWT令牌由头部、载荷和签名三部分组成。服务器在用户认证成功后生成JWT,并将其返回给客户端。客户端随后在每个请求中携带JWT,服务端进行验证。

```java

public String generateJwtToken(Authentication authentication) {

User userPrincipal = (User) authentication.getPrincipal();

return Jwts.builder()

.setSubject(userPrincipal.getUsername())

.setIssuedAt(new Date())

.setExpiration(new Date((new Date()).getTime() + JWT_TOKEN_EXPIRATION_TIME))

.signWith(SignatureAlgorithm.HS512, secretKey)

.compact();

}

```

在上述Java代码中,我们创建了一个JWT生成器,它会为用户生成一个包含用户信息和有效期限的令牌。

### 4.3.2 服务间通信的安全机制

为了确保服务间通信的安全,可以使用Spring Cloud Security等框架来集成OAuth2.0和JWT。

#### 服务网关的安全配置

服务网关是分布式系统中的一个常见组件,它负责接收外部请求,并将请求转发到后端服务。通过Spring Cloud Security,可以为网关添加安全配置。

```yaml

spring:

cloud:

security:

oauth2:

client:

accessTokenUri: ***

***

```

在上述配置中,我们定义了服务网关访问认证服务器的地址,从而实现对服务间通信的安全控制。

#### 后端服务的安全配置

后端服务也需要配置以验证服务网关转发过来的JWT。

```java

@Bean

public OncePerRequestFilter jwtTokenFilter() {

return new JwtTokenFilter();

}

```

上述代码展示了一个简单的JWT验证过滤器,它会在每个请求到达服务之前进行验证。

通过上述内容的介绍,我们可以看到,Spring Security不仅仅提供了一套完善的安全框架,而且还提供了一系列的配置选项和扩展点,使得开发者可以灵活地应对不同场景下的安全需求。而在接下来的章节中,我们将深入到Spring Security的源码层面,探索其内部工作原理,并讨论其性能优化与未来发展方向。

# 5. Spring Security进阶与未来展望

## 5.1 源码级深入理解Spring Security

### 5.1.1 核心组件的源码分析

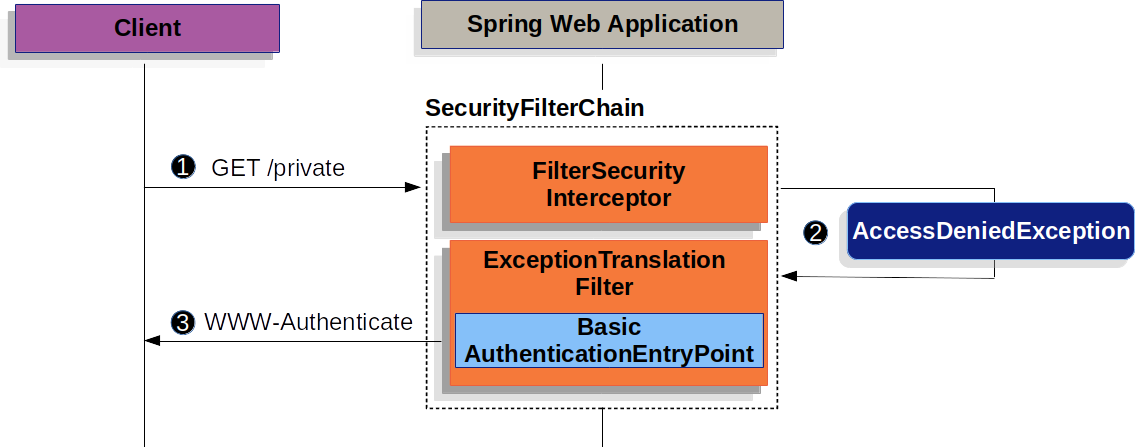

深入了解Spring Security的源码是提升开发和调试安全相关问题的关键。核心组件如`FilterSecurityInterceptor`, `ExceptionTranslationFilter`, 和`UsernamePasswordAuthenticationFilter`的内部机制是每个想要深入学习Spring Security的开发者应当掌握的内容。

下面是一个简单的例子,展示如何分析`UsernamePasswordAuthenticationFilter`的源码:

```java

public class UsernamePasswordAuthenticationFilter extends AbstractAuthenticationProcessingFilter {

// ...

public Authentication attemptAuthentication(HttpServletRequest request, HttpServletResponse response)

throws AuthenticationException {

String username = obtainUsername(request);

username = (username != null) ? username.trim() : "";

String password = obtainPassword(request);

password = (password != null) ? password : "";

UsernamePasswordAuthenticationToken authRequest = new UsernamePasswordAuthenticationToken(username, password);

// Allow subclasses to set the "details" property

setDetails(request, authRequest);

// 让 AuthenticationManager 完成实际的认证工作

return this.getAuthenticationManager().authenticate(authRequest);

}

// ...

}

```

代码中`attemptAuthentication`方法负责拦截用户提交的用户名和密码,创建`UsernamePasswordAuthenticationToken`对象,并最终调用`AuthenticationManager`进行实际的用户认证。了解这些类的职责和它们之间的交互,对于定制自己的安全逻辑非常有帮助。

### 5.1.2 自定义过滤器链与扩展点

Spring Security允许开发者通过自定义过滤器链来扩展安全功能。理解如何添加自定义过滤器以及如何利用Spring Security提供的扩展点是进阶开发的关键。

例如,要添加一个自定义过滤器来记录所有经过的请求,你可以这样实现:

```java

public class CustomLoggingFilter extends OncePerRequestFilter {

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

// 记录请求相关信息

***("Request received for URL: " + request.getRequestURL().toString());

// 继续执行链中的下一个过滤器或目标资源

filterChain.doFilter(request, response);

}

}

```

然后,你可以将这个过滤器添加到过滤器链中:

```java

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Override

protected void configure(HttpSecurity http) throws Exception {

http

.authorizeRequests()

.anyRequest().authenticated()

.and()

.addFilterBefore(new CustomLoggingFilter(), UsernamePasswordAuthenticationFilter.class);

}

}

```

通过这种方式,你可以在标准的Spring Security流程中插入自己的逻辑,而不影响现有的安全架构。

## 5.2 Spring Security的性能优化与测试

### 5.2.1 性能测试与监控工具

性能测试对于确保应用的安全性能至关重要。通过性能测试,可以识别系统瓶颈,优化资源使用,保证系统在高负载下的稳定运行。Spring Security作为应用安全框架,其性能优化是保障整体应用性能的关键一环。

性能测试工具如Apache JMeter可用于模拟高并发请求,分析响应时间、吞吐量、错误率等关键性能指标。在进行安全测试时,也应使用如OWASP ZAP或Nessus等安全扫描工具进行安全漏洞的扫描。

### 5.2.2 安全性能优化策略

优化Spring Security性能可以从多个方面入手:

- 缓存:对频繁验证的凭证(如API密钥)实施缓存策略,减少对持久化存储的访问。

- 异步处理:对于某些耗时的认证流程,如第三方登录,可以采用异步处理方式,避免阻塞主线程。

- 安全头配置:合理配置安全响应头,如`Strict-Transport-Security`、`X-Frame-Options`等,来防止常见的攻击方式,减少不必要的安全检查。

- 安全事件监听:对于不需要实时处理的安全事件,可以通过设置异步监听器来降低对主流程的影响。

## 5.3 Spring Security的未来发展方向

### 5.3.1 安全领域的新兴技术趋势

随着技术的发展,安全领域也在不断涌现出新的技术和趋势。现代的安全框架需要不断适应这些变化,如:

- 零信任安全模型:这种模型不再假设网络内部是安全的,需要对所有的用户和设备进行验证,即使它们在公司内网。

- 人工智能与机器学习:利用AI和ML技术来自动识别异常行为,提高检测未知攻击的效率。

- 量子计算安全:随着量子计算的发展,传统的加密方法将面临风险。需要开发能够抵御量子计算攻击的新型加密算法。

### 5.3.2 Spring Security的未来规划与改进

Spring Security社区在不断地推动框架的改进和发展。预期的改进方向包括:

- 支持更多的安全标准:对于OAuth2.1、OpenID Connect等新兴的安全标准,Spring Security将提供更好的支持和集成。

- API安全:随着RESTful API的普及,Spring Security将更关注API安全,提供更易于使用的API安全解决方案。

- 易用性:降低学习曲线,通过提供更清晰的配置指南、示例代码和更丰富的文档来帮助开发者快速上手。

这些未来方向不仅使Spring Security保持在安全领域的前沿,而且能够确保它能够适应不断变化的安全挑战。

0

0