Spring Security与LDAP集成:企业级用户认证与授权解决方案的权威指南

发布时间: 2024-10-22 12:57:19 阅读量: 63 订阅数: 43

浅谈Spring Security LDAP简介

# 1. Spring Security与LDAP概述

## 1.1 什么是Spring Security

Spring Security是一个功能强大且高度可定制的身份验证和访问控制框架,它是Java应用程序的安全解决方案。Spring Security专注于为JavaEE应用程序提供安全性,涵盖了身份验证、授权、防护CSRF攻击等多个方面。

## 1.2 什么是LDAP

轻量级目录访问协议(LDAP)是一种用于访问和维护分布式目录信息服务的应用协议。它被广泛用于企业级应用,如用户认证、角色分配、权限控制等场景。LDAP以树状结构存储数据,有利于管理大量用户信息。

## 1.3 Spring Security与LDAP的集成

通过集成LDAP,Spring Security可以利用LDAP服务器作为身份验证的后端存储,这为大量用户信息的管理和用户认证提供了便捷的解决方案。集成后,开发者可以更专注于业务逻辑,而安全性的复杂部分由Spring Security和LDAP共同管理。

随着本章的结束,你将对Spring Security与LDAP的基本概念有一个初步的认识,并为深入研究这两个技术如何协同工作打下基础。接下来章节将带您深入了解LDAP的基础知识及如何进行用户管理。

# 2. LDAP基础与用户管理

## 2.1 LDAP目录服务简介

### 2.1.1 LDAP的概念和作用

轻量级目录访问协议(LDAP,Lightweight Directory Access Protocol)是一种用于访问和维护分布式目录信息服务的应用协议。目录服务是不同于数据库的另一种数据存储方式,它特别适合存储描述性的、层次化的数据。在企业环境中,LDAP常用于管理用户信息、权限控制、以及其他需要层次化组织的数据。

LDAP的特殊之处在于其数据模型和访问速度。它基于X.500模型,使用树状结构来组织数据,具有良好的可扩展性和灵活性。利用LDAP,组织可以维护一个中央用户数据库,并用于多种应用的认证和授权,如邮件服务器、VPN接入、甚至某些定制的内部系统。

### 2.1.2 LDAP数据模型基础

LDAP的数据模型可以由以下几个核心部分来描述:

- **条目(Entries)**:LDAP树状结构中的节点,代表一个对象。每个条目都有一组属性(Attributes)。

- **属性(Attributes)**:条目的具体信息,例如用户的姓名、电子邮件地址等。每个属性有类型(Type)和一个或多个值(Values)。

- **属性类型(Attribute Types)**:定义了属性的名称、是否可以有多个值、匹配规则等。

- **对象类(Object Classes)**:定义了一组属性,用来约束条目的内容。对象类可以继承,从而让条目能够具备一组相关的属性集合。

在LDAP中,数据的操作包括查询、增加、删除和修改条目等。这些操作通过LDAP协议的特定命令执行,如bind(身份验证)、search(搜索条目)等。

## 2.2 LDAP中的用户与权限管理

### 2.2.1 用户账户的创建与维护

在LDAP中创建用户账户涉及定义一个代表用户的条目,并为该条目分配合适的对象类和属性。用户条目通常会包含如uid(用户标识符)、userPassword(用户密码)、mail(电子邮件地址)等属性。

创建用户账户可以通过LDAP客户端工具手动进行,或者通过编写脚本自动完成。在脚本中,你需要使用LDAP添加条目的命令,并填充用户相关的属性值。例如,使用`ldapadd`命令可以实现这一点。

下面是一个简单的例子,展示了如何使用命令行来添加一个用户:

```bash

ldapadd -x -D "cn=admin,dc=example,dc=com" -w adminpassword <<EOF

dn: uid=newuser,ou=People,dc=example,dc=com

objectClass: top

objectClass: person

objectClass: organizationalPerson

objectClass: inetOrgPerson

uid: newuser

cn: New User

sn: User

userPassword: newpassword

mail: ***

EOF

```

在这个例子中:

- `-x` 表示使用简单的鉴权方式。

- `-D` 和 `-w` 分别指定了绑定的DN(Distinguished Name)和密码。

- 接下来的多行文本定义了用户的DN和属性。

### 2.2.2 分组与权限的配置方法

在LDAP中,分组通常是用来组织和管理权限的基本单位。用户可以成为多个分组的成员,分组可以关联一组权限或者角色。创建分组也类似创建用户,需要定义相应的条目,通常采用`groupOfNames`或`groupOfUniqueNames`对象类。

分组的权限配置依赖于与之关联的角色或策略。在一些复杂的系统中,可能需要编写访问控制列表(ACLs)来细粒度地控制权限。这可能涉及到对LDAP条目的访问控制属性(如`aci`)的详细配置。

为了管理权限,一个常见的实践是使用角色(Roles),将角色与用户关联,然后将所需的权限分配给角色。这样,当需要修改权限时,只需更改角色的权限,而无需修改每个用户的设置。

## 2.3 LDAP与Spring Security集成的先决条件

### 2.3.1 环境准备与依赖配置

要成功将LDAP与Spring Security集成,首先需要准备一个运行中的LDAP服务器环境。在Java项目中,我们还需要添加相关的依赖来与LDAP交互。Maven和Gradle是两种常用的Java项目构建工具,它们都可以通过添加依赖来简化集成过程。

以Maven为例,下面是一个典型的LDAP依赖配置:

```xml

<dependencies>

<!-- Spring Security -->

<dependency>

<groupId>org.springframework.security</groupId>

<artifactId>spring-security-ldap</artifactId>

<version>5.4.1</version>

</dependency>

<!-- 其他依赖... -->

</dependencies>

```

### 2.3.2 LDAP服务器的搭建与测试

搭建LDAP服务器可以使用多种工具,如OpenLDAP、Apache Directory Server等。安装并启动LDAP服务后,需要配置基础数据结构,包括创建条目、设置密码策略、配置访问控制等。

在LDAP服务器搭建完成后,通常会使用测试工具(如Apache Directory Studio)或命令行工具(如ldapsearch)来测试LDAP服务器是否正常工作。下面是一个使用`ldapsearch`查询LDAP服务器的示例:

```bash

ldapsearch -x -D "cn=admin,dc=example,dc=com" -w adminpassword "(uid=newuser)"

```

这个命令执行了一个基于`uid=newuser`条件的查询。如果一切配置正确,该命令应该返回之前添加的用户条目的相关信息。

LDAP基础配置和集成是实施身份验证和授权的第一步。在下一章节中,我们将深入探讨Spring Security的认证机制,并介绍如何将其与LDAP集成,实现企业级应用的安全防护。

# 3. Spring Security的认证机制

## 3.1 认证流程的理论基础

### 3.1.1 认证流程概览

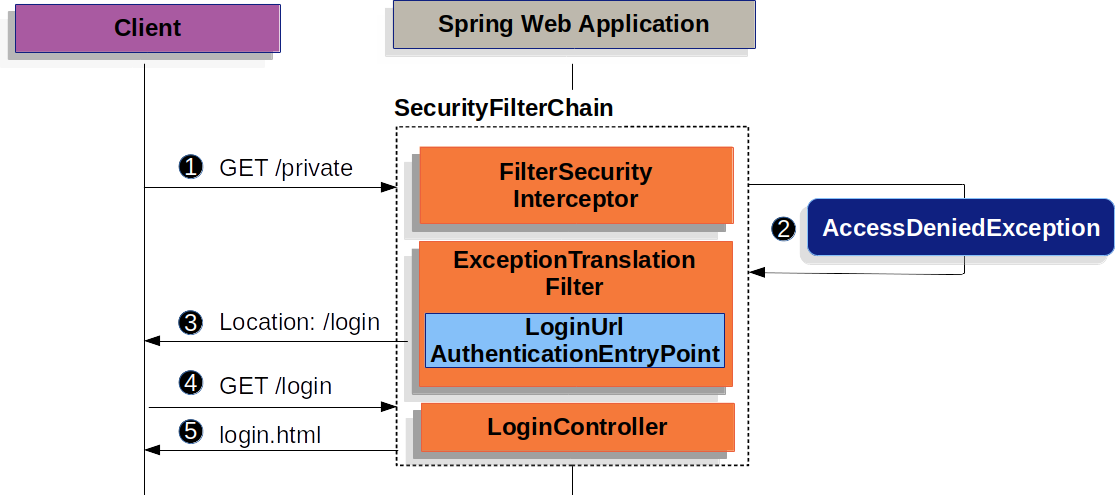

在现代信息技术中,确保访问的安全性是至关重要的。认证流程是用户访问受保护资源时进行身份验证的步骤。Spring Security框架提供的认证机制是灵活且强大的,可以适应多种安全需求。

认证流程通常是基于一些共享秘密(如密码)、生物识别数据、硬件令牌或者其他形式的证书进行。用户在第一次请求受保护资源时,认证过程会启动。认证流程通常包括三个主要步骤:用户身份的提交(登录)、身份验证以及会话管理。

在Spring Security中,认证过程可以通过不同的认证提供者来实现,包括内存认证、数据库认证、LDAP认证以及第三方认证服务等。

### 3.1.2 认证过程中的关键组件

为了理解和实现Spring Security的认证机制,我们需要明确几个关键的组件和概念:

- `AuthenticationManager`: 这是一个接口,它负责执行认证逻辑。它通常由一个或多个实现了`AuthenticationProvider`接口的组件组成。`AuthenticationManager`定义了一个方法`authenticate`,用于执行认证操作。

- `AuthenticationProvider`: 此组件具体实现认证逻辑,例如,它可能使用LDAP服务器或数据库来验证用户的凭证。

- `UserDetailsService`: 这是一个接口,用于从某个数据源(比如数据库、LDAP等)加载用户信息。它可以被`AuthenticationProvider`用来查询用户。

- `Authentication`: 此对象表示当前尝试进行认证的主体(通常是用户)。它包含了用户的身份信息和凭证信息。

- `GrantedAuthority`: 此接口用于表示一个主体被授权的权限。通常,这与用户的角色或组成员关系相对应。

接下来,我们将深入探讨如何使用这些组件配置和实现Spring Security的认证机制。

## 3.2 实践中的认证配置

### 3.2.1 自定义认证提供者

在Spring Security中,认证过程可以高度定制化,以便适应各种认证需求。自定义认证提供者(`AuthenticationProvider`)允许我们接入自定义的逻辑,比如实现自定义的密码加密机制或集成特殊的用户数据源。

创建一个自定义认证提供者涉及到以下步骤:

1. 实现`AuthenticationProvider`接口。

2. 在实现类中编写认证逻辑。

3. 将自定义认证提供者添加到`AuthenticationManagerBuilder`中。

下面是一个简单的自定义认证提供者示例:

```java

import org.springframework.security.authentication.AuthenticationProvider;

import org.springframework.security.authentication.BadCredentialsException;

import org.springframework.security.authentication.UsernamePasswordAuthenticationToken;

import org.springframework.security.core.Authentication;

import org.springframework.security.core.AuthenticationException;

import org.springframework.security.core.authority.SimpleGrantedAuthority;

import java.util.List;

public class CustomAuthenticationProvider implements AuthenticationProvider {

@Override

public Authentication authenticate(Authentication authentication) throws AuthenticationException {

String username = authentication.getName();

String password = authentication.getCredentials().toString();

// 这里应该是调用用户服务验证用户名和密码的逻辑

// 假设我们验证成功,并且用户具有USER权限

if("admin".equals(username) && "password".equals(password)) {

return new UsernamePasswordAuthenticatio

```

0

0