【数字签名实战指南】:JCA在创建和验证签名中的应用

发布时间: 2024-10-20 10:09:06 阅读量: 40 订阅数: 37

JAVA-digital-signature.zip_java 数字签名_数字签名

# 1. 数字签名的原理与JCA框架简介

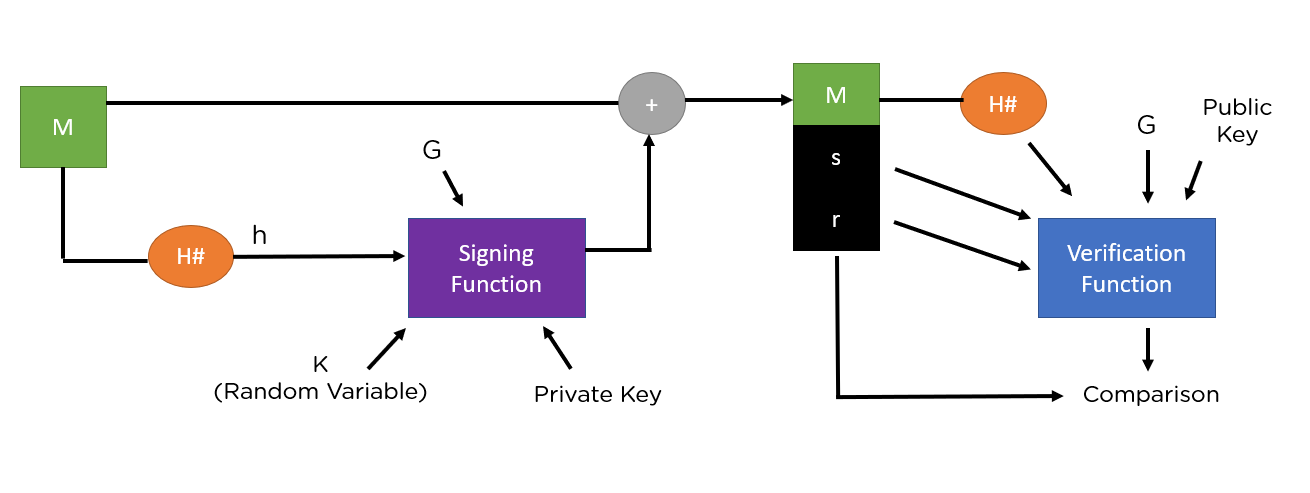

数字签名是密码学中一个核心概念,它允许实体通过验证数据的完整性与身份的认证。在数字签名技术中,发送方使用私钥对数据进行加密,而接收方使用相应的公钥来解密并验证数据。若数据未被篡改且验证成功,则说明该数据确实来自发送方,并保证了数据的完整性和不可否认性。

JCA(Java Cryptography Architecture)是Java提供的一个安全框架,为各种加密算法提供了标准的接口和实现。它包括消息摘要算法、数字签名算法、密钥生成和管理机制等,是实现安全通信的基础设施。JCA为开发者提供了一套丰富的API,能够帮助他们安全地管理密钥、生成和验证签名,同时确保了代码的安全性和可移植性。

```java

import java.security.*;

public class DigitalSignatureExample {

public static void main(String[] args) {

try {

// 生成密钥对

KeyPairGenerator keyGen = KeyPairGenerator.getInstance("RSA");

keyGen.initialize(2048);

KeyPair keyPair = keyGen.generateKeyPair();

// 获取私钥和公钥

PrivateKey privateKey = keyPair.getPrivate();

PublicKey publicKey = keyPair.getPublic();

// 用私钥对数据进行签名

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey);

signature.update("Sample Data".getBytes());

byte[] signedData = signature.sign();

// 使用公钥验证签名

signature.initVerify(publicKey);

signature.update("Sample Data".getBytes());

boolean isVerified = signature.verify(signedData);

System.out.println("Signature Verification: " + isVerified);

} catch (NoSuchAlgorithmException | InvalidKeyException | SignatureException e) {

e.printStackTrace();

}

}

}

```

以上代码演示了生成RSA密钥对、使用私钥对数据签名以及使用公钥验证签名的基本流程。在本章中,我们还会深入分析JCA框架中的各个组件,理解它们在数字签名过程中扮演的角色,并探索如何在Java应用程序中有效地实现这些安全机制。

# 2. JCA框架中的密钥管理

## 2.1 密钥的生成与存储

### 2.1.1 RSA密钥对的生成

在数字签名和加密领域,RSA密钥对是最常见的非对称密钥算法之一。RSA密钥对包含一个公钥和一个私钥。公钥可以公开分享,用于加密消息和验证签名。私钥必须保密,用于解密收到的消息和生成签名。

生成RSA密钥对的过程涉及选择两个大的质数、计算它们的乘积(即模数)以及其它基于数论的运算。以下是使用Java的`KeyPairGenerator`类来生成一个RSA密钥对的示例代码:

```java

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.SecureRandom;

public class RSAKeyPairGenerator {

public static void main(String[] args) throws Exception {

// 创建一个KeyPairGenerator实例,用于生成RSA密钥对

KeyPairGenerator keyPairGenerator = KeyPairGenerator.getInstance("RSA");

// 使用安全的随机数生成器初始化KeyPairGenerator

SecureRandom random = new SecureRandom();

keyPairGenerator.initialize(2048, random);

// 生成密钥对

KeyPair keyPair = keyPairGenerator.generateKeyPair();

// 获取公钥和私钥

java.security.PublicKey publicKey = keyPair.getPublic();

java.security.PrivateKey privateKey = keyPair.getPrivate();

// 打印出密钥

System.out.println("Public Key: " + publicKey);

System.out.println("Private Key: " + privateKey);

}

}

```

在此代码中,`KeyPairGenerator.getInstance("RSA")`创建了一个用于生成RSA密钥对的实例。`initialize(2048, random)`方法初始化密钥生成器,其中`2048`表示密钥的位长。生成的密钥对存储在`KeyPair`对象中,然后可以用来执行加密和签名操作。

### 2.1.2 密钥的存储和管理策略

生成密钥对之后,需要一个策略来安全地存储和管理密钥。这通常涉及到以下方面:

- **密钥的持久化存储**:可以将密钥存储在文件系统、数据库或者硬件安全模块(HSM)中。选择哪种方式取决于对安全性和易用性的需求。

- **密钥生命周期管理**:密钥不应该永远有效。通常会定期更换密钥,以及在密钥泄露或被怀疑泄露时立即更换。

- **访问控制和审计**:密钥的访问控制必须严格,确保只有授权的实体能够访问私钥。同时,需要审计机制记录密钥的使用情况。

- **密钥备份和恢复**:应该对密钥进行备份,并确保在必要时可以恢复密钥,以防原始密钥丢失或损坏。

## 2.2 密钥的转换与导出

### 2.2.1 密钥规范与密钥工厂

密钥规范(Key Specification)是对特定类型密钥的接口表示,例如`RSAPrivateKey`接口表示RSA私钥,而`RSAPublicKey`接口表示RSA公钥。密钥工厂(KeyFactory)类用于将密钥规范与密钥实例相互转换。

以下是一个示例,演示如何使用密钥工厂来导出RSA密钥对:

```java

import java.security.Key;

import java.security.KeyFactory;

import java.security.KeyPair;

import java.security.spec.PKCS8EncodedKeySpec;

import java.security.spec.X509EncodedKeySpec;

public class KeyExportExample {

public static void main(String[] args) throws Exception {

KeyPair keyPair = generateRSAKeyPair(2048);

// 获取公钥和私钥的编码

byte[] publicKeyBytes = keyPair.getPublic().getEncoded();

byte[] privateKeyBytes = keyPair.getPrivate().getEncoded();

// 使用KeyFactory从编码的密钥中获取公钥和私钥的规范

KeyFactory keyFactory = KeyFactory.getInstance("RSA");

X509EncodedKeySpec publicKeySpec = new X509EncodedKeySpec(publicKeyBytes);

PKCS8EncodedKeySpec privateKeySpec = new PKCS8EncodedKeySpec(privateKeyBytes);

Key publicKey = keyFactory.generatePublic(publicKeySpec);

Key privateKey = keyFactory.generatePrivate(privateKeySpec);

// 输出密钥类型和密钥编码

System.out.println("Public key type: " + publicKey.getAlgorithm());

System.out.println("Private key type: " + privateKey.getAlgorithm());

}

private static KeyPair generateRSAKeyPair(int keySize) throws Exception {

// ... (省略生成密钥对的代码,与前面的示例相同)

}

}

```

在此代码中,我们首先生成一个RSA密钥对。然后,使用`getEncoded`方法获取公钥和私钥的编码。之后,创建`KeyFactory`实例以生成公钥和私钥规范,并最终转换为`Key`对象。

### 2.2.2 密钥的PEM编码与PKCS#8转换

PEM是一种广泛使用的编码格式,通常用于表示X.509证书和其他类型的公钥。PKCS#8是一种密钥存储格式,用于存储私钥。将密钥转换为PEM编码或PKCS#8格式可以提高它们的可移植性。

在Java中,可以使用BouncyCastle库或其他工具库来实现这些格式的转换。示例代码展示如何使用BouncyCastle库将密钥转换为PEM编码:

```java

import org.bouncycastle.util.io.pem.PemObject;

import org.bouncycastle.util.io.pem.PemWriter;

import java.security.KeyPair;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.io.StringWriter;

public class PEMEncodingExample {

public static void main(String[] args) throws Exception {

KeyPair keyPair = generateRSAKeyPair(2048);

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

StringWriter public StringWriter = new StringWriter();

PemWriter publicPemWriter = new PemWriter(publicStringWriter);

PemObject publicKeyPem = new PemObject("PUBLIC KEY", publicKey.getEncoded());

publicPemWriter.writeObject(publicKeyPem);

publicPemWriter.flush();

publicPemWriter.close();

StringWriter private StringWriter = new StringWriter();

PemWriter privatePemWriter = new PemWriter(privateStringWriter);

PemObject privateKeyPem = new PemObject("PRIVATE KEY", privateKey.getEncoded());

privatePemWriter.writeObject(privateKeyPem);

privatePemWriter.flush();

privatePemWriter.close();

// 输出PEM编码的密钥

System.out.println("Public Key (PEM): \n" + publicStringWriter.toString());

System.out.println("Private Key (PEM): \n" + privateStringWriter.toString());

}

private static KeyPair generateRSAKeyPair(int keySize) throws Exception {

// ... (省略生成密钥对的代码,与前面的示例相同)

}

}

```

此代码使用了BouncyCastle库的`PemWriter`类将公钥和私钥编码为PEM格式。这种编码形式特别适用于配置文件和命令行工具,因为它易于阅读和管理。

# 3. 使用JCA创建数字签名

## 消息摘要算法的选择与应用

### 3.1.1 SHA系列和MD5算法介绍

在数字签名的创建过程中,消息摘要算法是构建安全通讯的基础。它通过一个加密散列函数来处理原始数据,生成一个固定长度的散列值,这个值通常被称作“摘要”。即使原始数据发生微小的改变,产生的散列值也会截然不同,这种属性称为雪崩效应。通过检查原始数据的散列值,接收方可以验证数据的完整性和真实性。

- **SHA系列**:安全散列算法(Secure Hash Algorithm)是一系列加密散列函数,包括SHA-1、SHA-256、SHA-384、SHA-512等。其中,SHA-1由于其潜在的安全风险已被逐步淘汰。SHA-2系列(包括SHA-256等)和最新的SHA-3系列是目前广泛使用的算法。

- **MD5**:消息摘要算法5(Message Digest Algorithm 5)是一个广泛使用的散列函数,生成一个128位(16字节)的散列值。虽然MD5曾经被广泛用于安全领域,但现在已经不再被认为是安全的,因为它容易受到碰撞攻击。

### 3.1.2 消息摘要算法的Java实现

Java提供了MessageDigest类,用于实现和管理消息摘要算法。使用Java来生成消息摘要的步骤通常包括初始化MessageDigest实例、更新数据和计算散列值。

```java

import java.security.MessageDigest;

import java.security.NoSuchAlgorithmException;

public class MessageDigestExample {

public static void main(String[] args) {

String data = "Your data to be hashed";

try {

// 创建SHA-256算法的MessageDigest实例

MessageDigest sha256Digest = MessageDigest.getInstance("SHA-256");

// 更新数据

sha256Digest.update(data.getBytes());

// 计算散列值

byte[] digest = sha256Digest.digest();

// 输出十六进制的散列值

System.out.println("SHA-256 Digest: " + bytesToHex(digest));

} catch (NoSuchAlgorithmException e) {

e.printStackTrace();

}

}

// 辅助方法:将字节数组转换为十六进制字符串

private static String bytesToHex(byte[] bytes) {

StringBuilder hexString = new StringBuilder();

for (byte b : bytes) {

String hex = Integer.toHexString(0xff & b);

if (hex.length() == 1) {

hexString.append('0');

}

hexString.append(hex);

}

return hexString.toString();

}

}

```

在上述代码中,我们首先通过`MessageDigest.getInstance()`方法获取SHA-256算法的实例,然后更新要处理的数据,并通过`digest()`方法得到散列值。最后,将散列值转换为十六进制字符串输出。这是一个典型的消息摘要算法应用流程。

## 数字签名算法的实现细节

### 3.2.1 RSA与DSA签名算法

数字签名算法允许用户用私钥对数据进行签名,并用公钥进行验证。RSA和DSA是最常见的两种数字签名算法。

- **RSA**:基于大数分解难题,通常用于加密和数字签名。RSA签名算法使用一对密钥,私钥用于签名数据,公钥用于验证签名。RSA算法的安全性依赖于大整数分解的困难程度。

- **DSA**:数字签名算法(Digital Signature Algorithm),由美国国家标准技术研究院(NIST)设计。DSA仅用于数字签名,其安全性基于离散对数问题。

### 3.2.2 使用Java代码生成签名

在Java中,我们可以使用Signature类来实现数字签名的生成和验证。以下是一个使用RSA算法创建数字签名的示例代码。

```java

import java.security.KeyPair;

import java.security.KeyPairGenerator;

import java.security.PrivateKey;

import java.security.PublicKey;

import java.security.Signature;

import java.util.Base64;

public class DigitalSignatureExample {

public static void main(String[] args) throws Exception {

KeyPairGenerator keyPairGen = KeyPairGenerator.getInstance("RSA");

keyPairGen.initialize(2048);

// 生成密钥对

KeyPair keyPair = keyPairGen.generateKeyPair();

PublicKey publicKey = keyPair.getPublic();

PrivateKey privateKey = keyPair.getPrivate();

// 创建Signature实例并初始化

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey);

// 对数据进行签名

String data = "Data to be signed";

signature.update(data.getBytes());

byte[] digitalSignature = signature.sign();

// 将签名转换为Base64编码并输出

String encodedSignature = Base64.getEncoder().encodeToString(digitalSignature);

System.out.println("Digital Signature: " + encodedSignature);

}

}

```

在上述代码中,我们首先使用`KeyPairGenerator`生成了一对RSA密钥。然后,创建了`Signature`类的实例,并选择`SHA256withRSA`作为签名算法。通过`initSign()`方法用私钥初始化`Signature`对象,并使用`update()`方法更新待签名的数据。最后,调用`sign()`方法生成数字签名,并使用Base64编码将签名转换为字符串格式输出。

## 数字签名的格式与标准

### 3.3.1 ASN.1编码与DER格式

数字签名通常与ASN.1(Abstract Syntax Notation One)编码标准和DER(Distinguished Encoding Rules)格式相结合使用。ASN.1是一种用于定义数据结构的表示方法,而DER是一种将这些结构编码为二进制格式的规则。

- **ASN.1编码**:定义了一种抽象的数据表示方法,不依赖于任何特定的编程语言或计算机系统。ASN.1允许定义复杂的数据结构,并可以将其转换为一系列二进制编码。

- **DER格式**:是一种编码规则,用于将ASN.1定义的数据结构编码为二进制格式。这种格式在生成数字签名时常用,因为它能够保证数据结构在不同的系统和环境中保持一致。

### 3.3.2 签名数据的编码与解析

在使用JCA框架时,签名数据的编码和解析是自动处理的。当使用`Signature`类生成签名时,数据自动按照指定的标准和格式编码。在验证签名时,JCA框架也会自动解析这些编码数据以进行验证。

以下是一个示例,展示如何在Java中处理签名数据:

```java

import java.security.Signature;

public class SignatureEncodingExample {

public static void main(String[] args) throws Exception {

Signature signature = Signature.getInstance("SHA256withRSA");

// ...(省略初始化和签名过程)

byte[] digitalSignature = signature.sign();

// 签名数据的编码与解析

String encodedSignature = Base64.getEncoder().encodeToString(digitalSignature);

byte[] decodedSignature = Base64.getDecoder().decode(encodedSignature);

// 从字节到签名对象的转换

Signature signatureObj = Signature.getInstance(signature.getAlgorithm());

signatureObj.initVerify(publicKey);

signatureObj.update(data.getBytes());

// 验证签名

boolean verifies = signatureObj.verify(decodedSignature);

System.out.println("Signature verifies: " + verifies);

}

}

```

在此代码段中,我们首先生成了一个数字签名,然后使用Base64将签名数据进行编码转换为字符串。编码后的字符串可以用于传输或存储。在验证时,我们使用Base64解码器将字符串转换回原始字节数据。之后,使用`Signature`类的`initVerify()`方法和公钥初始化签名对象,然后调用`verify()`方法来检查签名是否有效。

通过本章节的介绍,我们了解了数字签名的原理、选择合适的消息摘要算法、选择适合的签名算法以及如何在Java中实现数字签名的具体方法。接下来,我们将会探讨如何使用JCA框架验证这些数字签名。

# 4. 使用JCA验证数字签名

## 4.1 验证签名的流程与步骤

在数字签名的验证过程中,确保签名的有效性和完整性是非常重要的。验证签名涉及一系列步骤,从获取签名数据到应用公钥来确认签名,每一个环节都需谨慎处理。

### 4.1.1 签名数据的获取和预处理

首先,必须确保签名数据的来源可靠,这包括从可信渠道获取被签名的数据和对应的签名值。预处理这一步骤,往往涉及到数据的规范化,以确保在验证过程中数据的格式和签名时使用的格式完全一致。

代码示例:

```java

// 假设我们已经有了被签名的数据和签名值

byte[] signedData = ...; // 被签名的数据

byte[] signature = ...; // 签名值

// 这里可以进行数据的预处理,例如进行Base64解码等操作

// 代码省略,取决于原始数据如何获得以及如何编码

// 需要注意的是,预处理操作应当和签名时所采用的操作一一对应

```

### 4.1.2 使用公钥验证签名的过程

在验证签名时,关键一步是使用公钥对签名进行解密。成功解密意味着签名是用相应的私钥创建的,从而可以认定签名是由拥有私钥的实体所签署。

代码示例:

```java

import java.security.*;

import java.security.spec.X509EncodedKeySpec;

// 加载公钥

PublicKey publicKey = KeyFactory.getInstance("RSA")

.generatePublic(new X509EncodedKeySpec(publicKeyBytes));

// 创建Signature对象,并初始化为验证模式

Signature signature = Signature.getInstance("SHA256withRSA");

signature.initVerify(publicKey);

// 将原始数据添加到Signature对象中,这部分数据需要与签名时使用的数据一致

signature.update(signedData);

// 检查签名是否正确

boolean isVerified = signature.verify(signatureBytes);

```

在这个过程中,`update`方法用于输入需要验证的数据。`verify`方法则用于传入签名数据,如果返回true,则表明验证成功,签名是正确的。

## 4.2 验证工具与方法

### 4.2.1 JCA内置验证工具的使用

Java Cryptography Architecture (JCA) 提供了一系列内置的工具来辅助数字签名的验证。这些工具可以简化验证过程,通过调用相应的API来实现。

```java

// 使用JCA内置工具验证签名

CertificateFactory cf = CertificateFactory.getInstance("X.509");

InputStream in = new FileInputStream("certificate.cer");

Certificate cert = cf.generateCertificate(in);

// 使用证书中的公钥进行验证

Signature sig = Signature.getInstance("SHA256withRSA");

sig.initVerify(cert);

sig.update(signedData);

boolean isCorrect = sig.verify(signatureBytes);

```

### 4.2.2 手动验证签名的方法

手动验证签名需要对加密和签名过程有深入的理解。这涉及到公钥算法、消息摘要算法以及签名算法的知识。

```java

// 从公钥中获取算法参数

KeyFactory kf = KeyFactory.getInstance("RSA");

RSAPublicKeySpec rsaPubSpec = kf.getKeySpec(publicKey, RSAPublicKeySpec.class);

BigInteger modulus = rsaPubSpec.getModulus();

BigInteger exponent = rsaPubSpec.getPublicExponent();

// 使用公钥的参数来手动验证签名

RSASignature sig = new RSASignature();

sig.setPublicExponent(exponent);

sig.setModulus(modulus);

sig.setSignature(signatureBytes);

sig.update(signedData);

// 调用verify方法检查签名是否正确

boolean isValid = sig.verify();

```

在手动验证过程中,开发者必须确保理解并正确处理每一步的细节。

## 4.3 验证过程中的安全考量

### 4.3.1 防御签名伪造的策略

确保数字签名的完整性和有效性是防止伪造签名的核心。实现这一目标的策略包括使用长的密钥长度、定期更换密钥、以及确保时间戳服务的使用。

### 4.3.2 验证签名时的安全最佳实践

最佳实践包括对验证环境进行加固,比如限制不必要的网络访问、使用防篡改的时间戳等。此外,使用最新版本的安全库来防止已知漏洞的利用也是非常重要的。

安全最佳实践不仅限于技术实现,还应包括对业务流程的审核,以确保在组织层面也采取了适当的控制措施。

请注意,以上内容是根据给定的章节结构和内容要求生成的示例性内容,并未覆盖所有章节。实际文章的编写应根据目录大纲完成所有章节内容,并确保满足字数要求以及各章节间的逻辑连贯性。

# 5. 数字签名的应用场景与实战案例

数字签名不仅仅是一个技术实现,它在多个领域中扮演着重要角色,尤其在确保数据完整性、身份验证和不可否认性方面。本章节将深入探讨数字签名在不同领域的应用,并通过具体案例展示其在实战中的运用。

## 5.1 数字签名在软件分发中的应用

### 5.1.1 软件代码签名的重要性

在软件分发过程中,数字签名提供了确保软件来源和完整性的有效手段。通过代码签名,开发者可以对其软件进行数字签名,以此来确保软件自开发完成后未被篡改,增加了用户对软件来源的信任。

```java

import java.security.*;

public class CodeSigningExample {

public static void main(String[] args) {

KeyPairGenerator keyGen = null;

Signature signature = null;

try {

keyGen = KeyPairGenerator.getInstance("RSA");

keyGen.initialize(2048);

KeyPair pair = keyGen.generateKeyPair();

PrivateKey privateKey = pair.getPrivate();

PublicKey publicKey = pair.getPublic();

signature = Signature.getInstance("SHA256withRSA");

signature.initSign(privateKey);

// 签名数据

String data = "This is the content to be signed.";

signature.update(data.getBytes());

byte[] signed = signature.sign();

// 验证签名

signature.initVerify(publicKey);

signature.update(data.getBytes());

boolean verifies = signature.verify(signed);

System.out.println("Verification: " + verifies);

} catch (Exception e) {

e.printStackTrace();

}

}

}

```

### 5.1.2 软件更新与补丁签名的实现

在软件更新或补丁发布过程中,使用数字签名可以保护更新或补丁不被篡改。用户在下载更新时,可以验证签名确保更新的真实性和完整性。

## 5.2 数字签名在网络安全中的角色

### 5.2.1 SSL/TLS中的证书签名与验证

SSL/TLS协议在建立安全连接时,使用数字签名确保证书的真实性和有效性。通过这种方式,用户可以确认他们正在与预期的服务器通信,防止中间人攻击。

### 5.2.2 数字签名在邮件安全中的应用

电子邮件的数字签名可以确保邮件内容未被篡改,并可以验证发件人的身份。使用S/MIME等协议,用户可以对邮件进行数字签名和加密,提高电子邮件的安全性。

## 5.3 数字签名的法律和规范问题

### 5.3.1 数字签名的法律效力

数字签名在不同国家和地区的法律体系中具有不同的法律效力。一些国家已经立法承认数字签名的法律地位,与传统签名具有同等的法律效力。

### 5.3.2 国际与国内数字签名标准规范

数字签名的应用需要遵循一定的国际和国内标准规范。例如,国际标准ISO/IEC 14888规定了数字签名的框架和技术要求,而国内如中国电子签名法也为数字签名提供了法律依据和指导。

通过以上分析和案例展示,我们可以看到数字签名在现代IT应用中发挥的重要作用。它是网络安全和数据完整性保护不可或缺的一部分,并且在法律层面也逐渐得到广泛的认可和支持。随着技术的发展和法律环境的完善,数字签名的应用将会更加广泛和深入。

0

0