【Java加密技术在移动应用中的应用】:确保移动端数据安全的策略

发布时间: 2024-10-20 11:12:15 阅读量: 34 订阅数: 39

移动应用开发( Java web )课程设计

# 1. Java加密技术概述

信息安全是现代技术应用中不可忽视的一环,Java作为广泛应用的编程语言,其提供的加密技术在保证数据安全方面起到了关键作用。本章将浅谈Java加密技术的背景、目的及基本概念,为后续章节中对移动应用数据加密的深入探讨提供理论基础。

## 1.1 加密技术的定义

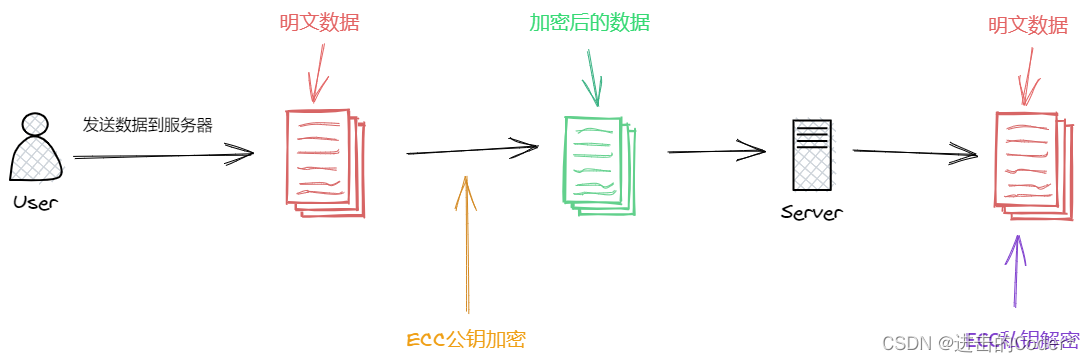

加密是一种将明文转换成密文的技术手段,以防止未授权的用户读取和使用信息。它依赖于密钥(Key)和加密算法(Algorithm)来实现数据的保护。在Java中,有多种加密算法可供选择,包括对称加密、非对称加密以及消息摘要算法。

## 1.2 Java加密技术的发展

Java加密技术的发展历经多个版本的演进,随着Java SE的更新,Java加密技术也在不断增强其安全性与功能性。从Java 1.1版的最初的Java Cryptography Architecture(JCA),到Java 11中引入的更多加密算法和改进,Java为开发者提供了强大的加密技术库,确保了应用程序的安全性。

## 1.3 加密技术的重要性

在当今数据驱动的世界,加密技术的重要性日益凸显。不仅在传统的网络通信中扮演着核心角色,而且在移动应用开发中也变得至关重要。数据加密能有效防范数据泄露和篡改的风险,保障用户隐私及商业机密。Java加密技术的深入分析和应用实践,是构建安全可靠移动应用不可或缺的部分。

# 2. 移动应用数据加密的必要性

移动应用已经成为人们日常生活中的重要组成部分,无论是社交媒体、在线购物还是金融服务等,每天都有无数的数据在网络中传输和存储。然而,这些数据中往往包含了用户的个人隐私、交易信息等敏感内容。因此,移动应用数据加密的必要性日益凸显,不仅仅是为了保护用户的信息安全,也是为了维护商业机构的信誉和遵守法律法规的要求。

### 2.1 数据安全的重要性

#### 2.1.1 个人隐私保护

个人隐私是每个移动应用用户的基本权利。移动应用在收集、存储和使用用户数据时,必须确保这些信息的安全性,防止非法访问和滥用。例如,用户的地址、电话号码、身份证信息等,一旦泄露,都可能对用户造成严重的影响。数据加密技术可以有效地对这些敏感信息进行保护,即使数据在传输过程中被截获,未经授权的人也无法读取其中的内容。

#### 2.1.2 商业秘密与知识产权

对于企业而言,移动应用中同样存储着大量商业秘密和知识产权信息。这些信息往往关系到企业的核心竞争力,泄露后可能造成巨大损失。数据加密技术能够在应用层面上提供多层次的保护,确保企业数据不被竞争对手或其他不法分子轻易获取。

### 2.2 移动应用安全威胁

#### 2.2.1 常见攻击手段

在移动应用的开发和运营过程中,常见的安全威胁包括但不限于中间人攻击、恶意软件、钓鱼攻击、API滥用等。攻击者可能通过这些手段窃取用户的个人信息或企业的商业秘密。例如,中间人攻击可以截取不安全网络中的数据传输,如果数据未加密,则攻击者可以轻易获取明文信息。

#### 2.2.2 数据泄露案例分析

历史上不乏移动应用数据泄露的案例,这些案例往往给相关企业带来严重的法律后果和经济损失。例如,某些社交应用因为未对用户数据进行充分加密,导致用户信息泄露,引起广泛的社会关注和用户不满。这些案例表明,加强移动应用的数据加密措施,不仅是一个技术问题,更是一个企业社会责任的体现。

通过本章节的分析,我们可以清晰地看到移动应用数据加密的必要性。接下来,我们将探讨移动应用中使用的各种加密技术及其在Java中的实现,以便开发者能够更好地保护应用数据安全。

# 3. ```

# 第三章:Java加密技术基础

在移动应用中,加密技术是用来保护数据安全的基石。对于Java开发者而言,掌握这些基础技术是至关重要的。在本章中,我们将探讨Java中实现的三种主要加密技术:对称加密、非对称加密以及消息摘要算法。理解这些基础算法将为实现移动应用中的加密技术打下坚实的基础。

## 3.1 对称加密算法

对称加密算法是指加密和解密使用相同密钥的加密技术。对称加密算法因为其加解密速度快,适合大量数据加密而广泛应用于加密技术中。

### 3.1.1 AES算法原理

高级加密标准(AES)是目前广泛使用的对称加密算法之一。AES是一种块加密标准,块大小固定为128位,可以使用128、192和256位的密钥长度进行加密。AES使用替代-置换网络(SPN)结构,经过多轮非线性和线性变换处理,以确保数据的安全。

### 3.1.2 AES在Java中的实现

在Java中,AES算法通过`javax.crypto`包中的类进行实现。以下是使用AES算法加密和解密数据的代码示例:

```java

import javax.crypto.Cipher;

import javax.crypto.KeyGenerator;

import javax.crypto.SecretKey;

import javax.crypto.spec.SecretKeySpec;

import java.security.SecureRandom;

import java.util.Base64;

public class AESExample {

public static SecretKey generateKey() throws Exception {

KeyGenerator keyGenerator = KeyGenerator.getInstance("AES");

keyGenerator.init(256, new SecureRandom());

return keyGenerator.generateKey();

}

public static byte[] encrypt(byte[] pText, SecretKey key) throws Exception {

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

cipher.init(Cipher.ENCRYPT_MODE, key);

return cipher.doFinal(pText);

}

public static String decrypt(byte[] cipherText, SecretKey key) throws Exception {

Cipher cipher = Cipher.getInstance("AES/ECB/PKCS5Padding");

cipher.init(Cipher.DECRYPT_MODE, key);

return new String(cipher.doFinal(cipherText));

}

public static void main(String[] args) throws Exception {

byte[] original = "This is a secret message".getBytes();

SecretKey key = generateKey();

// Encryption

byte[] encrypted = encrypt(original, key);

String encryptedText = Base64.getEncoder().encodeToString(encrypted);

System.out.println("Encrypted Text: " + encryptedText);

// Decryption

String decryptedText = decrypt(Base64.getDecoder().decode(encryptedText), key);

System.out.println("Decrypted Text: " + decryptedText);

}

}

```

在此代码中,我们首先创建了一个256位的AES密钥,然后使用这个密钥进行数据的加密和解密。加密后的数据通常进行Base64编码以确保加密数据的可读性。注意,实际生产环境中

```

0

0