"PHP禁用函数突破与Fuzz挖掘内部系统调用函数"

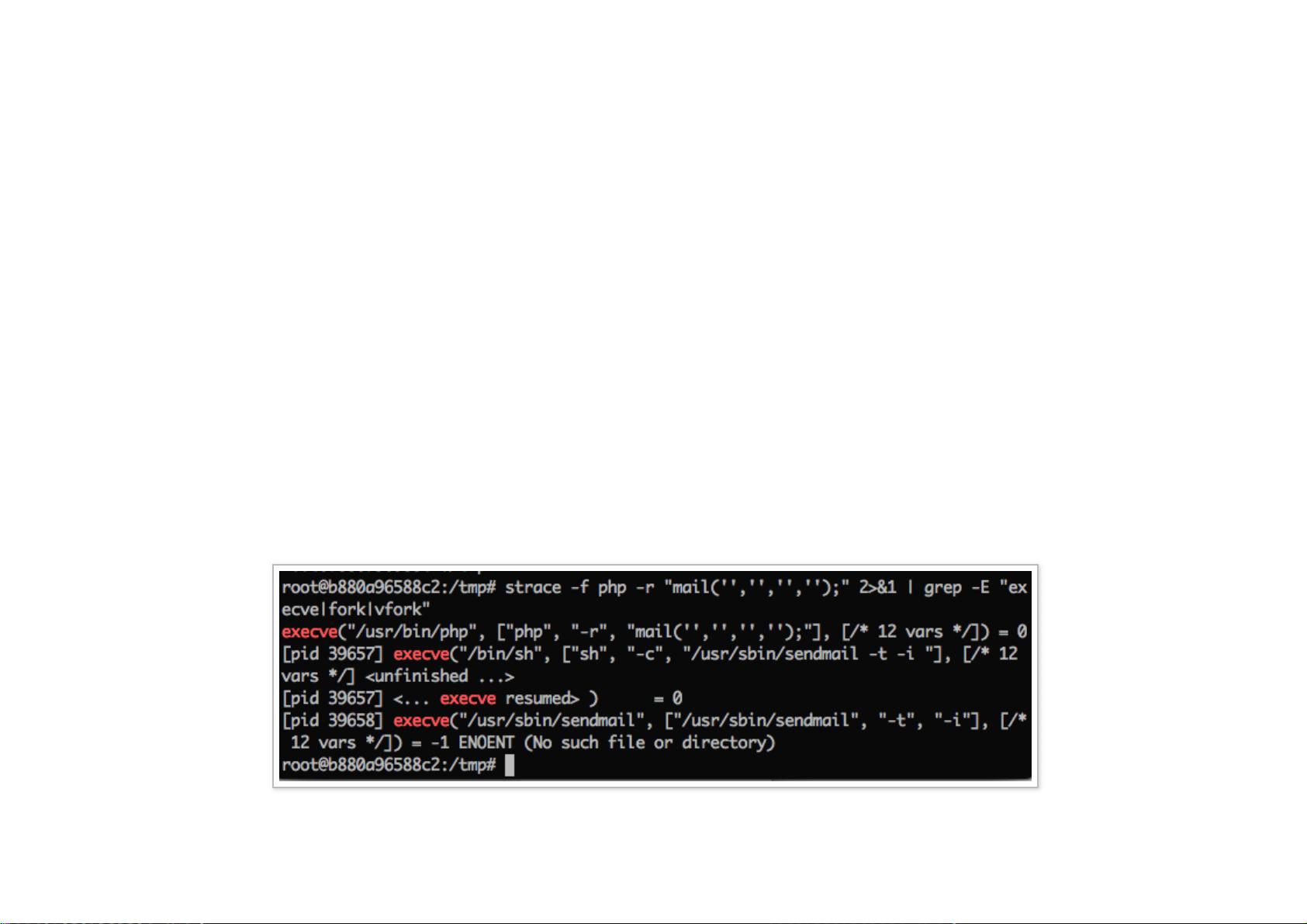

PHP是一种广泛用于Web开发的编程语言,由于其灵活性和易用性,受到了众多开发者的喜爱。然而,在某些安全环境下,为了保护服务器的安全性,管理员可能会禁用一些敏感函数,如disable_functions。但是,这并不能完全保证服务器的安全性,本文将探讨如何通过一些常用姿势和使用Fuzz工具来突破disable_functions的限制,并挖掘可能存在漏洞的函数。 首先,我们将讨论一些常用的突破disable_functions的方法。其中之一是使用LD_PRELOAD。LD_PRELOAD环境变量是在执行可执行文件之前加载的共享库的路径,我们可以利用它来加载一个自己编写的共享库,并在其中重载被禁用的函数实现。这样一来,虽然disable_functions禁用了某些函数,但是通过重载,我们依然可以调用该函数,绕过了disable_functions的限制。 第二个方法是使用php.ini的动态加载机制。在php.ini文件中,可以通过设置extension_dir来指定额外的扩展模块目录,我们可以在该目录下编写一个自己的扩展模块,并在其中实现被禁用的函数。这样一来,无论disable_functions是否禁用了这些函数,我们都可以通过加载自己的扩展模块来调用这些函数。 另一种常见的突破disable_functions的方法是使用系统调用。系统调用是操作系统提供给用户层程序调用内核功能的接口,而disable_functions一般只限制了PHP内置的函数调用,不会禁止系统调用。因此,我们可以通过调用内核提供的函数来实现被禁用的功能,绕过disable_functions的限制。例如,我们可以使用system函数调用系统命令,或者使用exec函数调用外部程序。 接下来,我们将讨论如何使用Fuzz工具来挖掘可能存在漏洞的函数。Fuzzing是一种测试方法,通过输入大量的随机或者非法的数据来测试程序的稳定性和安全性。对于含有内部系统调用的函数,其输入参数可能存在一些边界情况或者非法值,而这些情况往往容易引发漏洞。因此,我们可以使用Fuzz工具生成大量的随机或者非法的输入数据,并将其作为函数的参数,来测试函数的稳定性和安全性。如果函数对于这些边界情况没有正确的处理,那么很可能会导致安全漏洞的发生。 总结而言,PHP突破disable_functions常用姿势以及使用Fuzz挖掘含内部系统调用的函数是一项重要的安全研究工作。通过突破disable_functions的限制,我们可以实现被禁用的功能,从而提高服务器的灵活性和功能性。而通过使用Fuzz工具来挖掘可能存在漏洞的函数,我们可以及时发现并修复这些潜在的安全问题,保障服务器的安全性和稳定性。因此,掌握这些方法对于PHP开发者和服务器管理员来说都是非常有价值的。

剩余35页未读,继续阅读

- 粉丝: 25

- 资源: 329

我的内容管理

展开

我的内容管理

展开

我的资源

快来上传第一个资源

我的资源

快来上传第一个资源

我的收益 登录查看自己的收益

我的收益 登录查看自己的收益 我的积分

登录查看自己的积分

我的积分

登录查看自己的积分

我的C币

登录后查看C币余额

我的C币

登录后查看C币余额

我的收藏

我的收藏  我的下载

我的下载  下载帮助

下载帮助

最新资源

- Vue实现iOS原生Picker组件:详细解析与实现思路

- Arduino蓝牙小车:参数调试与功能控制

- 百度Java面试精华:200页精选资源涵盖核心知识点

- Swift使用CoreData填坑指南:CoreData在Swift 3.0的变化

- 微距离无线充电器创新设计及其实验探索

- MTK Android平台开发全攻略:44步详解流程

- RecyclerView全面解析:替代ListView的新选择

- Android开发:自动适配中英文键盘解决方案

- Android调用WebService接口教程

- Android开发:BitmapUtil图片处理全解析与实例

- Android多线程断点续传实现详解

- PCA算法在人脸识别会议签到系统中的应用

- EventBus 3.0:Android事件总线详解与实战应用

- Android FileUtil:全面解析文件操作实用技巧与实例

- RecyclerView添加头部和尾部实战教程

- Android实现微博滑动固定顶部栏实战与优化

信息提交成功

信息提交成功