** Core的中间件身份验证:构建可扩展的认证管道,架构安全

发布时间: 2024-10-22 04:07:04 阅读量: 38 订阅数: 39

Vim pythonmode PyLint绳Pydoc断点从框.zip

# 1. 中间件身份验证的核心概念

在现代IT架构中,中间件身份验证是确保应用和系统安全的重要环节。为了理解和运用这一技术,首先需要掌握其核心概念。身份验证是识别用户身份的过程,确保只有授权用户才能访问系统的资源。中间件作为连接操作系统和应用服务的桥梁,其身份验证机制需要足够健壮,以抵御恶意访问和数据泄露的风险。

本章节将概述中间件身份验证的基础知识,从其定义和重要性开始,接着介绍身份验证的类型和它们在中间件中的应用。通过对比不同身份验证方法的优缺点,我们将为读者揭示中间件身份验证的核心价值,并为后续章节的深入学习打下基础。下面,我们将深入探讨身份验证流程的理论基础,并逐渐过渡到身份验证技术的实践应用。

# 2. 中间件身份验证理论框架

## 2.1 身份验证流程的理论基础

### 2.1.1 认证、授权和会话管理的基本原理

身份验证流程是确保数据安全的第一道防线,涉及用户身份的确认、授权决策以及会话的持续管理。认证(Authentication)是确认用户身份的过程,常见方法包括密码、双因素认证(2FA)、生物识别等。授权(Authorization)发生在认证之后,决定用户可以访问哪些资源。会话管理(Session Management)涉及到创建、维护和管理用户会话,保证用户和应用之间的通信安全。

在设计中间件身份验证框架时,首先要考虑的是安全性与用户体验之间的平衡。一个鲁棒的认证机制需要确保即使是可公开获取的信息,也无法被未授权用户利用。同时,用户体验也不能因为过于复杂的身份验证流程而受损。

### 2.1.2 身份验证协议与标准概述

身份验证协议和标准是构建可互操作身份验证系统的基础。它们定义了系统间通信所需遵循的规则和数据交换格式。一些重要的身份验证标准包括:

- **SAML (Security Assertion Markup Language)**: 一种基于XML的开放标准,用于在服务提供商和服务提供者之间交换认证和授权数据。

- **OAuth 2.0**: 一个开放标准的授权协议,允许用户提供一个令牌,而不是用户名和密码来访问特定资源。

- **OpenID Connect**: 基于OAuth 2.0协议,提供了身份认证层,使得客户端可以验证最终用户的用户身份,并获得基本信息。

```json

// 示例:OAuth 2.0的授权请求

{

"response_type": "code",

"client_id": "YOUR_CLIENT_ID",

"redirect_uri": "YOUR_REDIRECT_URI",

"scope": "read",

"state": "YOUR_STATE"

}

```

在使用标准协议时,需要遵循协议规定的工作流程和数据交换模式,例如在使用OAuth 2.0时,典型的授权流程包括客户端重定向、用户授权、令牌交换等步骤。

## 2.2 安全机制的设计原则

### 2.2.1 密码学基础与哈希算法

密码学是保护信息传输安全的一门科学,它涉及数据的加密和解密。在身份验证中,密码学主要负责保护敏感数据,如密码等凭据。哈希算法将任意长度的数据转换为固定长度的哈希值,它是一种单向加密过程,意味着哈希值无法被逆向解密。

使用哈希算法时,通常会结合盐值(salt)来增加复杂性,防止彩虹表攻击。盐值是一个随机生成的字符串,它与用户密码一起被哈希处理,即使两个用户使用相同的密码,由于盐值不同,他们的哈希值也会不同。

### 2.2.2 加密技术在身份验证中的应用

加密技术在身份验证中主要用于保护数据在传输过程中的安全,以及在存储时的安全。常用的加密技术包括对称加密和非对称加密。

对称加密算法使用相同的密钥进行数据的加密和解密,例如AES(高级加密标准)。非对称加密算法使用一对密钥,一个公钥用于加密数据,一个私钥用于解密数据,例如RSA算法。在身份验证系统中,非对称加密常用于安全地传输会话密钥或令牌。

```python

# 示例:使用RSA算法生成公钥和私钥

from Crypto.PublicKey import RSA

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

# 保存密钥

with open('private.pem', 'wb') as f:

f.write(private_key)

with open('public.pem', 'wb') as f:

f.write(public_key)

```

### 2.2.3 防止常见攻击方法的策略

在中间件身份验证中,攻击者可能采取多种方法试图破解系统。以下是一些常见的攻击手段以及相应的防御策略:

- **暴力破解**: 使用自动化工具尝试大量的密码组合。防御策略包括限制登录尝试次数和使用账户锁定机制。

- **SQL注入**: 通过在输入字段中插入恶意SQL语句来破坏数据库。防御策略包括使用参数化查询和预编译语句。

- **跨站脚本攻击(XSS)**: 在用户的浏览器中执行恶意脚本。防御策略包括对所有用户输入进行适当的编码和验证。

```python

# 示例:使用参数化查询防止SQL注入

cursor.execute("SELECT * FROM users WHERE username = %s", (username,))

```

## 2.3 可扩展认证管道的构建

### 2.3.1 身份验证的微服务架构

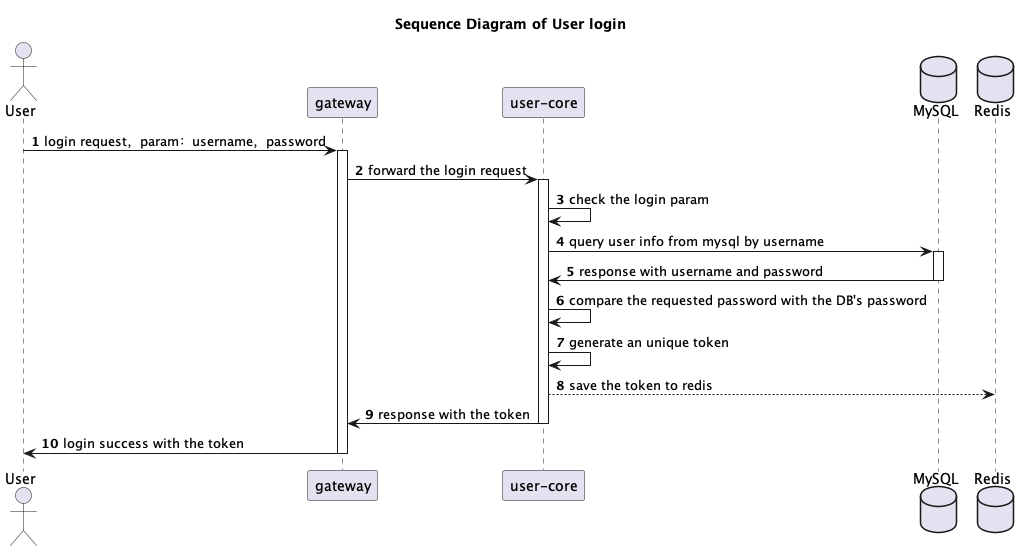

微服务架构通过将大型应用程序分解为一组小的、独立的服务来提高系统的可维护性和可扩展性。在身份验证中,微服务架构允许我们构建一个分布式身份验证管道,其中每个服务负责整个流程的一部分。

- **认证服务**: 负责验证用户的凭据,如用户名和密码。

- **授权服务**: 确定用户访问资源的权限。

- **令牌服务**: 发放和管理访问令牌。

```mermaid

graph LR

A[客户端] -->|登录请求| B(认证服务)

B -->|用户认证| C[用户数据库]

C -->|成功| D[令牌服务]

D -->|返回令牌| B

B -->|返回令牌| A

A -->|请求资源| E(授权服务)

E -->|令牌验证| D

D -->|授权响应| E

E -->|资源授权| A

```

### 2.3.2 管道中各个组件的作用和交互

在身份验证管道中,各组件之间的相互作用是无缝的,以确保用户体验不受影响。认证服务通常是管道的第一个入口点,它将处理用户登录请求。一旦用户凭据被验证,令牌服务将被调用,生成访问令牌,并将其发送回客户端。然后,客户端将使用此令牌访问其他服务,而授权服务将负责验证令牌并决定是否授予访问权限。

为了保证系统的弹性,组件之间通常采用异步消息传递或事件驱动架构来处理通信。这样即使某个服务暂时不可用,也不会影响到整个认证流程。

```mermaid

sequenceDiagram

participant C as 客户端

participant A as 认证服务

participant T as 令牌服务

participant AU as 授权服务

C ->> A: 发送认证请求

A ->> C: 验证凭据

alt 成功

A ->> T: 请求令牌

T ->> C: 返回令牌

else 失败

A ->> C: 返回错误

end

C ->> AU: 使用令牌请求资源

AU ->> T: 验证令牌

alt 验证通

```

0

0