栈溢出预防与调试:深度限制与调试技巧大公开

发布时间: 2024-09-12 19:05:32 阅读量: 64 订阅数: 36

# 1. 栈溢出基础概念与危害

## 1.1 栈溢出定义

栈溢出(Stack Overflow)是一种常见的安全漏洞,它发生在程序运行时,调用栈上的数据超出预期大小,覆盖了相邻的内存区域。这一现象通常由于程序员对缓冲区边界检查不当,导致向缓冲区写入过多数据所致。

## 1.2 栈溢出的危害

栈溢出的危害极为严重,它不仅可能导致程序崩溃,还可能被恶意利用来执行任意代码。攻击者可以精心构造溢出数据,覆盖栈上的返回地址,引导程序执行攻击者指定的恶意代码,进而控制程序流程,窃取敏感信息,或者实现远程代码执行。

## 1.3 栈溢出的发现与应对

针对栈溢出的发现与应对,IT安全从业者需要具备识别潜在风险的能力,并掌握相应的防御与调试技术。通过系统性的代码审查、安全测试以及应用最新的安全工具和策略,可以在一定程度上减少栈溢出事件的发生,并及时发现并修复相关漏洞。

在后续章节中,我们将详细探讨栈溢出的理论基础、防御技术、调试方法、漏洞修复以及预防策略等,为IT安全从业者提供一套完整的栈溢出防护解决方案。

# 2. 栈溢出的理论基础

### 2.1 栈的工作原理

#### 2.1.1 栈内存分配机制

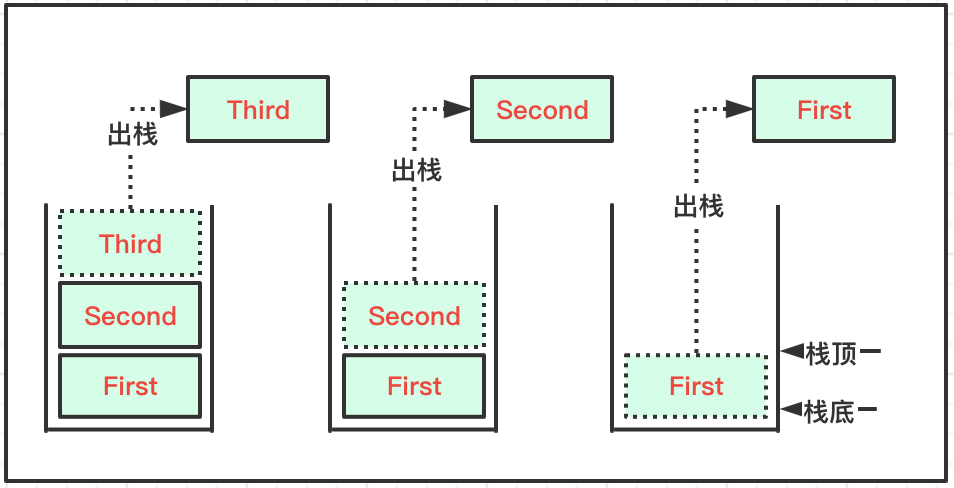

在计算机科学中,栈是一种遵循后进先出(LIFO)原则的数据结构,用于管理函数调用、局部变量和返回地址等信息。在栈溢出的背景下,理解栈内存分配机制是基础。当一个函数被调用时,会在栈上为其分配一个被称为“栈帧”的内存区域。这个栈帧存储了函数的局部变量、返回地址、参数以及其他与函数调用相关的管理信息。

栈的分配通常在高内存地址向下增长,而堆则在低内存地址向上增长。这种布局有利于防止栈和堆的相互干扰,保持内存的稳定性。函数调用时,操作系统会分配栈帧,并在函数返回时将其释放。这个过程是自动的,由调用约定(calling convention)规定,这是一系列在函数调用中,参数传递、栈帧管理等所遵循的规则。

#### 2.1.2 栈帧结构与生命周期

栈帧由几个关键部分组成:局部变量区域、参数区域、返回地址和可能的临时工作区。函数执行完毕后,局部变量不再需要,所以栈帧会在函数返回之前被撤销。这个短暂的生命周期保证了函数在执行完后,栈帧占用的内存可以被再次利用。

局部变量区域用于存储函数内部声明的所有局部变量。参数区域包含了传递给函数的参数,这些参数通过栈传递。返回地址指向调用函数后应该继续执行的指令位置。临时工作区用于保存某些操作结果,因为CPU寄存器是有限的,不能保存所有临时数据。

### 2.2 栈溢出产生的原因

#### 2.2.1 缓冲区溢出类型

缓冲区溢出是一种常见的安全漏洞,它发生在程序向内存缓冲区写入的数据超出了该缓冲区的容量。栈溢出属于缓冲区溢出的一种,当攻击者向一个局部栈缓冲区写入超过其大小的数据时,就可能导致栈上的其他数据被覆盖。常见的缓冲区溢出类型有:

- 栈溢出(Stack overflow):如上所述,攻击者通过溢出栈上的局部变量缓冲区来覆盖关键的栈帧数据。

- 堆溢出(Heap overflow):发生在动态分配的内存区域,攻击者利用过量数据覆盖堆内存,可能导致任意代码执行。

- 格式化字符串漏洞(Format string vulnerability):允许攻击者读取或写入任意内存位置,通过利用不安全的格式化字符串函数。

#### 2.2.2 溢出点定位与利用方式

为了成功地利用栈溢出漏洞,攻击者需要确定溢出点,也就是可以写入过量数据的地方。通常这需要分析程序的源代码或二进制文件。确定溢出点后,攻击者会尝试覆盖栈帧中的返回地址,使其指向恶意代码。这种攻击方式通常称为“返回导向编程”(Return-Oriented Programming,ROP)。

利用栈溢出进行攻击的另一种方式是通过向栈上写入数据,然后通过“跳板”(gadgets)来执行特定的操作。一个跳板是一段小的机器码片段,通常位于程序的代码段中,攻击者可以通过链接多个跳板来执行复杂的操作。

### 2.3 预防栈溢出的重要性

#### 2.3.1 安全漏洞的影响

栈溢出漏洞对系统的安全性具有极大的威胁。由于攻击者可以控制程序的执行流程,他们可以利用这些漏洞执行任意代码,进行数据窃取、系统控制或者网络攻击等。在一些高安全要求的场合,如金融、军事等领域,这种漏洞可能导致巨大的经济损失和安全风险。

#### 2.3.2 法规和标准对栈溢出的要求

随着信息技术的广泛应用,各国政府和国际组织开始制定一系列安全标准和法规来对抗安全漏洞,尤其是栈溢出这类威胁。例如,ISO/IEC 27001信息安全管理体系要求组织建立信息安全控制措施,其中包括漏洞管理。此外,合规性框架如PCI DSS(支付卡行业数据安全标准)对软件开发流程中的安全控制措施提出了明确要求,这些措施中自然包括预防栈溢出漏洞的措施。

在本章中,我们深入了解了栈的工作原理和栈溢出产生的原因。接下来的章节我们将讨论如何预防栈溢出漏洞,包括静态分析方法、动态防护策略以及在编程实践中应用的防御措施。通过对这些方法的了解和实施,可以显著提高软件的安全性,降低受到栈溢出攻击的风险。

# 3. 栈溢出防御技术

## 3.1 静态分析方法

### 3.1.1 代码审计与模式识别

代码审计是一项重要的安全实践,它要求对源代码进行彻底的检查以寻找安全缺陷,特别是栈溢出类型的漏洞。审计可以手动进行,也可以使用自动化工具辅助。在手动审计过程中,安全分析师会检查代码中的模式,例如不安全的函数调用(如`strcpy`, `sprintf`等),不正确的变量初始化,以及不安全的内存操作等。为了有效地进行模式识别,安全分析师需具备深厚的编程知识和安全领域经验。

自动化工具如Fortify、Checkmarx等,可以通过扫描代码库来识别不安全的代码实践和潜在的漏洞。虽然自动化的工具在效率上有所帮助,但它们往往不能完全替代人类的专业知识和对复杂情况的判断。

### 3.1.2 编译器安全检查功能

现代编译器提供了许多安全检查功能,可以在编译时期检测潜在的栈溢出问题。例如,GCC和Clang编译器中的 `-fstack-protector` 选项可以为函数调用添加保护性的栈保护来防止缓冲区溢出。另外,编译器优化选项 `-O1`, `-O2`, `-O3` 可以在提高代码性能的同时,通过重新组织代码结构帮助发现潜在的栈溢出问题。

这些编译器的安全检查机制不仅限于编译时期。它们还包括诸如 `-Wformat-security` 的警告选项,这些警告可以提示潜在的不安全格式化字符串使用,这可能是栈溢出漏洞的前兆。

## 3.2 动态防护策略

### 3.2.1 栈保护技术

栈保护技术是一种在运行时检测栈溢出的技术,常见的一种实现是栈保护器(Stack Guard

0

0