【构建SSL_TLS安全网络】:cryptography与加密传输协议的完美结合

发布时间: 2024-10-06 09:01:36 阅读量: 32 订阅数: 37

# 1. SSL/TLS协议概述与重要性

## 1.1 SSL/TLS协议简介

安全套接层协议(SSL)以及传输层安全协议(TLS)是用于互联网通信的一系列加密协议,主要用于保护数据在网络中传输的安全性。由网景通信公司首次提出后,SSL经过几次升级成为TLS,现今广泛用于网站的HTTPS加密,邮件传输安全等场景。TLS是SSL的后继者,它解决了前者的若干安全漏洞,并且在功能上进行了扩展。

## 1.2 SSL/TLS的重要性

随着互联网的日益普及,数据安全与隐私保护变得越来越重要。SSL/TLS为敏感信息传输提供了数据完整性和机密性的保障,防止数据在传输过程中被窃听或篡改。不仅提高了用户对在线服务的信任度,而且符合行业安全标准和合规性要求,是现代网络基础设施不可或缺的一部分。

## 1.3 SSL/TLS的运作原理简述

SSL/TLS协议在客户端和服务器之间建立安全连接时,会经过“握手”阶段,这个阶段涉及到密钥交换、身份验证和加密参数的协商。一旦握手成功,后续的数据传输都将在加密的通道中进行,确保数据不会被第三方轻易获取。此外,利用数字证书来验证服务器身份,提供了一种确保通信双方身份可信的方式。

```mermaid

flowchart LR

A[开始通信] --> B[SSL/TLS握手]

B --> C{验证成功?}

C -- 是 --> D[密钥交换]

C -- 否 --> X[结束通信]

D --> E[会话密钥建立]

E --> F[加密数据传输]

```

上述流程图展示了SSL/TLS握手的基本步骤,通过这一过程确保了通信的安全性。了解SSL/TLS协议的工作原理对于IT专业人员来说至关重要,它不仅有助于解决实际问题,还能帮助提升网络服务的整体安全性。

# 2. 深入理解加密技术基础

## 2.1 加密技术的基本原理

### 2.1.1 对称加密与非对称加密

在加密技术领域,对称加密和非对称加密是两种核心的加密方式。它们在算法设计、安全性、性能等方面有着根本的差异。

**对称加密**是传统加密方法,在这种加密方式中,加密和解密使用相同的密钥。它的主要优点是速度快,适合大量数据的加密。但其主要缺点在于密钥的分发问题,因为同一密钥既用于加密又用于解密,密钥的安全传输和管理成为了关键挑战。

典型的对称加密算法包括AES(高级加密标准)、DES(数据加密标准)、3DES(三重数据加密算法)等。例如,AES广泛应用于各种安全通信协议中,支持128位、192位和256位的密钥长度,以满足不同安全级别的需求。

```python

from Crypto.Cipher import AES

import os

# 创建一个AES对象

# AES允许的密钥长度为16, 24, 32字节,对应于128, 192, 256位

key = os.urandom(16)

cipher = AES.new(key, AES.MODE_ECB)

# 待加密的明文

message = b"Hello, World!"

ciphertext = cipher.encrypt(message)

# 解密过程与加密几乎相同

decrypted = cipher.decrypt(ciphertext)

```

**非对称加密**使用一对密钥,即公钥和私钥。公钥用于加密数据,私钥用于解密。这种机制解决了密钥分发的问题,因为公钥可以公开,而私钥保持私有。非对称加密通常比对称加密慢得多,因此它通常用于加密小量数据,如加密对称密钥本身。

RSA是一种广泛使用的非对称加密算法。它的安全性基于大数分解的困难性,即给定两个大质数的乘积,很难推导出这两个质数。

```python

from Crypto.PublicKey import RSA

# 生成RSA密钥对

key = RSA.generate(2048)

# 导出公钥

pub = key.publickey()

# 使用公钥加密

plaintext = 'Hello, World!'

ciphertext = pub.encrypt(plaintext.encode(), 32)[0]

# 使用私钥解密

private_key = RSA.import_key(key.export_key())

private_key = private_key.decrypt(ciphertext)

```

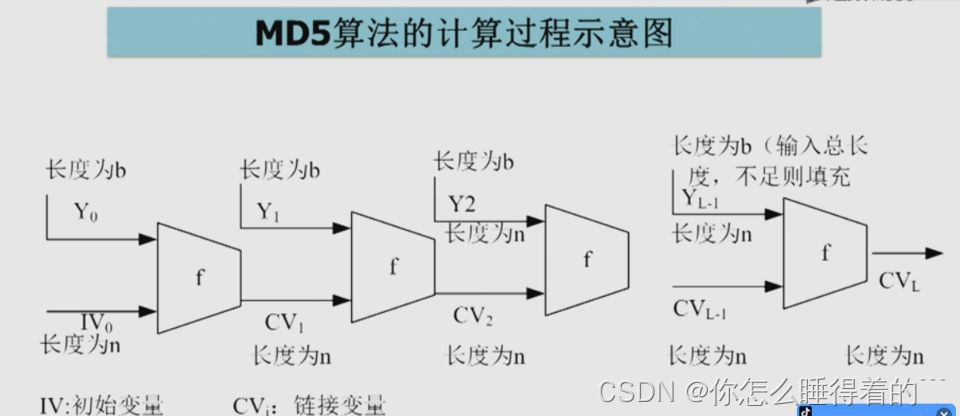

### 2.1.2 哈希函数和数字签名

哈希函数是将任意长度的输入数据转换为固定长度的输出数据的函数,这种输出通常被称为哈希值或消息摘要。理想中的哈希函数具有以下几个特点:单向性、抗碰撞性、隐藏性和雪崩效应。哈希函数在数据完整性验证和密码存储中发挥着关键作用。

**数字签名**是一种身份验证的方式,它可以保证数据的完整性和来源的可验证性。数字签名通常使用非对称加密技术实现,发送方用自己的私钥对数据进行加密生成签名,接收方使用发送方的公钥对签名进行解密验证。

```python

from Crypto.Signature import pkcs1_15

from Crypto.Hash import SHA256

import base64

# 使用私钥对数据进行签名

hasher = SHA256.new(message)

signature = pkcs1_15.new(key).sign(hasher)

# 使用公钥验证签名

try:

pkcs1_15.new(public_key).verify(hasher, signature)

print("Valid signature")

except (ValueError, TypeError):

print("Invalid signature")

```

## 2.2 公钥基础设施(PKI)

### 2.2.1 证书的生成和分发

公钥基础设施(PKI)是一系列用于管理数字证书和公钥加密的硬件、软件、人员、策略和规程的集合。它为数据加密、数字签名、身份验证和安全通信提供可信的第三方服务。

**数字证书**是一种电子信息,用于证明一个实体(如个人、服务器或组织)的身份,并包含实体的公钥。证书通常由受信任的证书颁发机构(CA)签发。证书中包含的信息包括公钥、证书主体信息、有效期、签名算法和颁发机构的签名。

生成数字证书通常包括以下步骤:

1. 实体生成密钥对。

2. 实体将自己的公钥和身份信息提交给CA。

3. CA验证实体的身份。

4. CA使用自己的私钥对实体的信息进行签名,生成证书。

5. CA将证书发回给实体。

```shell

# 使用OpenSSL生成自签名证书的命令

openssl req -newkey rsa:2048 -nodes -keyout private.key -x509 -days 365 -out certificate.crt

```

证书分发可以通过多种方式,包括在线证书状态协议(OCSP)、证书吊销列表(CRL)等。

### 2.2.2 证书撤销和吊销机制

证书撤销发生在证书不再有效时,可能是由于证书到期、密钥泄露或其他安全原因。CA需要有一种机制来通知证书的持有者和任何可能信任该证书的第三方。

**证书吊销列表(CRL)**是由CA定期发布的已撤销证书的列表。使用证书的系统会周期性地检查CRL,以确认证书是否有效。

**在线证书状态协议(OCSP)**提供了一种实时检查证书状态的机制。OCSP允许证书持有者或其他方直接查询CA或授权的OCSP响应器,获取特定证书的撤销状态。

## 2.3 密码套件和密钥交换机制

### 2.3.1 密码套件的选择与协商

SSL/TLS协议通过**密码套件**来指定加密操作中使用的特定算法。一个密码套件通常包括密钥交换算法、加密算法、消息认证码算法和伪随机函数。密码套件的选择取决于服务器和客户端共同支持的算法,以及服务器的安全策略。

密码套件的协商过程通常是透明的,发生在客户端和服务器建立连接的初始握手阶段。客户端首先会发送它支持的密码套件列表,服务器选择一个兼容的套件进行响应。

密码套件的例子包括:

- TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

- TLS_DHE_RSA_WITH_AES_128_CCM_8

### 2.3.2 密钥交换过程详解

SSL/TLS协议中的**密钥交换**过程允许服务器和客户端在不安全的通道上安全地协商出一个共享密钥,这个密钥可以用于对称加密通信。最常用的密钥交换算法包括RSA、Diffie-Hellman(DH)、椭圆曲线Diffie-Hellman(ECDH)等。

例如,在**RSA密钥交换**中,客户端生成一个随机密钥(也称为pre-master secret),使用服务器的公钥进行加密,并发送给服务器。服务器用自己的私钥解密得到这个密钥。之后,双方使用这个pre-master secret来生成会话密钥。

```mermaid

sequenceDiagram

participant C as Client

participant S as Server

C->>S: ClientHello

S->>C: ServerHello

S->>C: Certificate

S->>C: ServerKeyExchange

S->>C: CertificateRequest

S->>C: ServerHelloDone

C->>S: Certificate

C->>S: ClientKeyExchange

C->>S: CertificateVerify

C->>S: ChangeCipherSpec

C->>S: Finished

S->>C: ChangeCipherSpec

S->>C: Finished

```

这个过程在客户端和服务器之间生成了一个共享的会话密钥,用于后续通信的对称加密。

密钥交换机制的安全性取决于所使用的算法,以及服务器和客户端如何处理密钥。随着量子计算的发展,当前的密钥交换机制也面临潜在的威胁,因此研究人员正在开发新的抗量子计算算法。

在选择和实现密钥交换机制时,必须仔细考虑这些因素,以确保通信的长期安全性和可靠性。

# 3. 从理论到实践:配置SSL/TLS服务

### 3.1 使用OpenSSL创建证书和私钥

#### 3.1.1 生成自签名证书

要为你的网站或服务生成一个自签名证书,可以使用OpenSSL,这是一个强大的命令行工具,可用于创建和管理证书、密钥、

0

0