SSH密钥交换机制详解

发布时间: 2024-09-30 09:23:03 阅读量: 33 订阅数: 38

# 1. SSH密钥交换机制概览

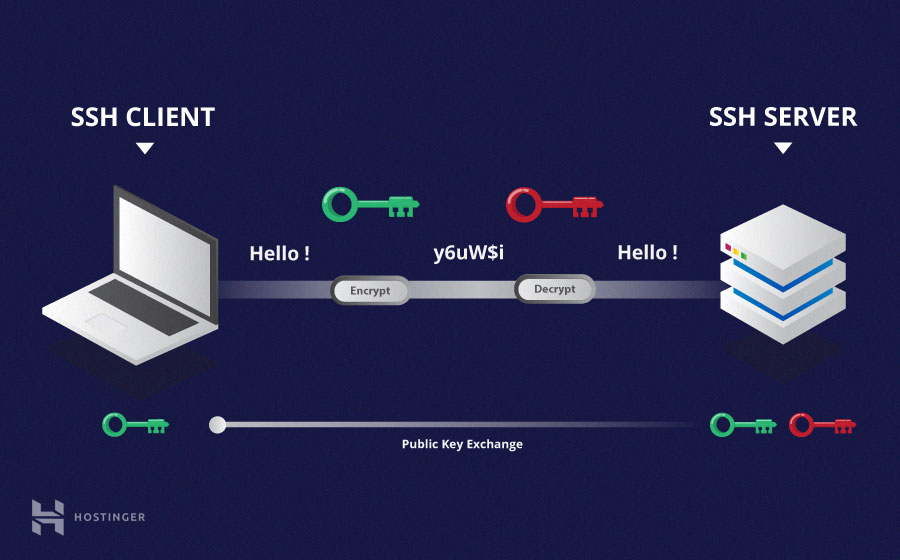

在当今高度数字化的商业环境中,数据的完整性和保密性是至关重要的。SSH(Secure Shell)作为一项安全的网络协议,允许用户远程登录到其他计算机上,而密钥交换机制则是其安全体系的核心组成部分。通过这一机制,SSH可以在不安全的网络中安全地交换密钥信息,为后续的加密通讯建立密钥基础。在本章中,我们将探索SSH密钥交换机制的高层次概念,并搭建一个基础的理解框架,为深入的章节奠定基石。我们会讨论密钥交换的目标、其在SSH中的重要性,以及它如何为安全通信提供保障。

# 2. ```

# 第二章:SSH协议的理论基础

## 2.1 加密技术简介

### 2.1.1 对称加密与非对称加密

在加密技术的讨论中,对称加密和非对称加密是两种基础且广泛使用的加密方法。它们各自有着不同的加密原理、应用场景以及优缺点。

对称加密,顾名思义,就是加密和解密使用同一密钥。这种方法的优点在于速度较快,适合于大量数据的加密。然而,由于密钥的分发和管理问题,对称加密在实际应用中需要额外的安全措施以保护密钥不被泄露。

非对称加密也称为公开密钥加密,它使用一对密钥:一个公开的公钥和一个私有的私钥。公钥可以自由分发,用于加密数据;私钥则需要保密,用于解密数据。这一特性使得非对称加密非常适合用于网络通信中密钥的交换。著名的非对称加密算法包括RSA、DSA和ECC等。

### 2.1.2 哈希函数与数字签名

哈希函数是一种单向的加密函数,它能够将任意长度的输入数据转换为固定长度的输出。这个过程是不可逆的,即无法从哈希值推导出原始数据。哈希函数的主要特点是“雪崩效应”:输入数据的微小变化会导致输出结果的巨大变化,这使得它成为检测数据完整性的重要工具。

数字签名是使用私钥对数据的哈希值进行加密,以证明数据的完整性和来源的一种机制。它可以用来验证文件或其他数据的真实性。数字签名提供了一种验证身份和保障数据不被篡改的方法。

## 2.2 SSH协议的工作原理

### 2.2.1 SSH协议的架构

SSH(Secure Shell)协议的架构设计包括三个主要部分:传输层协议、认证协议和连接协议。传输层协议负责在客户端与服务器之间建立加密通道,确保通信的安全性。认证协议则用于对用户进行身份验证。连接协议在前两者的基础上,允许执行多种网络服务,并提供了端口转发、X11转发和TCP/IP连接转发等高级功能。

### 2.2.2 SSH连接的建立过程

建立SSH连接的过程可以分为几个阶段,包括密钥交换、服务器认证、用户认证和会话请求。在密钥交换阶段,双方会协商出一个会话密钥;服务器认证阶段,客户端会验证服务器的身份;用户认证阶段,服务器验证客户端的身份;最后是会话请求阶段,客户端向服务器请求开启会话并执行相关服务。

## 2.3 密钥交换的必要性

### 2.3.1 安全通信的关键因素

安全通信的关键因素包括数据的机密性、完整性和身份验证。机密性可以通过加密技术保证数据不被未授权的第三方窃取或读取;完整性确保数据在传输过程中未被篡改;身份验证则通过用户名和密码、公钥认证等方法,确认通信双方的身份。

### 2.3.2 密钥交换在SSH中的作用

在SSH中,密钥交换是建立安全连接的关键步骤。通过密钥交换,双方可以协商出一个密钥,用以在后续通信中加密和解密数据。这种机制保证了即便通信被拦截,第三方也无法解密数据,因为没有密钥。因此,密钥交换机制对于整个SSH协议的安全性至关重要。

```

# 3. SSH密钥交换机制的实现细节

在第二章中,我们探讨了SSH协议的理论基础和工作原理,重点分析了密钥交换在SSH中的重要性。在本章中,我们将深入研究SSH密钥交换机制的实现细节,涉及算法原理、认证过程以及性能考量。

## 3.1 Diffie-Hellman密钥交换算法

### 3.1.1 算法原理与数学基础

Diffie-Hellman(DH)密钥交换算法允许两个通信实体之间在不安全的通道上安全地交换密钥,该算法基于离散对数问题的计算难度。DH算法的核心是两个大素数`p`和`g`,它们是公开的参数,以及每个通信方独立选择的一个私钥`a`和`b`。通过计算得出的公钥分别是`A=g^a mod p`和`B=g^b mod p`。当两个实体交换公钥后,它们各自利用自己的私钥和对方的公钥计算出一个相同的密钥`s`。

#### 代码块:Diffie-Hellman密钥交换示例

```python

import hashlib

import os

# 定义参数

p = int(''.join([str(x) for x in [89, 80, 19, 10, 97, 5, 15]]), 10)

g = 5

# 生成私钥

a = os.urandom(16)

b = os.urandom(16)

# 计算公钥

A = pow(g, a, p)

B = pow(g, b, p)

# 交换公钥

# 这里仅为了示例,实际情况应通过安全的方式交换公钥

# 计算会话密钥

s = pow(B, a, p)

s_alt = pow(A, b, p)

# 输出

print("会话密钥 s (计算出的两种方式): ", s, s_alt)

```

在上述代码块中,我们使用Python的`pow`函数执行模幂运算,该函数等同于`g^a mod p`。我们使用`os.urandom`生成随机的私钥`a`和`b`,并计算出相应的公钥`A`和`B`。通过交换公钥后,通信双方利用各自的私钥和对方的公钥计算出同一个会话密钥`s`。

### 3.1.2 算法的安全性分析

DH密钥交换算法的安全性基于离散对数问题的困难性,即在有限域中,给定`g`、`p`和`A=g^a mod p`,计算`a`是计算上不可行的。然而,DH算法的实现可能容易受到中间人攻击。为了防范这种攻击,实际中通常会使用安全的密钥交换,如结合数字签名和安全传输层协议(TLS)。

## 3.2 密钥交换的认证过程

### 3.2.1 公钥认证与主机密钥

SSH客户端和服务器之间的密钥交换过程不仅需要确保密钥本身的安全传输,还要确保双方身份的合法性。公钥认证机制解决了这个问题,它要求服务器拥有一个由权威机构签名的主机密钥。客户端在首次连接时,会将服务器的主机密钥与本地缓存的密钥进行比对,以确保连接的服务器是预期的服务器。

#### 代码块:SSH连接中主机密钥验证过程

```bash

ssh -o VerifyHostKeyDNS=yes username@serverip

```

在该命令中,`-o VerifyHostKeyDNS=yes`选项指示客户端在建立连接之前通过DNS查询验证服务器主机密钥的有效性。

### 3.2.2 用户密钥的生成和管理

用户需要生成自己的密钥对用于身份验证。SSH协议通常使用RSA或ECDSA算法生成密钥对。生成密钥后,私钥需要妥善保管,最好使用密码保护,而公钥则需要添加到服务器的`~/.ssh/authorized_keys`文件中。

#### 代码块:生成RSA密钥对并设置密码保护

```bash

ssh-keygen -t rsa -b 4096 -f ~/.ssh/id_rsa -C "your_***"

```

使用`ssh-keygen`命令可以创建一个4096位的RSA密钥对,并通过`-C`选项添加注释。`-f`选项允许指定密钥的存储路径和文件名。

## 3.3 密钥交换中的性能考量

### 3.3.1 性能优化策略

在密钥交换的过程中,性能是一个重要考量因素。优化措施包括减少密钥交换的次数、使用更快的数学算法以及利用缓存机制减少重复计算。

### 3.3.2 实际应用中的性能测试

实际应

0

0