SSH密钥策略

发布时间: 2024-09-30 09:02:09 阅读量: 35 订阅数: 38

ssh密钥创建分发(端口号非22)__脚本实现自动创建分发密钥1

# 1. SSH密钥策略的基础知识

安全通信协议SSH(Secure Shell)在远程系统管理中扮演着关键角色,而SSH密钥策略是确保这种通信安全的基础。一个良好的密钥策略不仅包含了密钥的生成与管理,还涉及密钥的生命周期管理以及密钥认证机制等多个方面。通过SSH密钥策略,组织能够强化其网络安全防御体系,保证数据传输过程的完整性、机密性和身份验证的可信度。接下来的章节中,我们将深入了解SSH密钥生成与管理的方法、认证机制、高级应用,以及在企业环境中如何实际部署与维护密钥策略,旨在为IT从业者提供一套完整的SSH密钥策略实施指南。

# 2. SSH密钥生成与管理

## 2.1 生成SSH密钥

生成SSH密钥是一个关键的步骤,它涉及到选择合适的算法以及生成密钥对的过程。接下来,我们将深入探讨使用RSA和Ed25519算法生成密钥的过程,以及密钥生成过程中的关键分析。

### 2.1.1 使用RSA算法生成密钥

RSA算法是目前最常用的公钥算法之一,适用于生成密钥对。下面展示一个基于OpenSSH客户端在Linux系统中生成RSA密钥对的命令示例。

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

```

该命令中的参数解释如下:

- `-t rsa` 指定算法类型为RSA。

- `-b 4096` 指定密钥的位数,这里为4096位,提供较高的安全性。

- `-C "your_***"` 在密钥中加入注释,通常为邮箱地址。

生成密钥对后,会提示用户输入密钥保存位置,以及可选的密码短语(passphrase),建议设置密码短语来增加额外的安全层级。

### 2.1.2 使用Ed25519算法生成密钥

Ed25519是一种较新的加密算法,以其在性能和安全性上的优势而广受欢迎。下面展示一个基于Ed25519算法生成密钥对的命令示例。

```bash

ssh-keygen -t ed25519 -C "your_***"

```

该命令的参数说明如下:

- `-t ed25519` 指定算法类型为Ed25519。

- `-C "your_***"` 与RSA算法类似,在密钥中加入注释。

Ed25519生成的密钥长度较短,提供了与4096位RSA密钥相当的安全性,同时加快了认证过程,是推荐使用的算法。

### 2.1.3 密钥对的生成过程分析

在密钥生成过程中,`ssh-keygen`工具执行以下关键操作:

1. 生成随机数作为私钥的一部分。

2. 使用选定的算法处理私钥信息,计算出对应的公钥。

3. 将私钥和公钥信息保存到文件中,通常是`~/.ssh/id_ed25519`和`~/.ssh/id_ed25519.pub`或`~/.ssh/id_rsa`和`~/.ssh/id_rsa.pub`。

4. 如果设置了密码短语,将使用加密算法对私钥进行加密处理。

密钥生成过程的正确执行对于整个SSH策略的安全性至关重要,因此,应当选择安全的保存位置,且不应将私钥暴露给未经授权的个人或系统。

## 2.2 密钥的安全存储

在本小节中,我们将探索如何安全地加密和备份密钥,并确保它们在需要时可以被有效恢复。

### 2.2.1 密钥加密与保护

一旦生成了密钥对,强烈建议对私钥文件进行加密。OpenSSH客户端通过密码短语(passphrase)的方式为私钥文件提供加密保护。这意味着每当使用私钥进行认证时,都需要输入密码短语。密码短语应该是一个强密码,包含大小写字母、数字和特殊字符。

私钥的加密工作由`ssh-keygen`自动完成,但用户必须选择一个强大的密码短语。如果私钥被非授权用户获取,而没有密码短语,则对方可以轻易使用该私钥。

### 2.2.2 密钥的备份与恢复

在处理密钥对时,备份是保障数据安全的重要环节。即使私钥被加密,一个稳妥的备份计划仍然可以防止意外丢失带来的风险。以下是一个备份和恢复密钥对的简单步骤:

1. 将私钥和公钥复制到一个安全的备份位置,例如使用安全的USB驱动器或加密的外部存储设备。

2. 确保备份文件同样受到保护,防止未经授权的访问。

3. 在需要时,将私钥文件复制回原位置即可恢复使用。

在备份密钥时,务必要保持密码短语的安全。如果备份介质丢失或被盗,应立即更改密码短语,因为任何人都可以使用备份的私钥进行未授权的登录尝试。

## 2.3 密钥的生命周期管理

SSH密钥对并不是一成不变的。本小节将介绍密钥轮换策略以及密钥过期和更新流程。

### 2.3.1 密钥轮换策略

密钥轮换指的是定期更换密钥对,以降低密钥被盗用的风险。根据不同的安全策略,组织可能会设定不同的轮换周期,如每6个月或每一年更换一次。

轮换过程如下:

1. 生成新的密钥对,并设置新的密码短语。

2. 在系统和所有需要使用到密钥的服务上更新公钥信息。

3. 确保所有授权用户都获取到新的公钥,并将旧的公钥从相关系统中移除。

4. 旧的私钥应被安全删除或存档,以便在必要时进行审计或恢复操作。

### 2.3.2 密钥过期与更新流程

密钥过期是密钥管理生命周期中的一部分,定期过期可以提高安全性。SSH客户端可以通过配置文件中的`Expire`指令来设置密钥的有效期限。

当密钥过期后,必须执行以下操作:

1. 用户需要生成新的密钥对。

2. 系统管理员需要在服务器上更新新密钥。

3. 所有使用旧密钥的服务或应用需要更新为新密钥。

4. 确保过期的密钥被安全删除。

过期策略与轮换策略类似,都需要精心规划和执行,以确保业务连续性同时保障系统安全。

在本章中,我们详细介绍了SSH密钥的生成与管理流程,涵盖了从密钥对的创建、保护、备份到生命周期管理的各个方面。接下来,我们将探索SSH密钥认证机制,深入了解如何使用这些密钥进行安全的远程登录和数据传输。

# 3. SSH密钥认证机制

## 3.1 基于密钥的认证流程

### 3.1.1 公钥认证原理

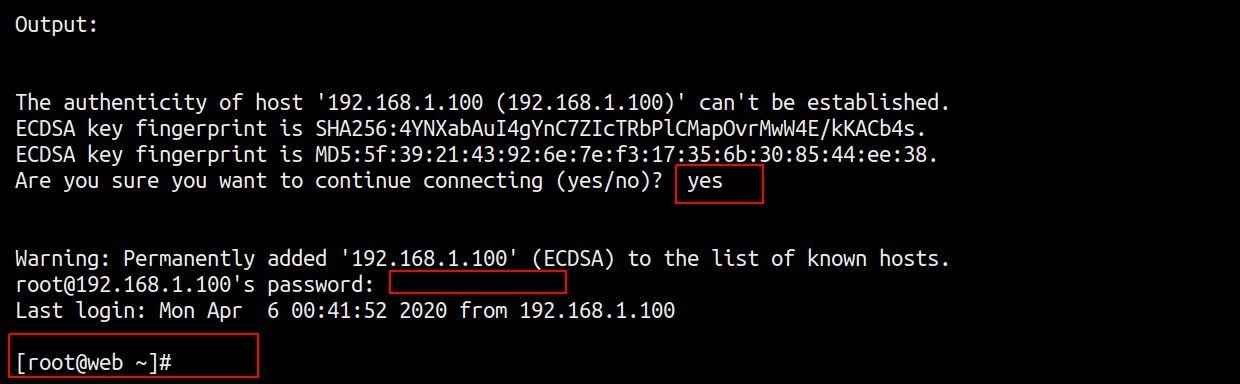

公钥认证是一种非对称加密机制,依赖于一对密钥:公钥和私钥。这种机制的安全性基于这样的事实:虽然公钥可以被广泛分发,但私钥必须保持机密,不能泄露给任何人。在SSH(安全外壳协议)会话中,认证过程通常是这样的:

1. 用户试图通过SSH连接到远程服务器。

2. 服务器响应并发送自己的公钥给客户端。

3. 客户端使用服务器的公钥加密一条信息,并发送回服务器。

4. 服务器使用自己的私钥解密该信息,如果能解密成功,则证明客户端持有正确的公钥。

5. 服务器通过类似的机制发送挑战信息给客户端,客户端使用其私钥进行签名后返回。

6. 服务器使用客户端的公钥验证签名,如果签名验证成功,认证过程完成,建立安全的SSH会话。

公钥认证不仅适用于服务器到客户端的认证,也适用于客户端到服务器的认证。

### 3.1.2 公钥与私钥的配对验证

公钥和私钥是一对密钥,必

0

0