SSH安全性分析

发布时间: 2024-09-30 09:05:52 阅读量: 52 订阅数: 38

SSH微信安全消息提醒

# 1. SSH协议基础

## 1.1 SSH协议简介

SSH(Secure Shell)是一种网络协议,它提供了安全的网络服务。其主要目的是在不安全的网络中为计算机之间提供安全的数据通信能力。SSH通过加密数据包传输来保证传输内容的安全性,广泛应用于远程登录、执行命令、文件传输等场景。

## 1.2 SSH的工作原理

SSH工作时,首先进行TCP三次握手建立连接,之后在客户端和服务器之间协商加密算法和密钥。在身份验证阶段,支持密码和密钥两种认证方式。一旦客户端成功认证,就能创建加密的会话通道,之后的所有数据传输都通过这个通道进行,保证数据传输过程的安全。

## 1.3 SSH协议的应用

在实际应用中,SSH的使用场景包括但不限于:

- 远程服务器管理

- 数据库管理

- 网络设备配置

- 版本控制系统

这种广泛的应用性质使得SSH成为了网络工程师和系统管理员不可或缺的工具。SSH协议的基础知识为后文深入探讨其安全特性和最佳实践提供了必要的铺垫。

# 2. ```

# 第二章:SSH安全特性的理论与应用

## 2.1 密钥认证机制

### 2.1.1 公钥与私钥的生成和配对

在SSH协议中,公钥和私钥是密钥认证机制的基础。公钥用于加密数据,而私钥用于解密数据,确保了只有私钥的所有者才能解密由对应公钥加密的信息,从而提供一种安全的认证方式。

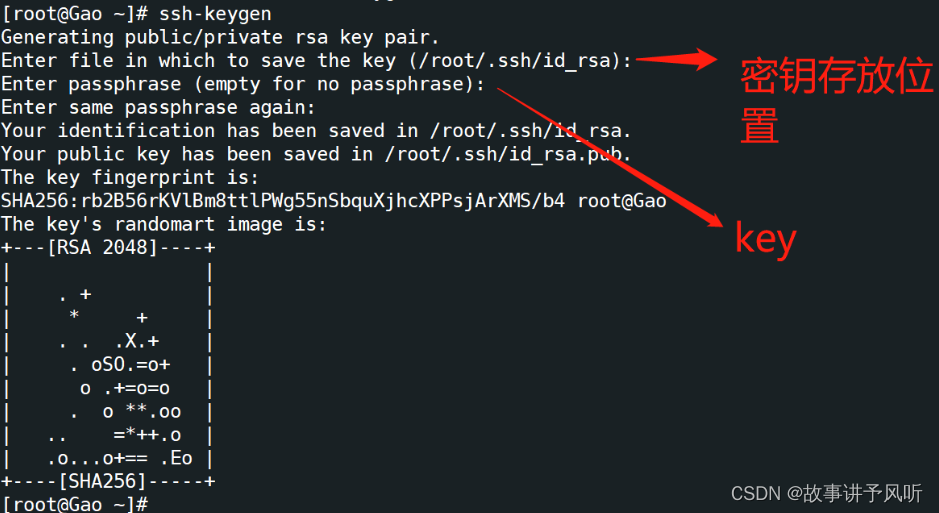

首先,生成密钥对的过程非常简单,可以通过OpenSSH客户端工具使用如下命令:

```bash

ssh-keygen -t rsa -b 2048 -C "your_***"

```

这里 `-t rsa` 指定了使用RSA算法,`-b 2048` 表示密钥长度为2048位,`-C` 参数后跟的是注释,通常用来标识密钥的用途或者拥有者。

执行命令后,系统会要求用户指定密钥存储的文件位置,以及设置一个 passphrase(密钥短语或密码)。这个passphrase用来增加密钥的安全性,即使公钥被泄露,没有passphrase也无法使用私钥。

生成的密钥对通常包括两个文件:一个是以 `.pub` 结尾的公钥文件,另一个是不带扩展名的私钥文件。公钥可以公开分享,而私钥必须严格保密。

接下来,需要将公钥的内容添加到远程服务器的 `~/.ssh/authorized_keys` 文件中,这个文件包含了所有允许通过SSH密钥认证登录的公钥。可以通过 `ssh-copy-id` 命令或手动将公钥复制到服务器。

```bash

ssh-copy-id user@remote_host

```

这个命令将自动把本地机器的公钥复制到远程主机的指定文件中,方便用户通过SSH进行无密码登录。

### 2.1.2 密钥认证的工作流程

密钥认证的工作流程主要包含以下步骤:

1. 客户端使用SSH连接到服务器。

2. 服务器向客户端发送自己的公钥。

3. 客户端使用服务器的公钥加密一个随机生成的会话密钥,并发送给服务器。

4. 服务器用自己的私钥解密会话密钥。

5. 双方使用这个会话密钥对后续通信进行对称加密。

这里要注意的是,整个过程中服务器的私钥是不会在网络中传输的,保证了私钥的安全性。客户端的私钥也是如此,只有用户本机拥有,并且使用passphrase保护,因此即便公钥被泄露,没有私钥也无法登录到服务器。

下面是一个简化的流程图展示密钥认证的工作流程:

```mermaid

graph LR

A[客户端] -->|请求SSH连接| B(服务器)

B -->|发送服务器公钥| A

A -->|用服务器公钥加密会话密钥| B

B -->|用自己的私钥解密会话密钥| B

```

密钥认证机制提供了比密码认证更高级别的安全性。它是基于数学难题(例如大数分解问题或椭圆曲线问题)构建的,使得在计算上破解私钥几乎不可能。因此,它是一种广泛采用的远程访问认证方式。

## 2.2 加密与解密技术

### 2.2.1 对称加密与非对称加密的区别与应用

加密技术主要分为两大类:对称加密和非对称加密。

对称加密是指加密和解密使用相同密钥的方式。它的优点是加密速度快,适合大量数据的加密处理,但其缺点是密钥的管理和分发比较困难。常见的对称加密算法有AES(高级加密标准)和DES(数据加密标准)。

非对称加密则使用一对密钥:公钥和私钥。公钥可以公开分享,用于加密数据,而私钥必须保密,用于解密由对应公钥加密的数据。这种方式很好地解决了密钥分发的问题。RSA和ECC(椭圆曲线密码学)是两种常见的非对称加密算法。

在SSH协议中,非对称加密用于初始的认证和安全密钥交换,而之后的数据传输则通常采用对称加密算法进行,以提供高效率的加密通信。

```mermaid

graph LR

A[客户端] -->|生成会话密钥| B[服务器]

B -->|发送公钥| A

A -->|用服务器公钥加密会话密钥| B

B -->|用自己的私钥解密会话密钥| B

B -->|使用会话密钥对数据进行对称加密| A

A -->|使用会话密钥对数据进行对称加密| B

```

### 2.2.2 SSH使用的加密算法分析

SSH支持多种加密算法,以适应不同的安全需求和性能要求。根据不同的安全级别和使用场景,OpenSSH提供了多种加密算法供用户选择,比如AES、3DES(三重数据加密算法)、Blowfish等。

SSH在建立连接时,会通过密钥交换算法协商出一个会话密钥。然后,数据传输阶段将使用该会话密钥对数据进行加密和解密。为了增加安全性,SSH协议还提供了加密算法的自动协商机制,可以基于客户端和服务器的支持列表,自动选择最安全的加密算法。

在高安全性的应用场景下,推荐使用AES-256加密算法。AES-256提供了足够的安全强度,并且在现代硬件上性能良好。在实际部署时,需要确保服务器和客户端都配置了支持的加密算法列表。

## 2.3 SSH协议的安全扩展

### 2.3.1 安全外壳扩展(SHE)的原理与实现

安全外壳扩展(Secure Shell Extensions,SHE)并不是SSH协议的标准部分,而是一系列在SSH之上增加安全特性的扩展和工具。SHE的目标是增强SSH的认证、授权和加密功能,提供更为强大的安全解决方案。

举例来说,SHE可以包含用于增强多因素认证的组件,或是用于改进密钥管理流程的工具。这些扩展通常通过修改SSH客户端和服务器的配置文件来启用,并且可能需要额外的软件包和库支持。

一个典型的SHE实现是使用X.509证书替代SSH传统的密钥对进行认证。使用证书的好处是可以通过证书颁发机构(CA)的层次结构来管理认证,从而提供更好的可扩展性和安全性。

另一个例子是Port Knocking技术,这是一种用来进一步增强SSH连接安全的技术。它要求客户端在尝试连接之前,先按特定顺序访问一系列伪装成常规端口的“敲门”端口,作为认证的一部分。服务器在正确收到“敲门”序列后,才会开放SSH端口以供连接。

### 2.3.2 安全传输层协议(SSL)与SSH的对比

SSL(安全套接层协议)和TLS(传输层安全性协议)是另一种常见的网络通信安全协议,主要用于Web浏览器和服务器之间的通信安全。SSL的早期版本在1990年代后期被广泛使用,而TLS则是SSL的一个更安全的后续版本。

SSL和SSH有一些相似之处,它们都提供了加密和认证机制,但它们的应用场景和设计目的有所不同。SSL主要用作Web应用的安全通信,而SSH是用于远程登录和命令执行。

SSL/TLS和SSH的主要对比点包括:

- **应用范围**:SSL主要用于Web应用,而SSH用于远程访问和命令执行。

- **加密方式**:SSL使用对称加密(例如AES)和非对称加密(例如RSA)的混合方式,而SSH使用非对称加密进行初始连接设置,之后转为对称加密进行数据传输。

- **认

```

0

0