SSH配置文件深度解析

发布时间: 2024-09-30 09:09:02 阅读量: 21 订阅数: 38

SSH框架搭建以及深度解析优化

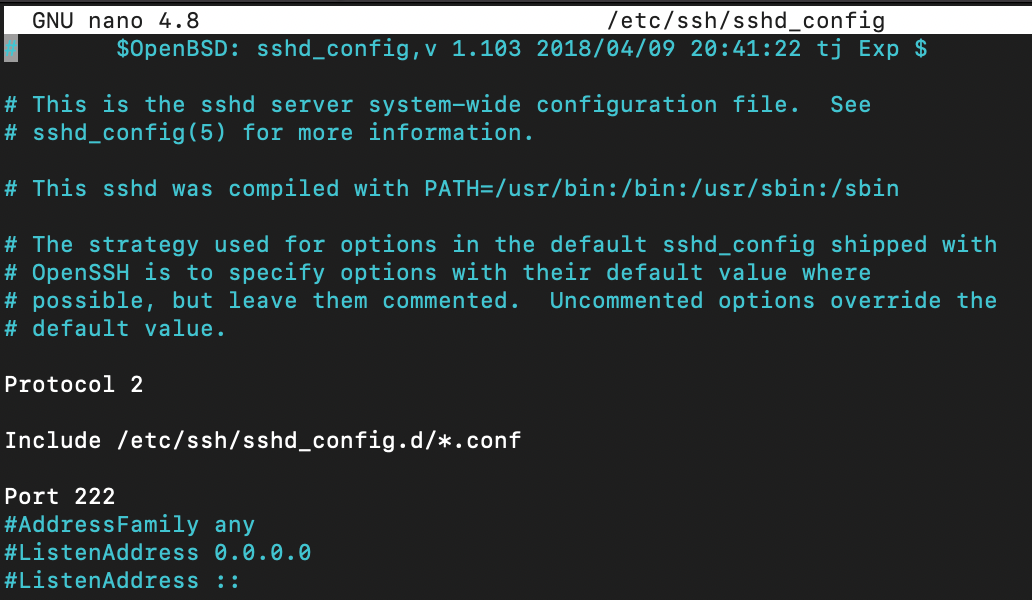

# 1. SSH配置文件概述

SSH(Secure Shell)是一种用于在不安全网络上安全通信的网络协议。配置文件则是SSH在运行时遵循的指导规则,它允许管理员调整服务行为以满足特定需求。SSH配置文件通常位于服务器的`/etc/ssh/sshd_config`和客户端的`/etc/ssh/ssh_config`。了解这些配置文件的重要性在于,它可以帮助我们安全地管理远程访问,提高系统的安全性,同时也可以针对特定用例优化性能和可靠性。

## 1.1 配置文件的作用

SSH配置文件中的参数可以控制服务的多种行为,例如:

- **端口和协议**:修改SSH服务监听的端口以及支持的协议版本。

- **认证方法**:设定用户连接时采用的认证方式。

- **安全限制**:设置允许或拒绝连接的规则,如IP地址白名单。

## 1.2 配置文件与安全性

每个配置项对系统的安全性都有着直接影响。例如,通过配置文件可以:

- **增强认证机制**:要求使用密钥认证而不是密码认证,减少破解密码的风险。

- **控制连接**:限制只允许来自特定IP地址的连接,以避免未授权的远程访问。

## 1.3 配置文件与性能

SSH配置文件还可以优化性能,例如:

- **调整超时和重试**:设置合理的连接超时时间可以提高响应速度,减少不必要的重试。

- **启用压缩**:在带宽有限的情况下,启用压缩可以加快数据传输速率。

以上章节仅为第一章的概述性内容,下一章节将深入探讨SSH服务器的详细配置。

# 2. ```

# 第二章:SSH服务器配置详解

## 2.1 基本配置项解析

### 2.1.1 Port和Protocol选项

SSH服务默认监听在TCP的22端口上,但出于安全和网络策略的考虑,我们经常需要修改默认端口到一个不那么显眼的端口。这可以通过配置文件中的`Port`选项来实现。

**代码示例**:

```bash

Port 2222

```

**逻辑分析与参数说明**:

在这里,SSH服务将被配置为监听在端口2222,而不是默认的22端口。这可以减少未授权访问的尝试,因为黑客通常会扫描默认端口。`Port`后接的数字是需要SSH服务监听的端口号,任何合法的、未被其他服务占用的端口号都可以指定。

SSH协议不仅支持传统的SSH-2协议,还兼容SSH-1协议。但是,出于安全考虑,我们应该只使用SSH-2版本。

**代码示例**:

```bash

Protocol 2

```

**逻辑分析与参数说明**:

通过将`Protocol`设置为2,我们指示SSH守护进程只接受SSH-2协议的连接请求。SSH-1协议由于已知的安全漏洞,建议在所有现代环境中都禁用它。

### 2.1.2 HostKey和HostbasedAuthentication选项

SSH连接的安全性在很大程度上依赖于密钥的管理,特别是服务器的主机密钥。主机密钥用于身份验证过程中,确保连接的是正确的服务器。

**代码示例**:

```bash

HostKey /etc/ssh/ssh_host_rsa_key

HostKey /etc/ssh/ssh_host_dsa_key

HostKey /etc/ssh/ssh_host_ecdsa_key

HostKey /etc/ssh/ssh_host_ed25519_key

```

**逻辑分析与参数说明**:

在这里,我们指定了服务器上存储主机密钥的路径。SSH服务器默认支持四种不同类型的密钥:RSA、DSA、ECDSA和ED25519。`HostKey`后跟的是密钥文件的路径。管理员需要确保这些文件的权限被正确设置,防止非授权用户访问。

此外,主机基认证(HostbasedAuthentication)是一种基于主机信任的认证方式,它通过检查连接尝试是否来自信任的主机来进行用户认证。

**代码示例**:

```bash

HostbasedAuthentication no

```

**逻辑分析与参数说明**:

将`HostbasedAuthentication`设置为`no`将禁用这种认证方式。通常出于安全原因,这个选项被禁用,因为它可能成为中间人攻击的目标。如果启用,需要确保所有参与的主机都是高度安全的,且通过强认证机制。

## 2.2 安全相关配置项

### 2.2.1 允许和拒绝的连接

为了增加SSH服务的安全性,我们可以精确控制哪些主机被允许或拒绝连接。

**代码示例**:

```bash

AllowUsers user1 user2

DenyUsers user3

AllowGroups group1 group2

DenyGroups group3

```

**逻辑分析与参数说明**:

- `AllowUsers`和`AllowGroups`用于限制只有指定的用户或用户组能通过SSH连接到服务器。

- `DenyUsers`和`DenyGroups`用于明确拒绝特定用户或用户组通过SSH连接。

例如,`AllowUsers user1 user2`允许`user1`和`user2`这两个用户通过SSH登录服务器。类似地,`DenyUsers user3`将阻止`user3`登录。配置这些选项可以让管理员精细控制访问权限,特别是当系统上有多个用户时。

### 2.2.2 密码和公钥认证控制

密码认证和公钥认证是两种常用的SSH连接认证方式。密码认证简单易用,但安全性较低;公钥认证提供了更高级别的安全性,但也更复杂。

**代码示例**:

```bash

PasswordAuthentication yes

PubkeyAuthentication yes

```

**逻辑分析与参数说明**:

- `PasswordAuthentication`选项控制是否允许密码认证。设置为`yes`允许用户通过密码进行认证,而设置为`no`则完全禁止密码认证。

- `PubkeyAuthentication`选项控制是否允许使用公钥认证。设置为`yes`意味着用户必须提供一个私钥来进行认证。

通常推荐在可能的情况下使用公钥认证,因为它更难被破解,尤其是在通过设置密钥过期策略和使用多因素认证进一步增强安全性的情况下。

### 2.2.3 连接重试和超时设置

在某些网络条件下,可能会出现短暂的连接问题。为了解决这些问题,可以配置SSH守护进程在断开连接前尝试重新连接的次数以及超时时间。

**代码示例**:

```bash

MaxStartups 10:30:60

ClientAliveInterval 300

ClientAliveCountMax 2

```

**逻辑分析与参数说明**:

- `MaxStartups`选项限制了并发的未认证连接的数量。在这里,服务器将允许最多10个并发连接,接下来的30个尝试将被限制为每30秒一次,而超过40个的尝试将被立即拒绝。

- `ClientAliveInterval`指定了服务器发送保持连接的信号的时间间隔,以秒为单位。如果在这个时间间隔内没有数据交换,那么将发送一个保持连接的信号。

- `ClientAliveCountMax`指定了在断开连接前服务器尝试发送保持连接信号的最大次数。

```

0

0