SSH客户端优化

发布时间: 2024-09-30 09:18:59 阅读量: 20 订阅数: 38

ssh 客户端

# 1. SSH客户端技术概述

安全套接层(SSH)客户端是一种在网络中用于加密通信的协议和工具,它能够安全地在不安全的网络环境中建立加密的数据传输通道。这一章节旨在为读者提供SSH客户端技术的基础知识,包括它的核心特性、用途以及为什么它对于现代IT行业至关重要。

## 1.1 SSH客户端的核心特性

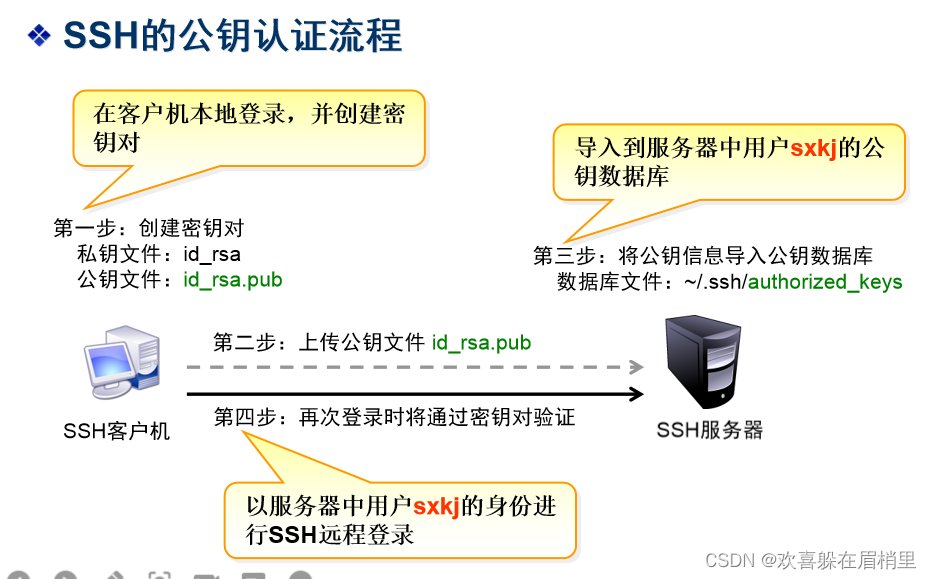

SSH客户端的主要特点包括认证和数据加密,提供了远程命令执行、文件传输等服务。它基于端到端的加密机制,确保了数据在传输过程中不被截获或篡改,这对于保护敏感信息的安全至关重要。

## 1.2 SSH客户端的使用场景

SSH客户端广泛应用于系统管理、远程工作以及跨网络的安全文件传输。它支持多种认证方式,比如密码认证、公钥认证等,使得用户可以在不同的安全级别上进行网络通信。

## 1.3 SSH协议版本对比

SSH协议经历了多个版本的发展,目前较为常用的是SSH-2版本。对比SSH-1,SSH-2协议在安全性、性能和功能上都有了显著提升,例如支持更多的加密算法和改善的密钥交换机制。

本章节后续内容会详细介绍SSH客户端的配置、性能调优、安全加固、脚本自动化、故障排查和未来发展趋势,为IT专业人士提供深入的理解和应用指南。

# 2. SSH客户端配置与优化

## 2.1 SSH连接配置基础

### 2.1.1 配置文件解析

SSH客户端配置主要依赖于几个关键的配置文件,主要是`/etc/ssh/ssh_config`和用户的家目录下的`.ssh/config`。配置文件中的参数众多,常见的参数包括`Host`、`User`、`Port`、`HostKeyAlgorithms`等。例如,通过配置文件,用户可以指定不同的端口号、用户名、密钥类型等,以便快速登录到不同的服务器。

下面是一个`.ssh/config`文件的示例配置:

```***

***

User deploy

IdentityFile ~/.ssh/id_rsa_***

***

User developer

IdentityFile ~/.ssh/id_rsa_dev

```

在这个配置文件中,我们定义了两个Host别名,一个是`production`,另一个是`development`。每个Host别名下定义了对应的主机地址(`HostName`)、登录用户名(`User`)和私钥文件路径(`IdentityFile`)。这样一来,当我们需要连接到不同的服务器时,可以通过简单的命令`ssh production`或`ssh development`来实现。

### 2.1.2 密钥管理与认证机制

密钥管理是SSH安全性的核心。在SSH连接过程中,公钥和私钥对用于验证用户身份。私钥必须保持机密,而公钥可以被存储在服务器上。当客户端尝试连接到服务器时,服务器将使用存储的公钥验证客户端提供的私钥签名。

密钥的生成通常使用`ssh-keygen`工具。下面是一个创建RSA密钥对的示例:

```bash

ssh-keygen -t rsa -b 4096 -C "your_***"

```

这里`-t rsa`指定了密钥类型为RSA,`-b 4096`指定了密钥长度为4096位,`-C`后面跟的是密钥的注释信息。执行此命令后,会在`~/.ssh/`目录下生成一对文件:私钥文件(默认为`id_rsa`)和公钥文件(默认为`id_rsa.pub`)。

## 2.2 SSH高级配置技巧

### 2.2.1 优化连接参数

在使用SSH进行远程连接时,可以通过修改配置文件来优化连接参数,从而改善连接性能和安全性。一些常见的优化参数包括:

- `Compression`:启用压缩传输。

- `TCPKeepAlive`:发送保持活动的数据包以避免因网络超时而断开连接。

- `ConnectTimeout`:设置连接尝试的超时时间。

例如,要启用压缩并设置连接超时为30秒,可以在`.ssh/config`文件中添加如下配置:

```plaintext

Host *

Compression yes

TCPKeepAlive yes

ConnectTimeout 30

```

### 2.2.2 防护策略与安全增强

SSH防护策略的设置是为了阻止未经授权的访问。这包括限制登录使用的协议版本、禁用密码认证、限制可以登录的用户等。

- 禁用密码认证,强制使用密钥认证。修改`sshd_config`文件中的`PasswordAuthentication`设置为`no`。

- 限制root用户远程登录。通过设置`PermitRootLogin`参数为`no`来禁止root用户登录。

- 限制登录的IP地址,使用`AllowUsers`或`DenyUsers`指令来控制允许或拒绝登录的用户。

下面是一个对`sshd_config`文件的示例配置:

```plaintext

Protocol 2

PasswordAuthentication no

PermitRootLogin no

AllowUsers user1 user2

```

## 2.3 性能调优实践

### 2.3.1 网络参数调优

网络参数调优主要是针对SSH连接的带宽、延迟和丢包问题进行优化。调整TCP窗口大小、超时值等参数可以改善网络性能。

- `SendEnv`:传递环境变量,可以限制或禁止。

- `ClientAliveInterval`:指定客户端在无活动时发送心跳的时间间隔。

- `TCPKeepAlive`:在SSH会话空闲期间发送保活数据包以保持连接。

例如,设置心跳间隔为60秒:

```plaintext

Host *

ClientAliveInterval 60

```

### 2.3.2 多路复用与并发连接管理

SSH的多路复用允许单个TCP连接处理多个SSH会话。这对于需要打开多个会话的用户来说,可以减少连接时间并提高效率。要启用多路复用,可以在`sshd_config`文件中设置`StreamLocalBindUnlink yes`,并确保客户端配置支持多路复用。

```plaintext

StreamLocalBindUnlink yes

```

此外,通过合理设置并发连接数,可以有效地管理资源。例如,在服务端的`sshd_config`文件中,可以使用`MaxSessions`参数来限制并发会话数:

```plaintext

MaxSessions 10

```

## 2.4 本章节总结

本章节深入探讨了SSH客户端的配置和优化。我们从基础的配置文件解析和密钥管理开始,逐步深入到高级配置技巧和性能调优实践。通过合理配置SSH连接参数,我们可以提升系统的安全性,确保连接的稳定性和效率。掌握这些技巧对于任何需要远程管理服务器的IT专业人员来说都是非常重要的。接下来,我们将继续探讨如何通过SSH客户端的安全加固来进一步增强系统的安全性。

# 3. SSH客户端安全加固

## 3.1 安全认证机制深入解析

### 3.1.1 双因素认证的实现

双因素认证(Two-Factor Authentication, 2FA)是一种在用户身份验证过程中增加一层额外保护的技术,它要求用户提供两种不同类型的身份验证因素。这些因素通常归为知识因素(用户知道的信息,如密码或PIN)、持有因素(用户拥有的物理设备,如手机或安全令牌)和生物识别因素(用户的生物特征,如指纹或面部识别)。在SSH客户端安全加固中,实现双因素认证可以极大提高安全性,减少未经授权访问的风险。

对于SSH而言,实现2FA通常涉及到在原有的密码验证基础上,增加一个认证因素。例如,可以使用Google Authenticator这样的应用生成时间基的验证码(TOTP),或者使用短信验证码。以下是使用Google Authenticator为SSH连接增加2FA的步骤:

1. 安装Google Authenticator应用在手机上。

2. 在服务器上安装并配置PAM(Pluggable Authentication Modules)模块,如pam_google_authenticator。

3. 在用户配置文件`.bashrc`或`.bash_profile`中添加Google Authenticator的环境设置。

4. 更新服务器的PAM配置,加入2FA模块。

5. 用户首次登录时,会收到一个二维码或者密钥,使用Google Authenticator扫描该二维码或手动输入密钥,以生成一个一次性密码(OTP)。

6. 用户在使用SSH连接时,除了输入密码之外,还需要输入由Google Authentic

0

0