SSH密钥管理秘籍

发布时间: 2024-09-30 08:37:47 阅读量: 42 订阅数: 21

ssh-agent命令 ssh密钥管理器

# 1. SSH密钥管理基础概述

随着信息技术的发展,远程服务器的管理变得越来越普遍。在众多安全协议中,SSH(Secure Shell)是进行远程访问和数据传输的首选协议。而SSH密钥管理作为保障远程服务器安全的重要环节,起着不可或缺的作用。本章节将为你介绍SSH密钥管理的核心概念、背景知识以及它的基础应用。我们会从基本的密钥管理要素开始,逐步深入到实际操作,并对密钥在保障数据传输安全中扮演的角色进行分析。理解这些基础知识是掌握更高级密钥管理技术的前提。

# 2. SSH密钥生成与配置

## 2.1 生成SSH密钥对

生成SSH密钥对是配置SSH无密码登录的第一步,它允许用户通过密钥而不是密码来进行远程认证。我们以最常用的OpenSSH工具为例,详细介绍生成密钥对的过程。

### 2.1.1 使用OpenSSH生成密钥对

OpenSSH是广泛使用的开源SSH实现,它包括生成SSH密钥对的工具`ssh-keygen`。下面是使用`ssh-keygen`生成密钥对的基本步骤:

1. 打开终端或命令行界面。

2. 执行命令 `ssh-keygen`。默认情况下,该命令会生成2048位长度的RSA密钥对。

3. 如果需要,可以通过`-b`参数指定密钥长度,通过`-t`参数指定密钥类型,例如`ssh-keygen -t rsa -b 4096`。

4. 系统会询问密钥的保存位置(默认为`~/.ssh/id_rsa`)和密码短语(passphrase)。

5. 输入密码短语,并在确认时再次输入以确保正确。

6. 密钥生成成功后,会在指定的路径下看到`id_rsa`(私钥)和`id_rsa.pub`(公钥)文件。

#### 示例代码块

```bash

ssh-keygen -t rsa -b 4096

```

#### 代码逻辑分析

执行上述命令后,系统会提示输入文件保存位置和密码短语:

- `File`:默认为`~/.ssh/id_rsa`。如果该文件已存在,`ssh-keygen`会询问是否覆盖。建议更改名称或覆盖默认文件,以避免意外删除现有密钥。

- `Enter passphrase`:这是可选的,如果设置了密码短语,每次使用私钥进行认证时都需要输入。这增加了密钥的安全性,因为它即便被窃取也因缺少密码短语而无法使用。

### 2.1.2 密钥类型及应用场景

不同的密钥类型具有不同的安全性特征和使用场景,常见的有RSA、DSA、ECDSA和Ed25519。在实际应用中,应根据安全需求和兼容性选择合适的密钥类型。

#### RSA密钥

RSA是最传统的SSH密钥类型,支持较长的密钥长度。较短的RSA密钥(如2048位)在安全性上已经不够用,通常推荐使用4096位长度的RSA密钥以获得更高安全性。

#### DSA密钥

DSA曾是另一种流行的密钥类型,但已被认为不再安全,并且只支持最多1024位密钥长度。OpenSSH 7.0版本之后默认不再支持生成DSA密钥。

#### ECDSA密钥

椭圆曲线数字签名算法(ECDSA)提供了较小密钥长度下的高安全性。ECDSA密钥比RSA密钥短,但提供了相同或更高的安全性级别。

#### Ed25519密钥

Ed25519密钥基于EdDSA签名算法,并使用SHA-512和曲线25519。它在安全性上与ECDSA类似,但提供了更优的性能和较小的密钥尺寸。

## 2.2 配置SSH密钥

### 2.2.1 SSH密钥的存储与管理

#### 密钥存储位置

生成的密钥对默认存储在用户的`~/.ssh/`目录下。私钥`id_rsa`必须小心保护,而公钥`id_rsa.pub`可以公开分享。存储密钥的目录必须保证文件权限正确设置,以防止未授权访问。

#### 设置文件权限

为了防止权限问题,应确保`.ssh`目录的权限设置为700(即只有文件所有者可以读写执行),并且密钥文件的权限设置为600(只有所有者可以读写)。

```bash

chmod 700 ~/.ssh

chmod 600 ~/.ssh/id_rsa

```

### 2.2.2 配置ssh_config与authorized_keys文件

#### ssh_config配置文件

`ssh_config`文件用于系统或用户级别的SSH客户端配置。它允许用户设置默认的SSH连接参数,如端口、密钥文件路径、主机别名等。

例如,你可以创建一个`~/.ssh/config`文件来包含以下内容,以便为不同的主机设置不同的连接参数:

```***

***

User username

IdentityFile ~/.ssh/id_rsa_example

```

#### authorized_keys文件

`authorized_keys`文件位于服务器的`~/.ssh/`目录中,用于存储所有允许使用SSH登录的公钥。当使用公钥认证时,SSH客户端会将本地的公钥发送到服务器进行验证,服务器则通过`authorized_keys`文件中的公钥进行匹配。

```bash

ssh-copy-id -i ~/.ssh/id_rsa.***

```

### 2.3 多环境下的密钥配置

#### 2.3.1 使用ssh-agent管理密钥

`ssh-agent`是一个密钥管理系统,它可以缓存私钥以避免重复输入密码短语。当系统启动或用户登录时,`ssh-agent`启动,并且可以使用`ssh-add`命令添加私钥到它的缓存中。

```bash

eval "$(ssh-agent -s)"

ssh-add ~/.ssh/id_rsa

```

#### 2.3.2 密钥代理与多账户配置

当管理多个账户时,可以使用不同的`ssh-agent`实例或者为每个账户指定不同的配置文件。对于后者,可以在`~/.ssh/config`中配置不同的主机别名,并指定不同的`IdentityFile`。

```***

***

User personaluser

IdentityFile ~/.ssh/id_rsa_***

***

User workuser

IdentityFile ~/.ssh/id_rsa_work

```

在上述配置中,使用`Host`字段定义了不同的服务器别名,并通过`IdentityFile`字段指定了对应的私钥文件。这样,根据登录目的选择相应的`Host`别名即可利用正确的密钥对进行认证。

通过本章节的介绍,我们了解了SSH密钥的生成与配置方式。接下来的章节将深入探讨如何增强SSH密钥的安全性和使用效率。

# 3. SSH密钥的安全性增强

## 3.1 强化密钥强度

### 3.1.1 密钥长度和加密算法的选择

在安全领域,密钥长度和使用的加密算法是决定密钥强度的关键因素。对于SSH密钥而言,传统的RSA算法密钥长度一般推荐使用2048位或更高,而最新的建议是使用4096位以提供更高级别的安全性。与之相比,ECDSA(椭圆曲线数字签名算法)和Ed25519提供了更短的密钥长度,同时提供了与长密钥长度相当甚至更高的安全性。

加密算法的选择也应考虑到其抵抗未来潜在攻击的能力。目前,许多专家推荐使用Ed25519,因为其性能优越,安全性高,且与同级别的其他算法相比,密钥长度更短。

### 3.1.2 定期更新和轮换密钥

即便当前使用的密钥非常安全,长期不更新密钥也会增加密钥被破解的风险。因此,定期更新密钥是一个良好的安全习惯。轮换密钥意味着在一定时间间隔后更换密钥,并确保旧密钥从所有系统中删除。这样可以有效减少密钥被破解后带来的风险。

具体操作上,可以设置一个密钥更新策略,比如每6个月或每一年进行一次密钥更新。更新时,需要生成新的密钥对,并逐步将旧密钥从所有授权列表中移除,同时更新密钥存储库和备份。

## 3.2 认证机制的强化

### 3.2.1 密码短语的使用

密码短语(Passphrase)是在生成密钥对时为私钥设置的额外保护层。一个强密码短语可以有效地保护私钥不被未授权访问。即使私钥被泄露,没有密码短语,攻击者也无法使用该私钥进行认证。

设置密码短语时,应避免使用弱密码,比如常见的单词、短语或可预测的个人信息。密码短语应该包含大小写字母、数字以及特殊字符,并且长度至少为12个字符,推荐使用16个字符或更长以提高安全性。

### 3.2.2 双因素认证的集成

双因素认证(Two-Factor Authentication,2FA)在提高安全性方面发挥了重要作用。它要求用户在输入用户名和密码后,还需要提供第二种认证方式,比如手机短信验证码、应用生成的代码或生物识别信息。

在SSH环境中,可以通过多种方式实现2FA,例如使用基于时间的一次性密码(TOTP)或者U2F(通用第二因素)硬件令牌。集成2FA后,即使私钥被泄露,攻击者也需要额外的认证因素才能成功登录,极大地增强了系统的安全防护。

## 3.3 监控与审计

### 3.3.1 密钥使用日志记录与分析

密钥使用日志记录是跟踪和监控SSH会话活动的一个重要环节。对于企业来说,收集和分析密钥使用日志可以用于审计目的,同时也有助于及时发现可疑行为和入侵尝试。

日志应该记录包括但不限于以下内容:

- 认证成功或失败的尝试。

- 用户身份标识、时间戳和IP地址。

- 使用的密钥指纹和命令执行。

日志分析可以通过自定义脚本或使用第三方的日志分析工具来完成。异常活动的检测通常涉及到算法的建立,旨在识别出不符合常规访问模式的行为。

### 3.3.2 定期的安全审计和密钥审查

定期进行安全审计是确保SSH密钥管理安全性的重要措施。安全审计不仅可以评估现有密钥的安全性,还能验证密钥管理和使用策略的有效性。

在进行安全审计时,应该关注以下几个方面:

- 确认所有密钥都有密码短语保护。

- 检查是否有无效或过期的密钥仍被使用。

- 审查是否有异常的登录尝试或未授权的访问活动。

密钥审查过程应包括检查密钥的活跃程度,确定哪些密钥是必要的,哪些可能是多余的或者不再需要的。对于不活跃或不必要的密钥,应立即吊销并从所有系统中删除。

如需进一步深入了解以上主题,请参考本文以下相关章节。

# 4. SSH密钥管理自动化与实践

SSH密钥管理自动化是提升系统安全性、降低运维成本、增强密钥管理效率的重要手段。随着技术的发展,自动化管理已经成为维护大规模基础设施的基石。本章将深入探讨如何通过自动化工具和脚本来实现SSH密钥的高效管理。

## 4.1 自动化密钥管理工具

自动化工具能够减少人为错误,提供一致性和可重复性,这对于密钥管理来说至关重要。自动化工具通常包括密钥的生成、分发、轮换和吊销等操作。

### 4.1.1 使用密钥管理系统

密钥管理系统是一套完整的解决方案,用于自动化密钥的生命周期管理。它们通常提供以下功能:

- **密钥生成与存储**:生成符合特定标准的密钥,并安全地存储。

- **密钥分发**:将密钥自动分发到目标系统。

- **密钥轮换**:定期更新密钥,以减少安全风险。

- **密钥吊销**:在密钥泄露或过期时能够及时撤销。

一个典型的密钥管理系统是HashiCorp Vault。Vault提供了密钥的自动生成,并能够以安全的方式存储密钥,以及通过策略控制密钥的使用。

### 4.1.2 开源密钥管理解决方案

对于不希望使用商业产品的组织,开源密钥管理解决方案是一个很好的选择。这里以GnuPG(GNU Privacy Guard)为例,它是一个开源的加密工具,支持多种密钥格式和算法。

GnuPG提供了丰富的命令行工具,用于密钥的生成、导入、导出、签署和加密等操作。用户可以编写脚本调用GnuPG,从而实现密钥的自动化管理。

## 4.2 脚本自动化部署密钥

在自动化密钥管理中,脚本语言如Shell或Python是实现复杂逻辑的重要手段。脚本可以与密钥管理系统或开源工具配合,提供定制化的密钥管理功能。

### 4.2.1 编写Shell脚本自动化密钥分发

下面是一个使用Shell脚本自动分发SSH公钥到多个服务器的简单示例。这个脚本假设已经有一个名为`authorized_keys`的文件,包含了要部署的公钥信息。

```bash

#!/bin/bash

# 要部署的公钥文件路径

PUBLIC_KEY_PATH="/path/to/public_key.pub"

# 目标服务器的用户名和IP地址列表

declare -A SERVERS=(

["user1"]="***.***.*.**"

["user2"]="***.***.*.**"

["user3"]="***.***.*.**"

)

# SSH命令选项

SSH_OPTIONS="-o StrictHostKeyChecking=no -o UserKnownHostsFile=/dev/null"

# 遍历服务器,分发公钥

for USER_HOST in "${!SERVERS[@]}"; do

read -r USER SERVER <<< "$USER_HOST"

ssh-copy-id $SSH_OPTIONS $USER@$SERVER < $PUBLIC_KEY_PATH

if [ $? -eq 0 ]; then

echo "Public key successfully copied to $USER@$SERVER."

else

echo "Failed to copy public key to $USER@$SERVER."

fi

done

```

### 4.2.2 使用Ansible等自动化工具管理密钥

Ansible是一个无代理、基于Python的自动化工具,适用于自动化部署、配置管理和应用部署。以下是使用Ansible的playbook来分发SSH公钥的示例:

```yaml

- hosts: all

become: yes

tasks:

- name: Copy authorized_keys file to remote user

authorized_key:

user: "{{ remote_user }}"

state: present

key: "{{ lookup('file', '/path/to/authorized_key.pub') }}"

become: yes

```

在这个playbook中,我们使用`authorized_key`模块将公钥添加到目标主机的`~/.ssh/authorized_keys`文件中。这不仅自动化了密钥分发过程,还保证了密钥的正确权限和位置。

## 4.3 密钥管理的持续集成与部署

随着DevOps文化的兴起,持续集成和部署(CI/CD)变得越发重要。密钥管理作为安全的基础,也应被集成到CI/CD流程中。

### 4.3.1 在CI/CD流程中集成密钥管理

将密钥管理集成到CI/CD流程中可以确保密钥的自动轮换和吊销。这通常通过以下步骤实现:

1. **自动化测试**:在自动化测试阶段,使用专门的测试密钥。

2. **代码检入**:在代码检入时触发密钥的生成。

3. **部署阶段**:在部署阶段,使用部署专用的密钥。

### 4.3.2 安全性最佳实践与自动化流程

自动化密钥管理流程需要遵循安全性最佳实践,例如:

- **密钥最小权限**:密钥只在必要时存在,并拥有最小的权限。

- **职责分离**:不同的角色负责密钥生命周期的不同阶段。

- **日志审计**:记录所有密钥操作,以便事后审查。

此外,自动化流程需要定期进行安全审计和密钥审查,以确保密钥的使用符合安全政策,并及时发现潜在风险。

通过将密钥管理流程自动化,系统管理员能够更加专注于其他重要的安全任务,同时减少了因手动操作而引入的安全漏洞。自动化不仅提升了密钥管理的效率,而且加强了整体安全防护能力。

# 5. SSH密钥故障排查与恢复

## 5.1 常见SSH密钥问题诊断

### 5.1.1 无法连接或认证失败的处理

当在使用SSH进行远程连接时遇到无法连接或认证失败的问题,首先要检查的是网络连接。确保目标服务器的IP地址或主机名能够被正确解析,并且没有网络层面的防火墙或者路由限制导致连接被阻止。

接下来,需要检查SSH服务端配置文件`/etc/ssh/sshd_config`和客户端配置文件`~/.ssh/config`。确认服务端是否开启了SSH协议2(默认开启),以及客户端是否指定了正确的端口号和使用了正确的密钥。

```bash

grep -vE "^#|^$" /etc/ssh/sshd_config | grep -i 'port\|protocol\|password'

```

上述代码块展示了如何使用`grep`命令来查找`sshd_config`文件中与端口和协议相关的内容,帮助我们快速定位配置问题。

### 5.1.2 密钥权限和所有权问题的解决

SSH密钥文件的权限和所有权设置不当是常见的问题之一。理想情况下,用户的私钥文件(如`~/.ssh/id_rsa`)应该只对用户本人可读写,而公钥文件(如`~/.ssh/id_rsa.pub`)可以对所有人公开。

检查和修改权限的命令如下:

```bash

chmod 600 ~/.ssh/id_rsa

chmod 644 ~/.ssh/id_rsa.pub

chmod 700 ~/.ssh

```

利用`chmod`命令,我们可以确保密钥文件和`.ssh`目录的安全性。同时,使用`chown`命令确保这些文件的所有者是正确的用户。

## 5.2 密钥恢复策略

### 5.2.1 备份与恢复密钥的方法

备份SSH密钥是预防数据丢失的重要步骤。一种简单的方法是使用`tar`命令将密钥文件和配置文件备份到一个安全的位置:

```bash

tar -czf ~/ssh_backup.tar.gz ~/.ssh

```

在需要恢复密钥时,可以通过以下命令解压备份文件:

```bash

tar -xzf ~/ssh_backup.tar.gz -C ~/

```

这种方法简单且易于执行,适用于大多数需要快速备份和恢复的场景。对于关键系统,可以考虑使用更高级的备份解决方案,比如使用专业的数据备份软件或服务。

### 5.2.2 密钥丢失或损坏的应对措施

如果私钥文件丢失或损坏,而没有备份,那么情况会变得非常棘手。在这种情况下,需要迅速更改所有使用该密钥进行认证的服务的认证方法。如果是服务器,则需要登录到服务器上更改认证信息,可能需要通过密码或其他认证手段重置。

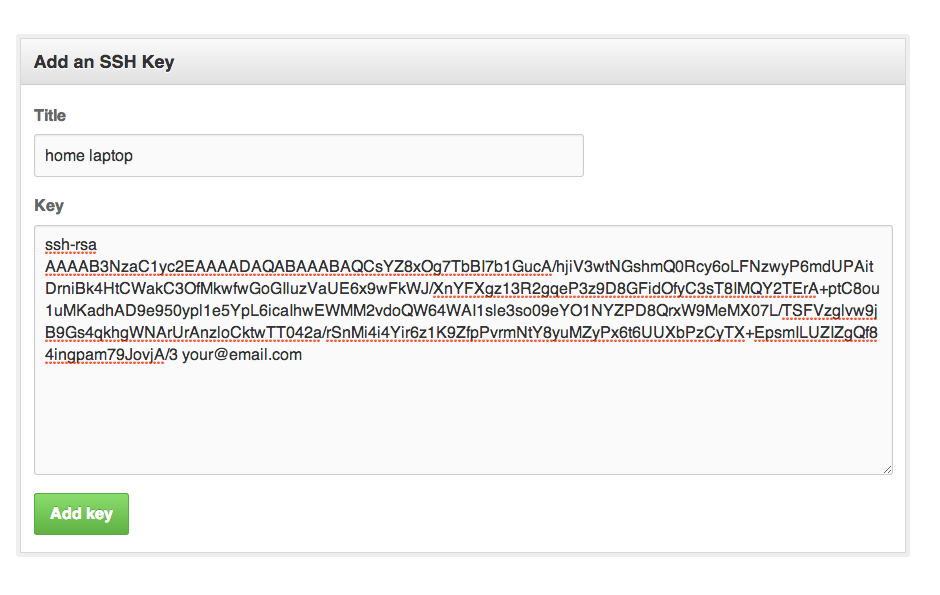

此外,要立即撤销丢失的密钥在所有相关的服务或系统的授权。例如,如果密钥用于GitHub,那么需要在GitHub账户的SSH密钥管理页面中删除丢失的密钥。

在处理完所有系统和服务的密钥认证后,应该立即生成新的密钥对,并替换旧的密钥。如果系统配置为使用密钥管理工具或自动化工具管理密钥,那么这些步骤可以自动完成。

```bash

ssh-keygen -t rsa -b 4096 -C "***"

```

上面的命令会生成一个新的RSA密钥对,其中`-b`参数指定了密钥的位数,`-C`参数用于指定密钥的注释信息。生成新密钥后,更新`~/.ssh/authorized_keys`文件,并重启SSH服务。

```bash

systemctl restart sshd

```

确保替换所有相关的配置文件,并通知所有使用该密钥的用户更新他们的配置或密钥。

请注意,及时的备份和对密钥的严格管理是防止密钥丢失和损坏的最佳策略。定期检查密钥状态,并确保备份策略能够适应组织的需求和业务连续性计划。

# 6. 未来趋势与密钥管理的新技术

随着技术的不断进步,密钥管理领域也在迎来新的挑战与变革。随着量子计算等新兴技术的出现,传统的加密和密钥管理方法可能会变得不再安全。本章将探讨未来密钥管理的发展趋势,以及新兴技术在密钥管理中的应用。

## 6.1 向量子安全迁移

量子计算的发展为计算能力带来了前所未有的提升,同时也给当前的加密技术带来潜在的威胁。在这样的背景下,向量子安全迁移已成为密钥管理领域不可忽视的议题。

### 6.1.1 量子计算对SSH密钥的影响

量子计算机能够运行Shor算法,该算法可以在多项式时间内分解大整数,这对于目前广泛使用的RSA加密算法来说是一个巨大的威胁。此外,量子计算机还有潜力破解其他依赖数学难题的加密系统,例如椭圆曲线加密算法,这也包括了大多数当前使用的SSH密钥体系。

### 6.1.2 量子安全密钥生成与存储技术

为了应对这一挑战,研究者们正致力于开发量子安全的加密算法和密钥生成技术。这些新算法基于数学难题,即使在量子计算机面前也能够保持安全。例如,基于格的加密技术、哈希函数签名和多变量多项式等,都显示出了抵抗量子攻击的潜力。

量子密钥分发(QKD)是一种利用量子力学原理来生成和共享密钥的技术,它提供了一种理论上的量子安全密钥分发方法。QKD利用了量子纠缠和不确定性原理,任何试图截听密钥的行为都会被立即发现。

## 6.2 密钥管理的新兴技术

除了量子安全,还有其他多种新兴技术正在被探索,以改进密钥管理的效率、安全性和可靠性。

### 6.2.1 基于区块链的密钥管理

区块链技术提供了一种分布式账本解决方案,可以用来实现密钥的透明管理。在区块链上,每个密钥的状态和访问权限都可以被记录,并且这些记录不可篡改。这样一来,每个密钥的使用和管理都变得可追溯,大大提高了密钥管理的安全性。

区块链还能够支持智能合约,这些自动化执行的合约可以在特定条件满足时自动更新密钥状态。这降低了管理密钥时的人为干预和错误的可能性,并且提高了密钥生命周期管理的效率。

### 6.2.2 人工智能在密钥管理中的应用前景

人工智能(AI)技术在数据模式识别、异常检测和预测分析方面具有巨大潜力,这些技术可以被应用于密钥管理领域,以提高安全性。

通过机器学习算法,可以对密钥使用行为进行分析,从而识别出异常模式,这些模式可能表明了潜在的安全威胁。例如,如果一个密钥突然在不寻常的时间或地点被使用,AI系统可以及时警报或阻止该密钥的进一步操作。

此外,AI也可以辅助密钥生命周期管理,如自动化密钥的更新、轮换和备份操作。通过预测分析,系统可以提前知道何时需要生成新的密钥对,或者何时需要对现有密钥进行轮换,从而实现密钥管理的自动化和优化。

随着新兴技术的不断发展,我们可以期待密钥管理将变得更加智能、安全和高效。无论是量子安全技术、区块链还是人工智能,它们都有潜力重塑密钥管理的未来,为保持网络和数据的安全提供更加坚实的基础。

0

0