【RSA密钥生成全攻略】:Crypto.PublicKey深度剖析与实战技巧

发布时间: 2024-10-14 03:18:34 阅读量: 127 订阅数: 31

# 1. RSA密钥生成的理论基础

## 1.1 RSA算法概述

RSA算法是一种非对称加密算法,由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)在1977年共同提出。该算法基于一个简单的数论事实:将两个大质数相乘十分容易,但对其乘积进行因数分解却极其困难,尤其是当这两个质数足够大时。

## 1.2 数论基础

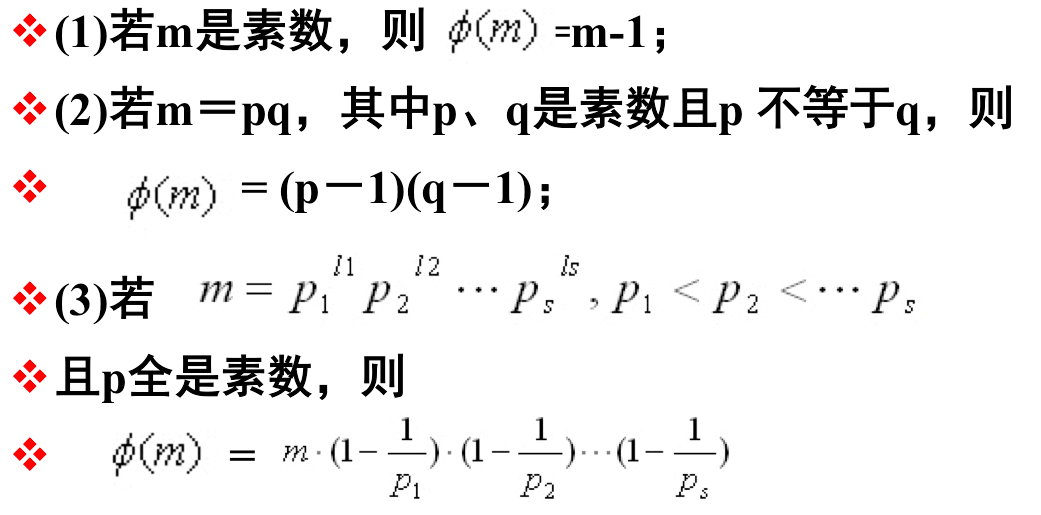

在深入理解RSA算法之前,我们需要了解一些数论的基本概念,如模运算、欧拉函数、欧拉定理等。模运算是RSA算法的核心,它涉及到对一个整数除以另一个整数的余数的计算。

## 1.3 密钥对生成原理

RSA密钥对由一个公钥和一个私钥组成。公钥用于加密数据,私钥用于解密数据。公钥包含模数(n)和指数(e),私钥同样包含模数(n)和另一个指数(d),其中d是e模欧拉函数φ(n)的乘法逆元。公钥和私钥的生成涉及到大数的质因数分解,这是一个计算密集型过程,需要确保模数n的长度足够长以保证算法的安全性。

在下一章节中,我们将讨论如何使用Python的`Crypto.PublicKey`库来安装和配置开发环境,以便我们可以开始生成RSA密钥对。

# 2. Crypto.PublicKey库的安装与配置

在本章节中,我们将详细介绍如何在Python环境中安装和配置Crypto.PublicKey库,以及如何配置开发环境和进行基本的库导入和使用。我们将按照以下结构展开内容:

## 2.1 安装Crypto.PublicKey库

### 2.1.1 Python环境准备

在开始安装Crypto.PublicKey库之前,我们需要确保Python环境已经安装并配置妥当。以下是一些基本的步骤:

1. **安装Python**:确保你的计算机上安装了Python 3.x版本。你可以从Python官方网站下载并安装最新版本的Python。

2. **验证安装**:打开命令行工具(在Windows上是CMD或PowerShell,在macOS或Linux上是Terminal),输入以下命令来验证Python是否安装成功:

```shell

python --version

```

或者如果你使用的是Python 3.x版本,可能需要使用:

```shell

python3 --version

```

3. **配置环境变量**:确保Python的安装路径已经添加到系统的环境变量中。这样你就可以在命令行中直接运行Python及其相关工具。

### 2.1.2 使用pip安装Crypto.PublicKey

安装了Python环境之后,我们可以使用pip(Python的包管理工具)来安装Crypto.PublicKey库。

1. **安装pip**:如果你的系统中没有安装pip,你可以按照官方文档进行安装。大多数Python安装包都自带了pip。

2. **安装Crypto.PublicKey**:打开命令行工具,输入以下命令来安装Crypto.PublicKey库:

```shell

pip install pycryptodome

```

注意,这里我们安装的是`pycryptodome`,这是一个加密算法的Python库,其中包含了`Crypto.PublicKey`模块。

3. **验证安装**:安装完成后,你可以通过尝试导入`Crypto.PublicKey`来验证安装是否成功:

```python

from Crypto.PublicKey import RSA

```

如果没有报错,说明库已经成功安装。

## 2.2 配置开发环境

### 2.2.1 选择合适的IDE

在进行Python开发时,选择一个合适的集成开发环境(IDE)是非常重要的。以下是几个流行的Python IDE:

1. **PyCharm**:JetBrains出品的IDE,功能强大,社区版免费。适合专业开发者。

2. **VSCode**:微软出品的轻量级代码编辑器,插件丰富,支持多种语言。

3. **Jupyter Notebook**:适合数据分析和机器学习的交互式编程环境。

4. **Spyder**:Python科学计算社区推荐的IDE,与Anaconda一起安装。

### 2.2.2 配置项目环境和依赖

在开始开发之前,我们需要配置项目环境和依赖。这里以VSCode为例,说明如何进行配置:

1. **安装VSCode**:从官网下载并安装VSCode。

2. **安装Python扩展**:在VSCode中安装Python扩展,以便获得代码高亮、调试支持等功能。

3. **创建项目文件夹**:在合适的位置创建一个新的文件夹作为项目目录。

4. **创建虚拟环境**:在项目目录中创建一个虚拟环境,以隔离项目依赖:

```shell

python -m venv venv

```

激活虚拟环境(Windows):

```shell

venv\Scripts\activate

```

激活虚拟环境(macOS/Linux):

```shell

source venv/bin/activate

```

5. **安装项目依赖**:使用pip将项目所需的库安装到虚拟环境中:

```shell

pip install -r requirements.txt

```

其中`requirements.txt`文件列出了所有依赖的库及其版本。

## 2.3 导入库与基本使用

### 2.3.1 导入库方法

在Python中,我们可以通过两种方式导入库:使用`import`语句或者`from ... import ...`语句。以下是导入`Crypto.PublicKey`库的两种方法:

```python

import Crypto.PublicKey as cpk

```

或者

```python

from Crypto.PublicKey import RSA

```

### 2.3.2 创建密钥对的示例代码

在导入库之后,我们可以使用`RSA.generate()`函数来生成RSA密钥对。以下是一个示例代码:

```python

from Crypto.PublicKey import RSA

# 生成密钥对

key_pair = RSA.generate(2048)

# 获取公钥和私钥

public_key = key_pair.publickey()

private_key = key_pair.export_key()

print("Public key:", public_key)

print("Private key:", private_key)

```

在本章节中,我们介绍了如何安装和配置Crypto.PublicKey库,以及如何导入库和创建RSA密钥对。这些是进行RSA加密和解密操作的基础。在下一章节中,我们将深入探讨RSA密钥对的生成原理和安全管理。

# 3. RSA密钥对的生成与管理

在本章节中,我们将深入探讨RSA密钥对的生成与管理。这包括理解密钥对生成的原理、实际生成密钥对的过程以及密钥的安全管理策略。通过对这些内容的详细讨论,我们将为读者提供一个完整的视角,理解如何在Python环境中使用`Crypto.PublicKey`库来安全地生成和管理RSA密钥对。

## 3.1 密钥对生成的原理

在开始实践之前,了解RSA密钥对生成的理论基础是非常重要的。这一小节将介绍公钥与私钥的数学原理以及如何选择合适的密钥长度。

### 3.1.1 公钥与私钥的数学原理

RSA算法的安全性基于大数分解的难度。在RSA算法中,公钥和私钥是通过两个大素数的乘积来生成的。以下是生成过程的简化版:

1. 选择两个大素数\( p \)和\( q \)。

2. 计算\( n = p \times q \),\( n \)的长度将成为密钥长度。

3. 计算欧拉函数\( \phi(n) = (p-1) \times (q-1) \)。

4. 选择一个小于\( \phi(n) \)的整数\( e \),使其与\( \phi(n) \)互质。通常\( e \)取65537。

5. 计算\( d \),使得\( d \times e \equiv 1 \mod \phi(n) \),\( d \)即为私钥的一部分。

6. 公钥为\( (n, e) \),私钥为\( (n, d) \)。

### 3.1.2 密钥长度的选择

选择合适的密钥长度对于保证加密的安全性至关重要。密钥越长,破解的难度越大,但相应的计算开销也越大。当前,至少选择2048位的密钥长度是推荐的做法,而对于高度敏感的信息,甚至建议使用4096位或更长的密钥。

## 3.2 实际生成密钥对

在本小节中,我们将演示如何使用Python的`Crypto.PublicKey`库实际生成RSA密钥对,并介绍如何导出和导入密钥。

### 3.2.1 使用Crypto.PublicKey生成密钥对

首先,确保已经安装了`pycrypto`库,可以通过`pip install pycrypto`来安装。然后,使用以下代码生成RSA密钥对:

```python

from Crypto.PublicKey import RSA

# 生成密钥对

key = RSA.generate(2048)

# 获取私钥

private_key = key.export_key()

# 获取公钥

public_key = key.publickey().export_key()

# 将密钥写入文件

with open('private.pem', 'wb') as f:

f.write(private_key)

with open('public.pem', 'wb') as f:

f.write(public_key)

```

### 3.2.2 导出与导入密钥

导出的密钥可以保存到文件中,以便在不同的环境中使用。导入密钥也非常简单:

```python

# 从文件导入私钥

with open('private.pem', 'rb') as f:

private_key = RSA.import_key(f.read())

# 从文件导入公钥

with open('public.pem', 'rb') as f:

public_key = RSA.import_key(f.read())

```

## 3.3 密钥的安全管理

密钥的安全存储、备份与恢复是密钥管理的关键部分。在这一小节中,我们将讨论如何安全地管理RSA密钥。

### 3.3.1 密钥的安全存储

密钥一旦生成,应该在安全的环境中存储,以防止未授权访问。以下是一些最佳实践:

- 使用密码保护密钥文件。

- 将密钥存储在安全的服务器上,并限制访问权限。

- 定期备份密钥,并确保备份的安全。

### 3.3.2 密钥的备份与恢复

备份密钥是确保数据安全的重要步骤。在Python中,可以使用以下方法备份和恢复密钥:

```python

# 备份私钥

with open('private_backup.pem', 'wb') as f:

f.write(private_key.export_key(passphrase=b'my_password'))

# 恢复私钥

with open('private_backup.pem', 'rb') as f:

private_key_backup = RSA.import_key(f.read())

```

在备份密钥时,使用强密码是非常重要的,以防止密码被破解。

通过本章节的介绍,我们已经了解了RSA密钥对的生成原理、实际生成过程以及安全管理办法。在接下来的章节中,我们将深入探讨RSA加密与解密的实战应用,包括加解密机制的解析、算法实现以及性能考量与优化。

# 4. RSA加密与解密的实战应用

## 4.1 RSA加密机制

### 4.1.1 加密过程解析

在本章节中,我们将深入探讨RSA加密机制的原理和实际应用。RSA加密是一种非对称加密算法,它依赖于一对密钥:公钥和私钥。公钥用于加密数据,而私钥用于解密。这种机制确保了只有拥有私钥的人才能解密通过公钥加密的信息,从而实现了安全通信。

加密过程大致可以分为以下几个步骤:

1. **密钥对生成**:如前所述,首先需要生成一对公钥和私钥。

2. **公钥分发**:公钥可以公开分发,任何人都可以使用它来加密信息。

3. **信息加密**:使用公钥对信息进行加密,生成密文。

4. **信息解密**:只有持有对应私钥的接收者才能解密密文,恢复原始信息。

### 4.1.2 加密算法实现

下面我们通过一个Python示例代码来实现RSA加密过程。首先,确保我们已经安装了`Crypto.PublicKey`库。

```python

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

from Crypto.Random import get_random_bytes

import binascii

# 生成密钥对

key = RSA.generate(2048)

# 获取公钥

pub_key = key.publickey()

pub_key_text = pub_key.export_key()

# 加密数据

message = 'Hello, this is an encrypted message!'

message_bytes = message.encode('utf-8')

cipher = PKCS1_OAEP.new(key)

encrypted_message = cipher.encrypt(message_bytes)

# 输出加密后的数据

print(f'Encrypted message: {binascii.hexlify(encrypted_message)}')

```

在这个代码示例中,我们首先生成了一个2048位的RSA密钥对。然后,我们使用公钥创建了一个`PKCS1_OAEP`加密器对象,并用它来加密一段文本消息。加密后的消息以十六进制形式打印出来。

### 4.1.3 解密过程解析

解密是加密的逆过程,它使用私钥来还原加密后的数据到其原始形式。RSA解密过程同样需要几个步骤:

1. **私钥准备**:确保私钥安全地保管,并在需要时可用。

2. **解密数据**:使用私钥对密文进行解密,恢复成原始信息。

### 4.1.4 解密算法实现

接下来,我们将使用私钥来解密之前加密的消息。

```python

# 解密数据

cipher = PKCS1_OAEP.new(key)

decrypted_message = cipher.decrypt(encrypted_message)

print(f'Decrypted message: {decrypted_message.decode("utf-8")}')

```

在这个解密示例中,我们使用相同的密钥对象来创建解密器,并调用`decrypt`方法来还原密文到原始的明文消息。

### 4.1.5 加解密通信示例

现在,我们将通过一个完整的通信示例来展示RSA加密和解密的过程。这个示例将模拟一个简单的客户端和服务器之间的加密通信。

#### 客户端代码:

```python

# 客户端代码

# ...(省略了密钥生成和加密部分,与前面相同)

# 发送加密消息

encrypted_message = cipher.encrypt(message_bytes)

print(f'Client sends encrypted message: {binascii.hexlify(encrypted_message)}')

```

#### 服务器代码:

```python

# 服务器代码

# ...(省略了密钥生成和解密部分,与前面相同)

# 接收加密消息

# 假设encrypted_message是从客户端接收到的

decrypted_message = cipher.decrypt(encrypted_message)

print(f'Server receives decrypted message: {decrypted_message.decode("utf-8")}')

```

在这个示例中,客户端加密消息并发送给服务器,服务器使用私钥解密消息。这个过程模拟了实际的客户端-服务器加密通信。

### 4.1.6 性能考量与优化

在实际应用中,性能是必须考虑的因素。RSA加密和解密过程相对耗时,特别是对于较长的消息。因此,优化性能是提高RSA应用效率的关键。

#### 性能优化策略:

1. **缓存密钥**:避免在每次通信中重新生成密钥对。

2. **优化数据大小**:对于大量数据,可以使用对称加密算法进行加密,然后用RSA加密对称密钥。

3. **硬件加速**:使用专门的硬件模块来加速加密和解密过程。

### 性能分析

通过实际测试,我们可以分析RSA加密和解密的性能表现,并根据结果调整优化策略。例如,我们可以使用Python的`timeit`模块来测量加密和解密操作的时间。

### 性能优化代码示例

```python

import timeit

# 测试加密性能

encryption_time = timeit.timeit(lambda: cipher.encrypt(message_bytes), number=1000)

# 测试解密性能

decryption_time = timeit.timeit(lambda: cipher.decrypt(encrypted_message), number=1000)

print(f'Average encryption time: {encryption_time / 1000:.4f} seconds')

print(f'Average decryption time: {decryption_time / 1000:.4f} seconds')

```

在这个性能分析示例中,我们使用`timeit`模块来测量加密和解密操作的平均时间。这可以帮助我们了解算法的性能,并据此进行优化。

### 总结

本章节介绍了RSA加密和解密的实战应用,包括加密和解密的过程解析、算法实现、性能考量与优化。通过具体的代码示例和性能分析,我们可以更好地理解和应用RSA加密技术。在下一章节中,我们将探讨RSA算法的高级应用与安全性分析。

# 5. RSA算法的高级应用与安全性分析

## 5.1 高级加解密技术

### 5.1.1 使用padding提升安全性

在RSA加密中,padding是一种重要的技术,用于在加密数据之前填充数据,以确保数据的安全性。Padding的主要目的是防止某些类型的攻击,如选择密文攻击(CCA)和选择明文攻击(CPA)。常见的padding模式包括PKCS#1(Public-Key Cryptography Standards #1)和OAEP(Optimal Asymmetric Encryption Padding)。

### 5.1.2 多密钥管理策略

在实际应用中,为了提高安全性,通常会采用多密钥管理策略。这包括密钥的分割(Shamir's Secret Sharing)、密钥的轮换(Key Rotation)以及密钥的分层管理(Hierarchical Key Management)等技术。这些策略可以有效降低单点故障的风险,即使一部分密钥泄露,也不会影响整个系统的安全。

## 5.2 RSA算法的攻击与防御

### 5.2.1 常见的RSA攻击手段

RSA算法虽然安全,但在实际应用中仍可能面临多种攻击手段。其中,最著名的是公钥密码分析(Public Key Cryptanalysis),包括:

- **因子分解攻击**:攻击者尝试通过数学方法分解公钥中的n,获取私钥。

- **小密钥攻击**:使用小于推荐长度的密钥,使得攻击者更容易通过暴力破解获取密钥。

- **中间人攻击**(MITM):攻击者在通信双方之间拦截并可能篡改加密数据。

### 5.2.2 防御策略与最佳实践

为了防御这些攻击,可以采取以下策略:

- **使用足够长度的密钥**:推荐使用至少2048位的密钥长度。

- **定期更换密钥**:减少密钥被破解的风险。

- **使用强随机数生成器**:确保密钥的不可预测性。

- **采用安全的padding方案**:如PKCS#1 v2.0的OAEP。

- **使用HTTPS等安全协议**:保证数据传输的安全性。

## 5.3 RSA算法的未来趋势

### 5.3.1 RSA在量子计算中的挑战

随着量子计算的发展,RSA加密算法面临的最大挑战之一是量子计算的潜在能力,特别是Shor算法,它能够在多项式时间内分解大整数,从而破解RSA加密。

### 5.3.2 替代算法与发展趋势

为了应对量子计算的挑战,研究者正在开发新的加密算法,统称为量子安全加密算法或后量子加密算法。这些算法旨在抵御量子计算机的攻击。目前,一些有潜力的替代算法包括:

- **格基密码学**(Lattice-based cryptography)

- **哈希基密码学**(Hash-based cryptography)

- **多变量多项式密码学**(Multivariate polynomial cryptography)

- **码基密码学**(Code-based cryptography)

这些算法的安全性基于数学问题,目前认为它们不会被量子计算轻易破解。随着量子计算技术的进步,这些后量子加密算法将逐渐成为加密技术的主流。

以上是对RSA算法高级应用与安全性分析的详细介绍。接下来,我们将探讨具体的代码示例和实现方式。

0

0