【签名验证大师课】:掌握Crypto.PublicKey中的签名验证机制

发布时间: 2024-10-14 03:41:01 阅读量: 30 订阅数: 45

# 1. 签名验证大师课导论

## 导言:数字签名的重要性

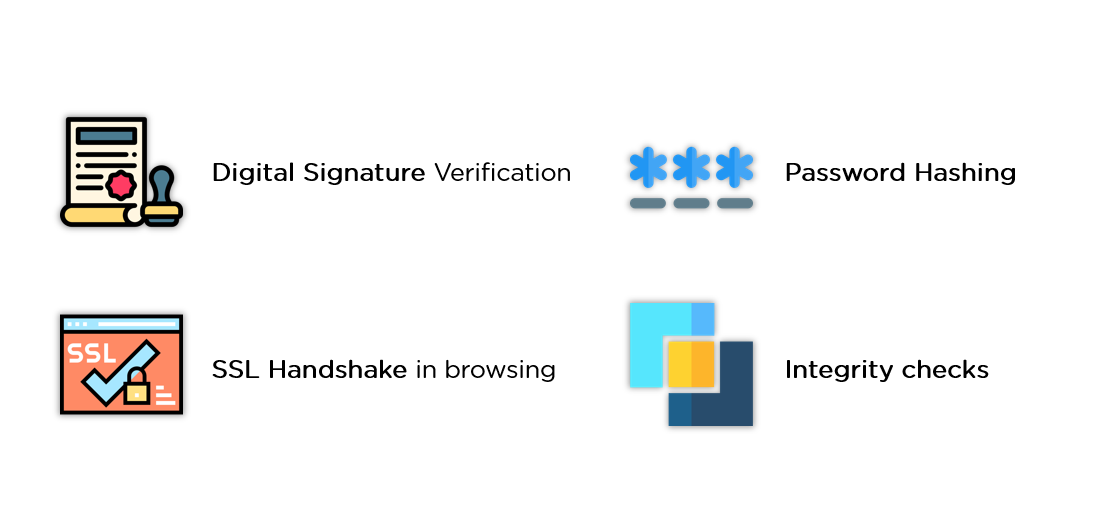

在当今数字化的世界中,数据的完整性和来源的认证变得至关重要。数字签名技术提供了一种强大的手段来确保信息在传输过程中的安全性和不可否认性。本章将引导读者了解签名验证的基本概念,以及它在保护数据完整性和提供身份认证方面的作用。

数字签名不仅用于软件分发和代码安全,还广泛应用于金融交易、电子邮件和网络通讯等领域。通过本章的学习,读者将掌握公钥密码学的基础知识,并为后续章节中深入探讨数字签名的工作原理、实践操作和高级应用打下坚实的基础。

# 2. 理解公钥密码学基础

公钥密码学,又称为非对称加密,是现代网络安全的基石。它不仅保证了信息传输的安全性,还为数字签名提供了理论基础。在本章节中,我们将深入探讨公钥密码学的原理,以及它如何在数字签名中发挥作用。

## 2.1 公钥密码学简介

### 2.1.1 对称加密与非对称加密的区别

在介绍公钥密码学之前,我们先回顾一下对称加密的基本概念。对称加密使用同一个密钥进行数据的加密和解密。虽然速度快,但是密钥的分发和管理成为了一个难题。而非对称加密,也称为公钥加密,解决了这个难题。它使用一对密钥:公钥和私钥。公钥用于加密数据,私钥用于解密数据。公钥可以公开分享,而私钥必须保密。这样的设计不仅解决了密钥分发的问题,还为数字签名提供了可能。

### 2.1.2 公钥基础设施(PKI)概述

公钥基础设施(PKI)是一套用于管理公钥加密的框架。它包括证书颁发机构(CA)、证书存储库、证书撤销列表(CRL)和相关的软硬件系统。PKI的核心是数字证书,它将公钥与实体的身份绑定,并通过CA的数字签名来保证其真实性。

## 2.2 数字签名的工作原理

### 2.2.1 数字签名的目的和重要性

数字签名是一种电子签名形式,它确保了信息的完整性和不可否认性。数字签名的主要目的是验证信息的来源,确保信息在传输过程中未被篡改,并且提供了一种防止发送者否认发送信息的手段。这对于电子商务、安全通讯和身份验证等领域至关重要。

### 2.2.2 数字签名的流程和机制

数字签名的流程通常包括四个步骤:签名生成、签名附加、签名验证和验证确认。签名生成阶段,发送者使用自己的私钥对信息的哈希值进行加密。签名附加阶段,将生成的数字签名附加到原始信息上。签名验证阶段,接收者使用发送者的公钥对签名进行解密,并与信息的哈希值进行比对。验证确认阶段,如果比对成功,则确认签名有效。

## 2.3 数字证书和信任链

### 2.3.1 数字证书的结构和作用

数字证书包含了实体的身份信息、公钥信息以及CA的数字签名。它的结构通常遵循X.509标准,包含版本号、序列号、签名算法标识、发行者、有效期等信息。数字证书的作用是证明公钥与其所属实体身份的绑定关系,是实现信任链的基础。

### 2.3.2 证书颁发机构(CA)和信任链的建立

CA是负责签发和管理数字证书的权威机构。它通过自己的私钥对证书进行签名,以证明其真实性。信任链的建立依赖于根CA证书,它是自签名的,被操作系统和浏览器等信任。中级CA的证书由根CA签发,而实体的证书则由中级CA签发。这样形成了一个信任链,最终追溯到根CA。

### 2.3.3 信任链的验证过程

信任链的验证过程涉及到对每一级证书的签名进行验证,确保每个证书的有效性和真实性。这通常包括以下几个步骤:

1. 验证当前证书的签名是否由上一级CA的公钥正确解密。

2. 确认当前证书的发行者是上一级CA。

3. 验证当前证书的发行者的证书是否有效。

4. 重复上述步骤,直到验证到根CA证书。

### 2.3.4 信任链验证的代码实现

以下是使用Python的`cryptography`库进行信任链验证的示例代码:

```python

from cryptography import x509

from cryptography.hazmat.backends import default_backend

# 加载根CA证书

root_ca = x509.load_pem_x509_certificate(

b'''-----BEGIN CERTIFICATE-----

MIIDdzCCAl8CAQAwgZs...

-----END CERTIFICATE-----''',

default_backend()

)

# 加载中级CA证书

intermediate_ca = x509.load_pem_x509_certificate(

b'''-----BEGIN CERTIFICATE-----

MIIDyzCCAr8CAQAwgYs...

-----END CERTIFICATE-----''',

default_backend()

)

# 加载实体证书

end_entity_cert = x509.load_pem_x509_certificate(

b'''-----BEGIN CERTIFICATE-----

MIIDHzCCAsqgAwIBAgIB...

-----END CERTIFICATE-----''',

default_backend()

)

# 构建信任链

trust_chain = [

root_ca,

intermediate_ca,

end_entity_cert

]

# 验证信任链

try:

for cert in trust_chain:

cert.public_key().verify(

cert.signature,

cert.tbs_certificate_bytes,

padding.PKCS1v15(),

cert.signature_hash_algorithm

)

print("信任链验证成功!")

except Exception as e:

print("信任链验证失败:", e)

```

### 2.3.5 信任链验证的重要性

信任链验证确保了数字证书的有效性和真实性,是安全通信的关键环节。它防止了证书伪造和中间人攻击,保障了数据传输的安全性。

## 2.3.6 信任链验证的最佳实践

在实际应用中,信任链验证的最佳实践包括:

1. 使用最新的信任列表和根证书。

2. 定期更新和维护信任链。

3. 使用多级证书验证,确保每一级的有效性。

4. 对异常情况进行处理,记录验证失败的日志。

### 2.3.7 信任链验证的常见问题

在进行信任链验证时,可能会遇到以下常见问题:

1. **证书过期**:证书已经超过了有效期。

2. **证书吊销**:证书被发行者撤销。

3. **不匹配的签名算法**:验证时使用的签名算法与证书中的不匹配。

4. **信任链断裂**:信任链中缺少中间证书。

### 2.3.8 信任链验证的案例分析

假设我们有一个Web应用,需要通过HTTPS协议安全地与客户端通信。我们使用自签名的根CA证书,并为服务器签发了中间CA证书和服务器证书。客户端在访问我们的网站时,会进行信任链验证:

1. 客户端收到服务器证书。

2. 客户端验证服务器证书是否由中间CA签发。

3. 客户端验证中间CA证书是否由根CA签发。

4. 客户端验证根CA证书是否有效。

### 2.3.9 信任链验证的性能影响

信任链验证可能会对系统性能产生一定影响,尤其是在需要验证大量证书的情况下。为了优化性能,可以采用以下措施:

1. **缓存中间证书**:将中间证书缓存起来,避免重复验证。

2. **批量验证**:在可能的情况下,批量验证证书以减少验证次数。

3. **异步验证**:在后台线程中进行证书验证,避免阻塞主线程。

### 2.3.10 信任链验证的工具和资源

有许多工具和资源可以帮助进行信任链验证,包括:

1. **OpenSSL**:强大的命令行工具,支持多种证书操作。

2. **Wireshark**:网络协议分析工具,可以查看和分析TLS握手过程中的证书。

3. **cryptography**:Python的加密库,提供了证书验证的API。

### 2.3.11 信任链验证的未来趋势

随着数字证书的广泛应用,信任链验证将会变得更加重要。未来的趋势包括:

1. **自动化证书管理**:更多的自动化工具将出现,以简化证书的管理和更新。

2. **证书透明度**:证书透明度日志将成为标准,提供证书使用的透明度和可追溯性。

3. **量子安全**:随着量子计算的发展,新的量子安全证书将被开发出来,以应对量子攻击。

### 2.3.12 本章节介绍

本章节介绍了公钥密码学的基础知识,包括对称加密与非对称加密的区别,数字签名的目的和重要性,以及数字证书和信任链的概念。通过深入探讨信任链的验证过程和实现,我们了解了信任链验证的重要性、最佳实践、常见问题以及性能影响。最后,我们还讨论了信任链验证的工具和资源,以及未来的发展趋势。

# 3. Python中Crypto.PublicKey模块的使用

在本章节中,我们将深入探讨如何在Python中使用Crypto.PublicKey模块来生成密钥对、导入导出密钥以及应用它们进行签名和验签操作。本章节介绍的内容将为后续章节中的签名验证实践操作打下坚实的基础。

## 3.1 安装和环境配置

### 3.1.1 安装Python Crypto库

在开始之前,我们需要确保已经安装了Python环境,并且安装了Crypto库。Crypto是一个提供加密算法支持的Python库,其中包含了`Crypto.PublicKey`模块,用于处理公钥和私钥的生成、存储和导入导出等功能。

安装Crypto库可以通过pip命令进行:

```bash

pip install pycryptodome

```

### 3.1.2 环境依赖和准备

安装完成后,我们可以开始准备我们的开发环境。在Python中,使用`Crypto.PublicKey`模块需要导入它,并且准备好密钥存储的位置。

```python

from Crypto.PublicKey import RSA

# 生成密钥对并保存到文件中

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

with open('private.pem', 'wb') as f:

f.write(private_key)

with open('public.pem', 'wb') as f:

f.write(public_key)

```

在这段代码中,我们首先导入了`RSA`类,然后生成了一个2048位的RSA密钥对。接着,我们将私钥和公钥分别导出到文件中。这些文件将用于后续的导入和导出密钥的操作。

## 3.2 生成密钥对

### 3.2.1 RSA密钥的生成和存储

在Python中使用Crypto.PublicKey模块生成RSA密钥对是相当直接的。我们可以通过以下步骤来完成这个过程:

1. 导入`RSA`类。

2. 调用`RSA.generate()`方法生成密钥对。

3. 使用`export_key()`方法将密钥导出到文件。

下面是一个完整的示例代码:

```python

from Crypto.PublicKey import RSA

# 生成密钥对

key = RSA.generate(2048)

# 导出私钥

private_key = key.export_key()

# 导出公钥

public_key = key.publickey().export_key()

# 将密钥保存到文件

with open('private.pem', 'wb') as f:

f.write(private_key)

with open('public.pem', 'wb') as f:

f.write(public_key)

```

### 3.2.2 其他算法密钥生成示例

除了RSA,Crypto.PublicKey模块还支持其他多种公钥密码算法。例如,我们也可以使用DSA算法生成密钥对:

```python

from Crypto.PublicKey import DSA

# 生成DSA密钥对

key = DSA.generate(2048)

# 导出私钥

private_key = key.export_key()

# 导出公钥

public_key = key.publickey().export_key()

# 将密钥保存到文件

with open('private_dsa.pem', 'wb') as f:

f.write(private_key)

with open('public_dsa.pem', 'wb') as f:

f.write(public_key)

```

在这个示

0

0