网络安全中的随机数生成:防御网络攻击

发布时间: 2024-07-03 09:18:56 阅读量: 98 订阅数: 43

# 1. 网络安全中的随机数**

随机数在网络安全中至关重要,因为它为加密、身份验证和授权等关键操作提供了不可预测性。随机数的类型包括:

* **伪随机数 (PRNG):**使用确定性算法生成,但看起来是随机的。

* **真随机数 (TRNG):**从物理现象或硬件设备中提取,具有真正的随机性。

# 2. 随机数生成算法

### 2.1 伪随机数生成器 (PRNG)

伪随机数生成器 (PRNG) 是使用确定性算法生成看似随机的数字序列的算法。它们是网络安全中常用的随机数来源,因为它们易于实现且效率高。

#### 2.1.1 线性同余发生器 (LCG)

LCG 是最简单的 PRNG 之一。它使用以下公式生成随机数序列:

```

X[i] = (a * X[i-1] + c) mod m

```

其中:

* X[i] 是第 i 个随机数

* X[i-1] 是前一个随机数

* a 是乘法常数

* c 是加法常数

* m 是模数

LCG 的优点是简单且快速。然而,它产生的序列是可预测的,这使其不适合用于需要强随机性的应用。

#### 2.1.2 梅森旋转发生器 (MT)

MT 是一个更复杂的 PRNG,它产生更长的随机数序列,并且比 LCG 更难预测。它使用以下公式生成随机数序列:

```

X[i] = (X[i-w] ^ (X[i-w] >> r)) ^ (X[i-u] ^ ((X[i-u] >> s) & B))

```

其中:

* X[i] 是第 i 个随机数

* w、u、r、s 和 B 是常数

MT 的优点是产生更长的随机数序列,并且比 LCG 更难预测。然而,它比 LCG 更慢,并且仍然可能被预测。

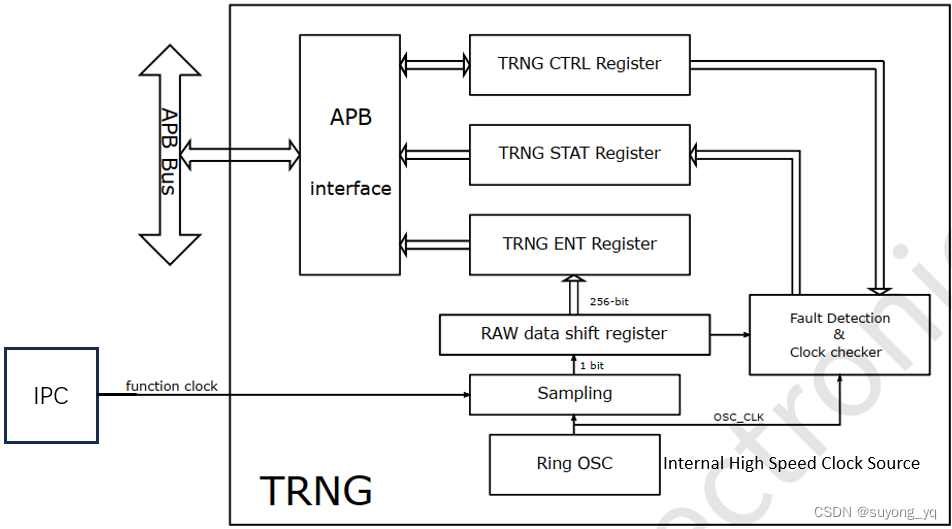

### 2.2 真随机数生成器 (TRNG)

真随机数生成器 (TRNG) 使用物理现象或硬件设备生成真正的随机数。它们比 PRNG 更安全,但通常更慢且更昂贵。

#### 2.2.1 物理现象

物理现象,如大气噪声、放射性衰变和热噪声,可以用来生成真正的随机数。这些现象本质上是不可预测的,因此产生的随机数序列也是不可预测的。

#### 2.2.2 硬件设备

某些硬件设备,如专用芯片或量子随机数生成器,也可以用来生成真正的随机数。这些设备通常比基于物理现象的 TRNG 更快,但它们也更昂贵。

### 表格:随机数生成算法比较

| 算法 | 优点 | 缺点 |

|---|---|---|

| LCG | 简单、快速 | 可预测 |

| MT | 更长的序列,更难预测 | 比 LCG 慢 |

| TRNG (物理现象) | 真正的随机性 | 慢、昂贵 |

| TRNG (硬件设备) | 真正的随机性,更快 | 更昂贵 |

### 流程图:随机数生成算法选择

```mermaid

graph LR

subgraph PRNG

A[伪随机数生成器]

B[LCG]

C[MT]

end

subgraph TRNG

D[真随机数生成器]

E[物理现象]

F[硬件设备]

end

A --> B

A --> C

D --> E

D --> F

```

# 3. 随机数生成在网络安全中的应用

### 3.1 密钥生成和管理

随机数在密钥生成和管理中至关重要。密钥是用于加密和解密数据的秘密信息。安全密钥应不可预测且难以破解。

**密钥生成:**

随机数用于生成加密密钥。这些密钥必须是不可预测的,以防止未经授权的访问。伪随机数生成器 (PRNG) 通常用于生成密钥,因为它们可以快速生成大量随机数。

**密钥管理:**

随机数还用于管理密钥。密钥必须安全存储和传输,以防止它们落入坏人之手。随机数可用于生成密钥保护机制,例如密钥加密密钥 (KEK) 和密钥包装密钥 (KWK)。

### 3.2 加密算法

随机数在加密算法中扮演着至关重要的角色。加密算法使用密钥将明文数据转换为密文。

**对称加密:**

对称加密算法使用相同的密钥进行加密和解密。随

0

0