【散列与加密技术】:掌握散列函数在数据安全中的核心应用

发布时间: 2024-09-11 03:10:47 阅读量: 159 订阅数: 24

# 1. 散列技术与数据安全基础

## 1.1 散列技术概述

散列技术是信息安全领域的一个基石,它通过一种复杂且不可逆的数学函数将输入数据转换成固定长度的唯一散列值(或摘要)。这种转换过程必须满足单向性,即从散列值无法逆向推导出原始数据。

## 1.2 数据安全的必要性

在数字化时代,数据安全是每一个企业和个人都必须面对的问题。散列技术提供了数据保密性、完整性和认证性的一种有效手段。尤其是对于存储密码、验证文件完整性等场景,散列技术至关重要。

## 1.3 散列技术与数据安全的关联

散列技术与数据安全的关联在于其不可逆性和唯一性。这意味着即便数据被非法访问,没有密钥的情况下,攻击者也无法从散列值得知原始信息。散列技术常被用于密码学、数据完整性校验以及数字签名等场景,增强了整体数据安全保护机制。

散列技术是保障信息安全的关键技术之一,它通过特定的算法将数据转换为固定长度的值,用于检测数据是否被篡改,并在密码学中提供保护。在接下来的章节中,我们将深入探讨散列函数的工作原理以及它们在数据安全中的具体应用。

# 2. 散列函数的原理与实现

### 2.1 散列函数的工作原理

#### 2.1.1 单向性与冲突避免机制

散列函数是一种将任意长度的输入通过特定的算法转换成固定长度输出的函数,这种转换过程在数据结构和数据库中广泛应用于加快查找速度。其核心特性是单向性,即从散列值无法还原原始数据(或逆向工程),以及冲突避免机制,确保不同的输入得到不同的散列值。一个理想的散列函数应满足以下要求:

- 高效性:对于任意长度的输入数据,能够快速计算其散列值。

- 单向性:从散列值几乎不可能推算出原始输入数据。

- 原像抵抗力:找到两个不同的输入数据,它们拥有相同的散列值是极其困难的。

- 冲突抵抗力:不同输入数据得到相同散列值的概率应该非常低。

为了实现冲突避免机制,散列函数通常采用以下策略:

- **开放寻址法**:当两个输入数据产生冲突时,通过某种算法(如线性探测、二次探测等)计算一个新的位置来存储冲突数据。

- **链表法**:每个散列值对应一个链表,所有具有相同散列值的数据项通过链表连接起来。这样,即使散列值相同,仍然可以通过链表访问到各自的原始数据。

#### 2.1.2 散列函数的设计准则

设计一个良好的散列函数需要遵循一系列准则,以下是一些核心原则:

- **均匀分布**:输入数据的任何微小变化都应导致散列值的随机变化,称为雪崩效应。

- **高效计算**:为了保证系统的性能,散列函数应能够在较短的时间内计算出结果。

- **避免模式**:散列函数不应该显示出任何明显的模式或规律,否则可能会被攻击者利用。

- **可扩展性**:随着数据量的增加,散列函数仍能够有效工作,不会导致性能急剧下降。

实现这些设计准则的关键是选择合适的散列算法和适当长度的输出散列值。长度越长,散列冲突的概率越低,但同时会增加存储和计算成本。

### 2.2 常见散列算法分析

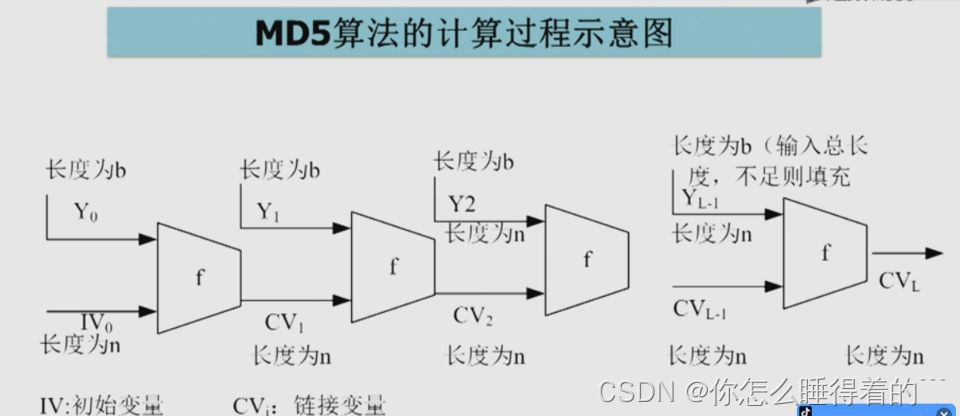

#### 2.2.1 MD5算法的历史与局限性

MD5(Message Digest Algorithm 5)是一种广泛使用的散列函数,它能够产生一个128位(16字节)的散列值。该算法由Ronald Rivest于1991年设计,一度被广泛用于确保数据完整性和认证。然而,自1996年以来,MD5由于其设计上的缺陷,已被证明存在安全漏洞,并不推荐在安全敏感的应用中使用。

MD5算法的主要局限性包括:

- **碰撞容易产生**:通过使用特定的方法,可以相对较容易地找到两个不同的输入数据产生相同散列值的情况。

- **速度较快,但安全性低**:MD5算法的计算速度非常快,但这也是其缺点之一,因为在高速计算资源面前,MD5提供的安全性不足。

- **广泛被禁用**:多数权威组织已经停止推荐MD5算法,并建议采用更安全的替代算法。

#### 2.2.2 SHA家族的性能与安全性对比

SHA(Secure Hash Algorithm)是一系列散列函数的统称,由美国国家安全局设计并由美国国家标准与技术研究院发布。其中包括了SHA-1、SHA-2和SHA-3三种不同的散列算法。SHA家族算法是当前最为广泛接受的散列标准之一,适用于多种安全性需求,包括数字签名和消息验证。

- **SHA-1**:产生160位散列值,曾经广泛用于安全认证,但随后也被证明存在安全隐患,并在2010年之后不再被推荐使用。

- **SHA-2**:包括SHA-224、SHA-256、SHA-384、SHA-512等变体,提供不同长度的散列值,广泛应用于安全领域,如SSL证书、加密货币等。

- **SHA-3**:是SHA家族中最新的成员,于2015年发布。其设计与SHA-2有很大不同,具有更高的安全性和灵活的输出长度,主要在量子计算时代的安全威胁面前展示出强大的抗攻击能力。

#### 2.2.3 新兴算法如BLAKE2和SHA-3的介绍

在散列算法的演进中,一些新兴算法如BLAKE2和SHA-3逐渐走入人们的视野。

- **BLAKE2**:基于BLAKE算法,是BLAKE算法的一个改进版。BLAKE2提供了多种长度的输出,从128位到512位,同时也支持密钥。BLAKE2的设计对碰撞攻击有很好的抵抗力,并且在速度和安全性方面都表现优秀。

```c

// 示例代码:BLAKE2的哈希函数实现

#include <blake2.h>

blake2b_state Blake2b;

uint8_t out[BLAKE2B_OUTBYTES]; // 64 字节的输出

blake2b_init(&Blake2b, BLAKE2B_OUTBYTES);

blake2b_update(&Blake2b, data, datalen); // data 是输入数据,datalen 是数据长度

blake2b_final(&Blake2b, out, BLAKE2B_OUTBYTES);

// out 即为最终的散列值

```

代码解析:这里使用的是C语言实现的BLAKE2哈希算法。首先初始化一个BLAKE2b状态变量,然后使用提供的数据和长度更新状态,并最终得到64字节的散列值。

- **SHA-3**:SHA-3基于海绵构造和树状哈希结构。它提供了一种新的安全性模式,并以新颖的设计降低了被攻破的风险。SHA-3的出现,为散列函数的未来提供了新的发展方向。

### 2.3 散列函数的实践应用

#### 2.3.1 文件完整性校验的实现

散列函数在文件完整性校验方面有着广泛的应用。以MD5为例,用户在下载文件后,可以使用MD5校验码来验证文件是否在传输过程中被篡改或损坏。MD5校验的步骤通常包括:

1. 计算下载文件的MD5散列值。

2. 将计算得到的散列值与官方发布的原始文件MD5校验值进行比对。

如果两个值一致,则说明文件内容完整,未被更改;如果不一致,则说明文件内容在传输或存储过程中发生了改变。

#### 2.3.2 密码存储与验证机制

在用户密码的存储和验证中,散列函数扮演了至关重要的角色。为了保证用户密码的安全,系统通常不会直接存储用户的明文密码,而是存储其散列值。在用户登录时,系统会对输入的密码进行散列处理,并与存储的散列值进行比较。如果两者相同,则验证通过。

为提高安全性,通常会采用加盐(salt)的方式,即在密码中添加随机数(盐值)来进一步增加攻击的难度。加盐后的密码散列值如下所示:

```python

import hashlib

import os

def hash_password(plain_text):

# 随机生成盐值

salt = os.urandom(16)

# 将盐值附加到密码后面

salted_password = salt + plain_text.encode('utf-8')

# 计算加盐后的散列值

hash_value = hashl

```

0

0